Azure Security Center -3 cü hissə.

Microsoft Azure Cloud təhlükəsizlik imkanlarının əvəzedilməz komponenti olan Azure Security Center haqqında məqalənin sonuncu hissəsini təqdim edirəm.

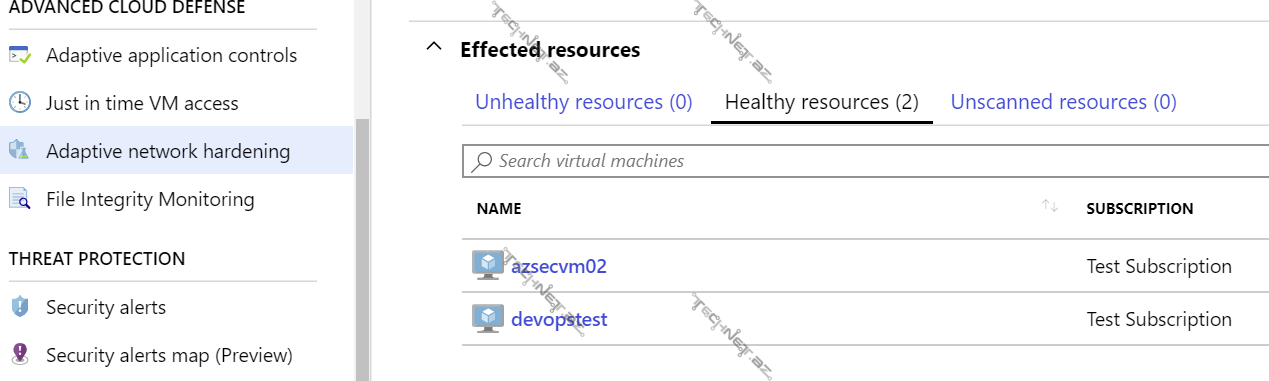

- Adaptive Network Hardening – Şəbəkə təhlükəsizliyi qrupları (NSG) trafik filterləməsi vasitəsilə şəbəkə təhlükəsizliyin müəyyən səviyyədə qoruyur, ancaq problem ondadır ki, icazə verilən trafikin özündə də hər hansı təhlükələr ola bilər. Adaptive Network Hardening funksiyası NSG qaydaları daha da təkmilləşdirmək üçün nəzərdə tutulub, yəni NSG-dən keçən trafiki bir daha və daha “granular” formada yoxlayır. Əsasən, “Machine Learning” texnologiyasına əsaslanan bu funksiya trafik daxilindəki paketləri analiz edir, şəbəkə təhlükəsizliyi konfiqurasiyaların yoxlayır və əlavə sazlamalar barədə tövsiyələr verir. Nümunə üçün: Sizin xüsusi bir jump-box məqsədilə (digər serverlərə buradan qoşulmaq üçün) hər hansı bir serveriniz var. Siz bu serverə Network Security Groups vasitəsilə, 10.0.0.0/24 altşəbəkəsindən, 3389 cu port ilə, remote desktop protocol qoşulma icazəsi vermisiniz. Bu zaman trafiki analiz edən Adaptive Network Hardening funksiyası, icazə verilmiş İP aralığını azaltmağı tövsiyə edəcəkdir. Çünki, analiz nəticələri böyük ehtimal ki, bütün İp aralığın istifadə edilmədiyin göstərəcəkdir.

Qeyd: Adaptive Network Hardening xidməti yalnız 22, 3389, 21, 23, 445, 4333, 3306, 1433, 1434, 53, 20, 5985, 5986, 5432, 139, 66, 1128 portlarını dəstəkləyir və Azure Security Center Standart Tier-də aktiv olur.

Adaptive Network Hardening səhifəsinə Azure Portal -> Azure Security Center -> Advanced Cloud Defence -bölümündən daxil ola bilərsiniz. Bu səhifə bir neçə hissədən ibarətdir:

- Description – Burada Adaptive Network Hardening xidmətinin işləməsi barədə qısa məlumat əks olunur.

- General infromation – Burada təhlükəsizlik qiymətləndirmə balı (Secure Score), aşkar edilmiş boşluğun təsir dərəcəsi və sairə məlumatlar göstərilir.

- Threats – Tövsiyələrin həyata keçirilməyəcəyi təqdirdə, yarana biləcək potensial təhlükələr, risklər və boşluqlar barədə məlumat verir.

- Remedation steps – Aşkar edilmiş boşluqları aradan qaldırmaq üçün ümumi məsləhətlər.

- Effected Resources – Burada kateqoriyalara görə ümumi resurslar barədə informasiya əks olunur.

- Unhealthy Resources – Adaptive Network Hardening boşluqlar aşkar edib və xəbərdarlıqlar yerləşdirir.

- Healthy Resources – Əlavə ediləcək heç bir xəbərdarlıq və ya tövsiyə yoxdur.

- Unscanned Resources – Burada, hər hansı səbəbdən yoxlanılmamış resurslar yerləşir. Səbəb olaraq, klassik metodla yaradılmış virtual maşınlar və ya məlumat yığılması üçün kifayət qədər vaxt keçmədiyi hallar ola bilər.

Qeyd: Azure Security Center trafiki analiz etmək üçün ən az 30 gün tələb edir.

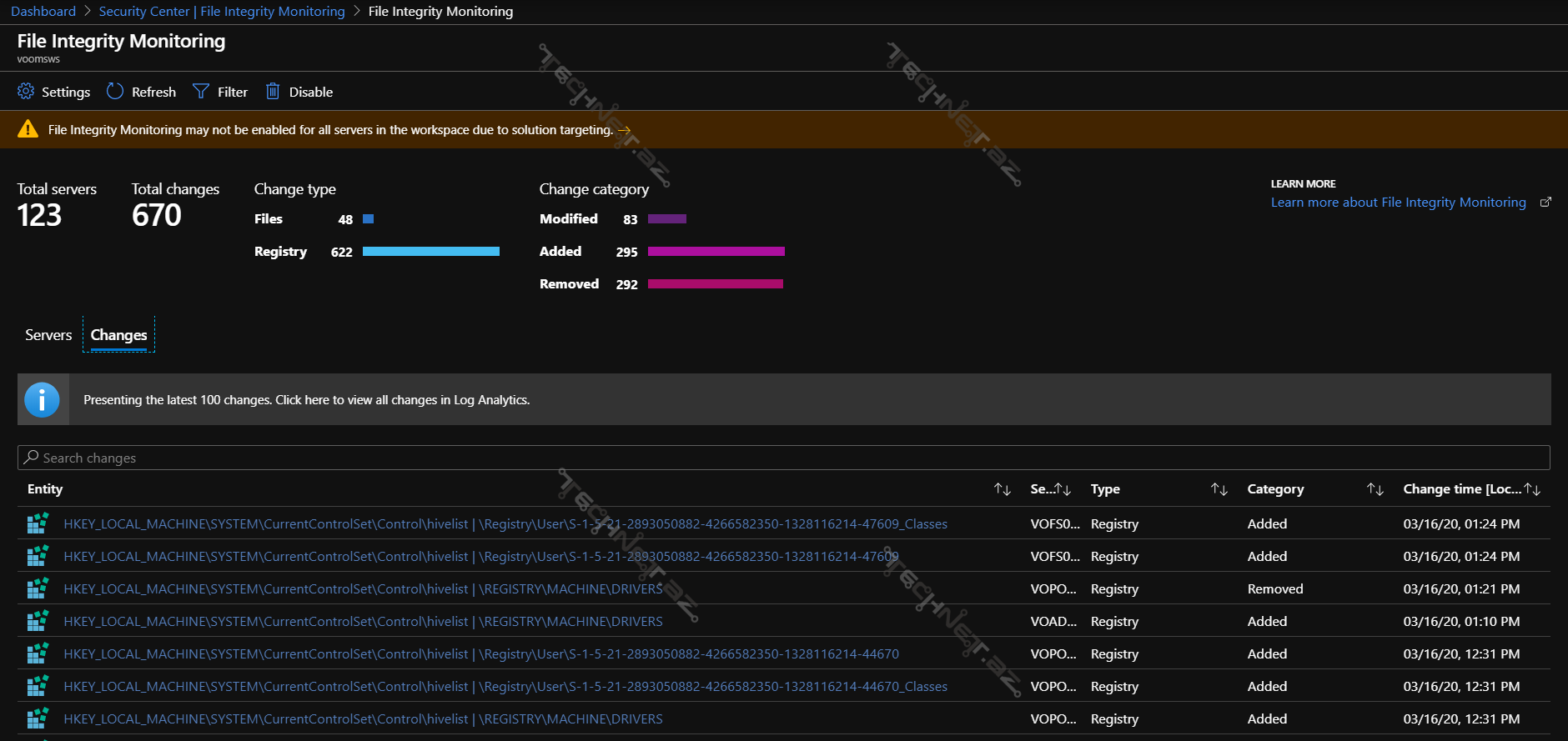

- File Integrity Monitoring – əməliyyat sistemi faylları, registrlər, proqram faylları və ya istənilən məlumatlarda baş verən dəyişikliyi izləmək üçün istifadə olunur. File İntegrity Monitoring (FİM) əsasən, hücumlara qarşı həssas olan fayl və qovluqlar üçün konfiqurasiya edilir. Dəyişikliklər sistem tərəfindən aparılan xüsusi müqayisə metodu ilə izlənilir. Təyin olunmuş fayl və ya qovluğun ilk skan edilməsi zamanı “Cheksum” məlumatları qeydə alınır, növbəti skanda isə yeni məlumatlarla müqayisə olunur və dəyişilmiş fayllar aşkar edilir. FİM vasitəsilə biz istədiyimiz məlumatları monitorinq edə bilərik. Nümunə üçün

- Yeni registr və ya fayl yaradılmasını, silinməsini izləmək mümkündür.

- Fayllarda baş verən dəyişikləri (fayl ölçüsünün dəyişilməsi, icazələrdə edilən dəyişikliklər və tərkibin HASH məlumatlarında olan dəyişiklikləri) aşkar edə bilərik

- Eyni ilə Registr məlumatlarında olan istənilən dəyişiklikləri görə bilərik.

Nəzərə almaq lazımdır ki, File İntegrity Monitoring xidməti Azure Security Center-in Standart Tier -ində aktivdir. Generasiya edilən məlumatlar Log Analytics Workspace -də (Azure Monitor Logs) saxlanılır. FİM servisinin xərci Log Analytics-ə upload edilən məlumat miqdarına görə hesablanır. Bu səbəbdən, nəzarətdə saxlamaq istədiyimiz fayl və qovluqları seçərkən, onların sistem üçün nə qədər kritik olduqlarına fikir verməliyik. Külli miqdarda məlumat generasiya edən proqram və ya sistem fayllarda (Log faylları məsələn) File İntegrity Monitoring aktiv etsək, nəticədə çox qarışıq və anlaşılmaz məlumatlar əldə edəcəyik, hansılar ki, həqiqi hücumu aşkar etməyə mane olacaqdır. FİM aktiv etdiyimiz zaman Azure Security Center tövsiyə olunan faylları default olaraq izləməyə başlayır. File İntegrity Monitoring xidmətinin digər daha geniş versiyası Azure Change Tracking xidmətidir.

- THREAT PROTECTION – Təhlükəsizlik sistemlərinin yoxlanılması, mümkün təhlükələrin analizi və aşkar olunan insidentlər barədə xəbərdarlıqlar generasiya edir.

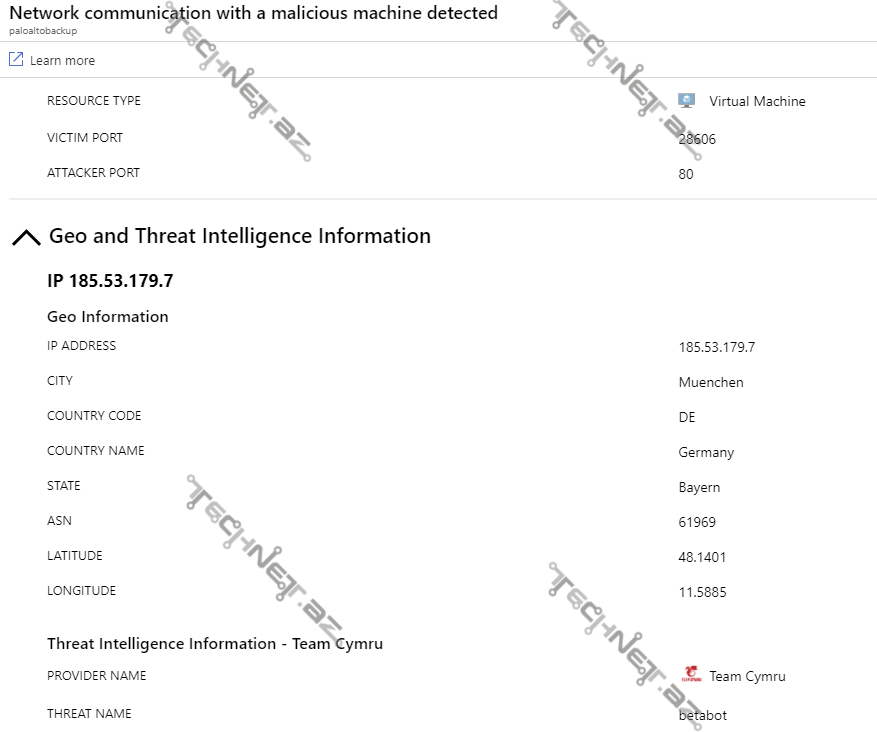

- Security Alerts – Aşkar edilmiş təhlükələr haqqında xəbərdarlıqlar bu bölmədə yerləşir. Burada nəinki təhlükələr barədə məlumat almaq, həmçinin qeyd olunan təhlükələri prioritet dərəcəsinə görə düzmək və onları operativ şəkildə araşdıraraq, aradan qaldırılması üçün lazımı məlumatları əldə etmək olar. Azure Security Center-də bir çox resurslar üçün xəbərdarlıqlar aktiv etmək mümkündür. Bu resurslar Azure və ya lokal infrastruktur serverləri ola bilər.

Security Alert-lərin idarə olunması.

- Azure Security Center Dashboard vasitəsilə Threat protection bölməsinə keçərək xəbərdarlıqlar barədə ümumi məlumatları görmək olar.

- Buradan istədiyiniz xəbərdarlığın üzərinə klik edərək daha ətraflı məlumat etmək mümkündür.

- “Filter” düyməsi vasitəsilə, istədiyimiz parametrlər üzrə axtarış verə bilərsiniz. Filterləmə funskiyası araşdırma işi çox rahatlaşdırır. Nümunə üçün: siz burada, insidentləri baş vermə tarixi, Azure və ya qeyri-Azure platformada olmağı, təhlükənin ciddilik səviyyəsinə və digər göstəricilərə görə filterləyə bilərsiniz.

- Security Alerts siyahısından istədiyiniz xəbərdarlığı seçərək üzərinə klik edin. Açılan pəncərə 2 hissədən ibarətdir:

4.1 General İnformation:

- Description – Təhlükənin ümumi təsviri

- Activity Time – Təhlükənin qeydə alınma tarixi və vaxtı

- Severity – Təhlükənin prioritet səviyyəsi

- Subscription – Təhlükənin yarandığı Subscription

- Detected By – Təhlükəni aşkar edən texnologiya

- Action Taken – Təhlükəyə qarşı görülən tədbir

- Environment – Təhlükənin baş verdiyi mühit

- Resource Type – Təhlükə qeydə alınan resurs tipi

- Threat Status – Təhlükənin statusu

- Category – Təhlükənin kateqoriyası

- Threat İD – Təhlükənin İD nömrəsi

- Protection Type – Təhlükəni aşkar etmək üçün istifadə olunan metod.

- Threat İnformation – Təhlükə barədə əlavə informasiya

- 4.2 Remediation steps : Bu bölmədə aşkar edilən təhlükəyə qarşı hər hansı tədbir alınması gərəkdiyi halda, administratorun görməli olduğu işlər qeyd olunur.

-

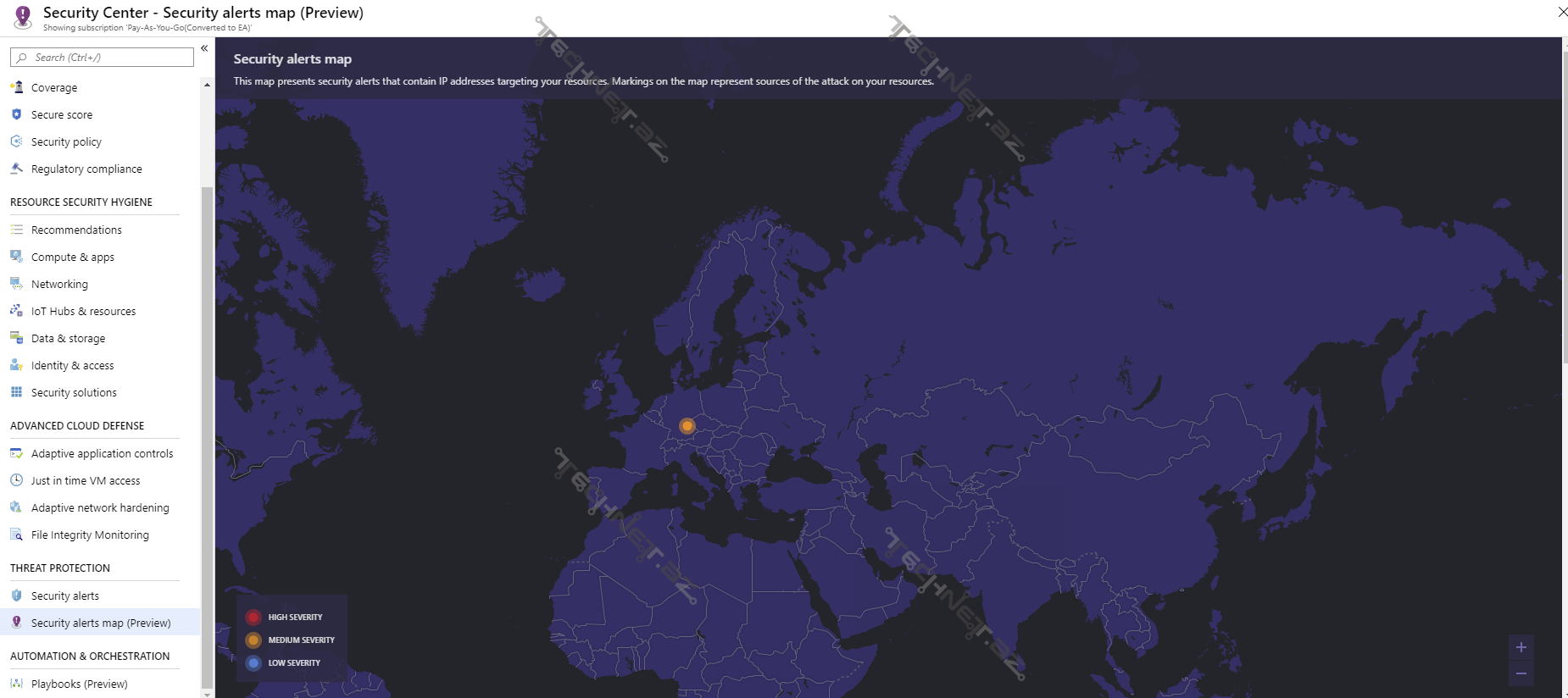

- Security Alerts Map – Bu pəncərə vasitəsilə siz potensial hücumların hansı regiondan qaynaqlandığını görə və araşdırma apara bilərsiniz. Hücümların coğrafi mənbəyini aşkar etməklə həmin regiona aid olan İP aralığına müəyyən qadağalar tətbiq etmək olar. Bu qadağalar Conditional Access vasitəsilə həyata keçirilir.

Xəritədə işarə olunmuş nöqtəyə klik edərək hadisə barədə ətraflı məlumat almaq mümkündür.