PfSense – OpenVPN Remote Access

Salam, Əziz Dostlar. Bu günki məqaləmizdə PfSense üzərində OpenVPN tənzimləmələrindən bəhs edəcəyik. Ötən məqaləmizdə VPN həllərindən olan “PPTP” haqqında danışmışdıq. PPTP məqaləmizdə bəhs etdiyimiz kimi, “PfSense” bizə daha təhlükəsiz bağlantı üçün “PPTP” əvəzinə “Open VPN” və ya “IPSEC” istifadə etməyi məsləhət görür. Biz də bu məsləhətə qulaq asaraq “Open VPN“-i Remote Access VPN (client to site) olaraq tənzimləyirik. Bildiyimiz kimi “Open VPN” açıq qaynaq kodlu olub, asan qurulan və bir çox platformalar tərəfindən dəstəklənən VPN həllidir. “Open VPN”-ni həm “Client to Site”, həm də “Site to Site” şəklində tənzimləyə bilərk. Bu məqaləmizin mövzusu “Remote Access VPN (client to site)” qurulması olacaq.

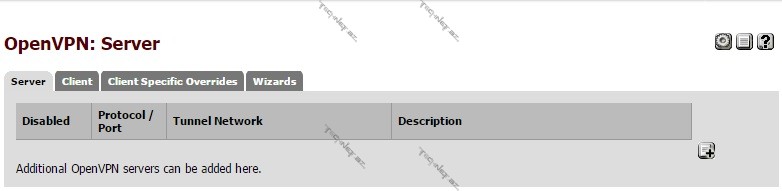

Open VPN tənzimləməsi üçün “VPN->OpenVPN” yolunu izləyərək, “Wizards” başlığı altına keçib tənzimləmə əməliyyatını başladırıq.

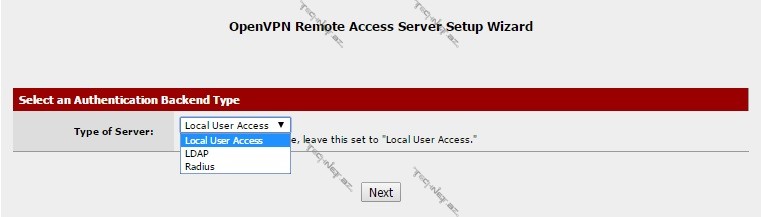

“Authentication” üçün istəyə bağlı olaraq “LDAP” və ya “Radius server” -də istifadə edə bilərsiniz. Biz “Local user Access” seçirik. Yəni VPN istifadəçiləri “PfSense” üzərindən tənzimlənəcək. “Next” deyərək davam edirik.

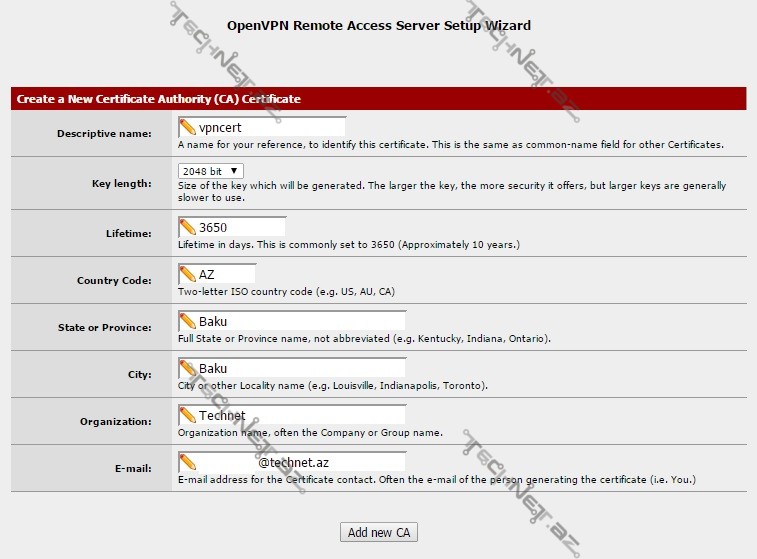

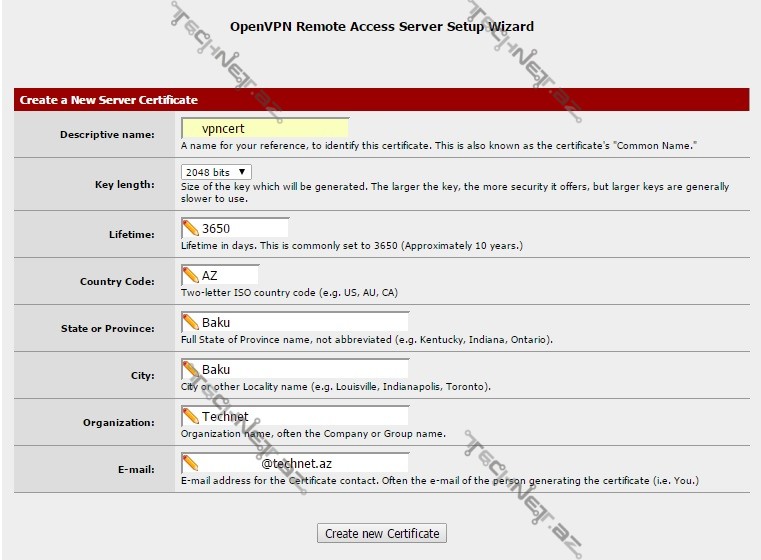

Növbəti addımda sertifikat yaradırıq. Lazımi məlumatları doldurub “Add new CA” deyirik. İstifadəçilərin VPN qoşulmalarının həyata keçirilməsi üçün həmin istifadəçilərə sertifikat təhkim etməliyik. Hansı ki, qoşulma zamanı istifadəçilər istifadə etdikləri sertifikata görə tanınarlar.

Descriptive name: Açıqlayıcı ad

Key length: İstifadə olunacaq açarın uzunluğu

Lifetime: Sertifikatın aktivlik zamanı (gün cinsindən təyin olunur)

Eyni qayda ilə məlumatları əlavə edərək “Create New Certificate” deyib server sertifikatını da yaratmış oluruq.

“Server Information” başlığı altında VPN server tənzimləmələrini daxil edirik:

Interface: WAN

Protocol: UDP

Local port: default olaraq 1194

Description: bölümünə isə açıqlama daxil edə bilərik.

“Cryptographic Settings” başlığı altın şifrələmə metodunu tənzimləyə bilərik.

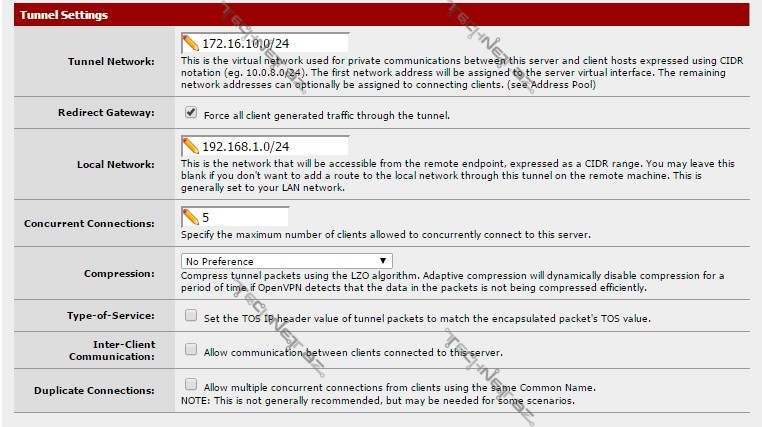

“Tunel Settings” bölümündə VPN istifadəçiləri üçün ayrılmış IP aralığı, və daxili şəbəkədə istifadə olunan IP aralığını göstəririk. Eyni vaxtda nə qədər istifadəçinin VPN istifadə edə biləcəyini də təyin edə bilərik. “Compression” bağlantı paketlərinin sıxıştırılması üçün istifadə oluna bilər.

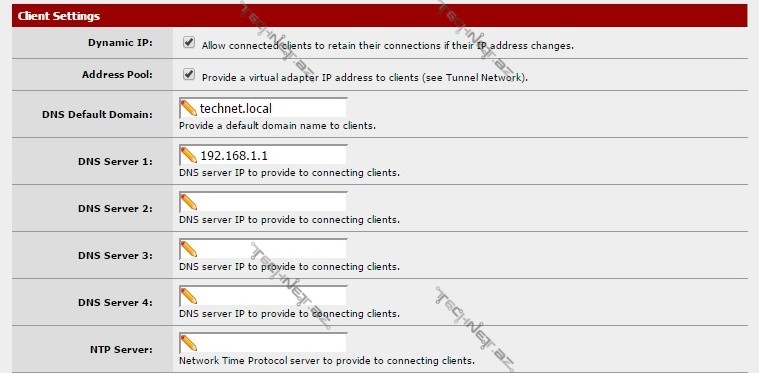

“Client Settings” bölümündə isə DNS adı, DNS, WINS və NTP server məlumatlarını daxil edərək istifadəçilərə tətbiq edə bilərsiniz.

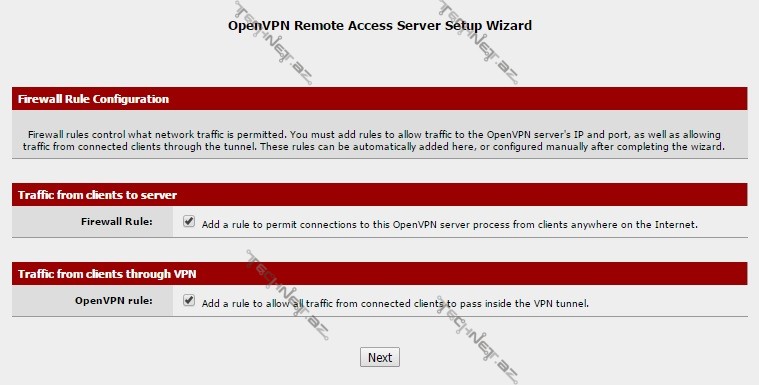

Son addımda isə “Firewall” və “OpenVPN” rullarının avtomatik əlavə olunması üçün seçimləri işarələyib “Next” deyirik.

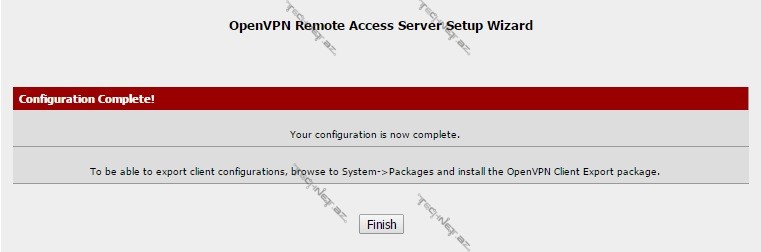

“Finish” ilə tənzimləmələrimizi yekunlaşdırırıq.

” Firewall->Rules” yolunu izləyərək uyğun qaydaların yarandığının şahidi ola bilərik.

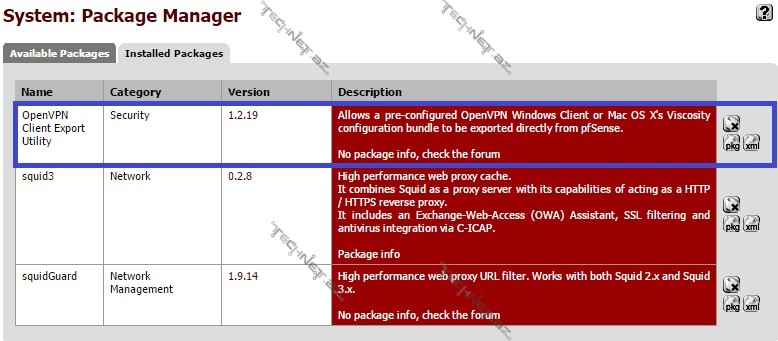

Növbəti addımımızda yükləməli olduğumuz paket var. “System -> Packages” yolunu izləyək.

“OpenVPN Client Export” paketini syahıdan tapıb yükləyirik. Bu paket PfSense üzərindən istifadəçi konfiqurasiyalarını götürməyimiz üçün lazım olacaq.

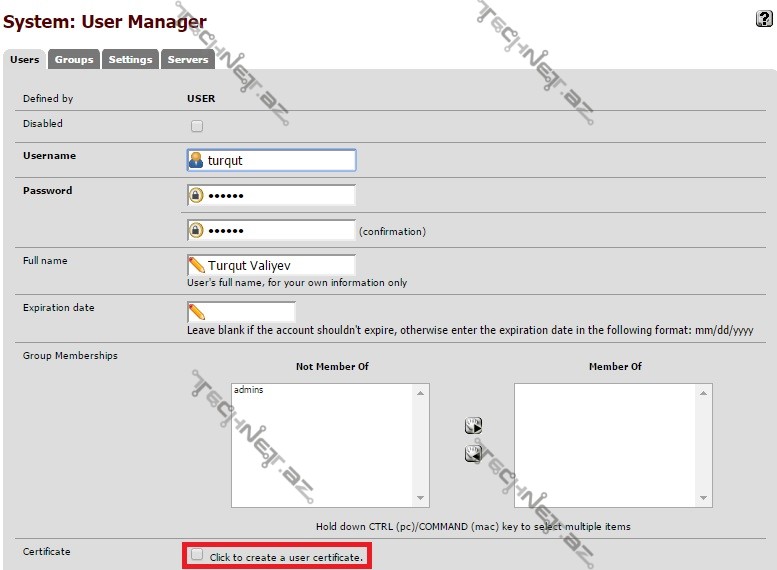

Artıq VPN qoşulma üçün istifadəçilər yaratmalıyıq. Bunun üçün “System -> User Manager” yolunu izləyərək “+” işarəsini sıxırıq.

“Username” və “Password” təyin etdikdən sonra “Certificate” seçimi qarşısındakı qutucuğu işarələyirik.

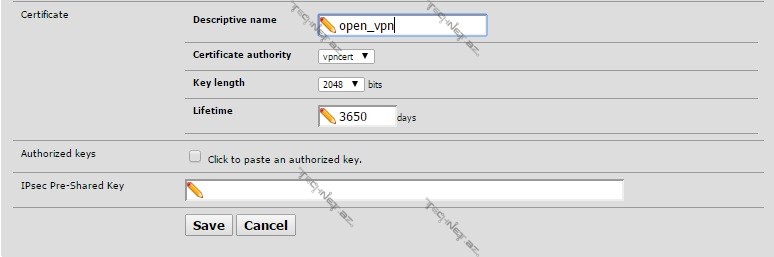

Açıqlayıcı ad daxil edərək yaratmış olduğumuz “vpncert” adlı sertifikatı seçib “Save” deyirik.

Bununla da “OpenVPN” tənzimləmələrimizi yekunlaşdırmış olduq. Ancaq son bir addım qalıb.

Yuxarıda yükləmiş olduğumuz paket vasitəsi ilə istifadəçi konfiqurasiya fayllarını yükləməliyik. Bunun üçün “VPN -> OpenVPN” yolunu izləyərək “Client Export” başlığı altına keçirik.

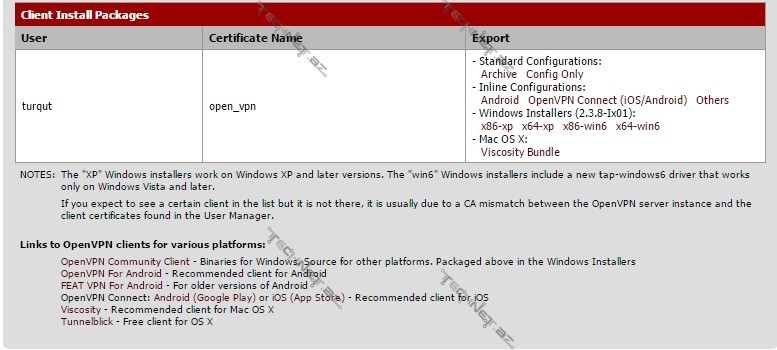

Ən aşağı bölümdə “Client Install Packages” başlığı altında yaratmış olduğumuz istifadəçi görünməkdədir. “Export” bölməsindən bizə uyğun olan yükləmə faylını götürürük.

“Windows Installer” paketini yüklədik. Artıq VPN qoşulacaq istifadəçidə paketi quraraq qoşulmanı tamamlaya bilərik.

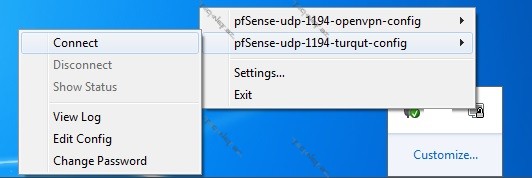

Qurulmanı tamamladıqdan sonra

şəkildə göstərilən ardıcıllıqla qoşulmanı həyata keçirə bilərik.

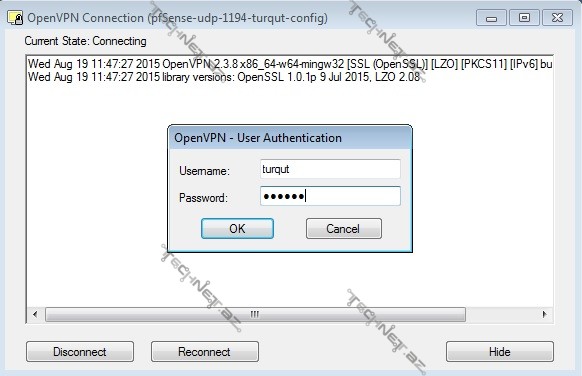

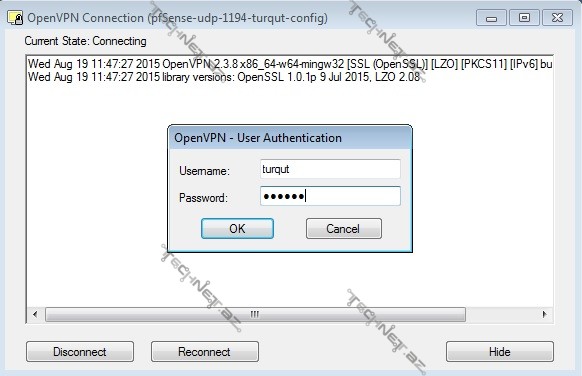

Növbəti pəncərədə istifadəçi adı və şifrəsini daxil edirik.

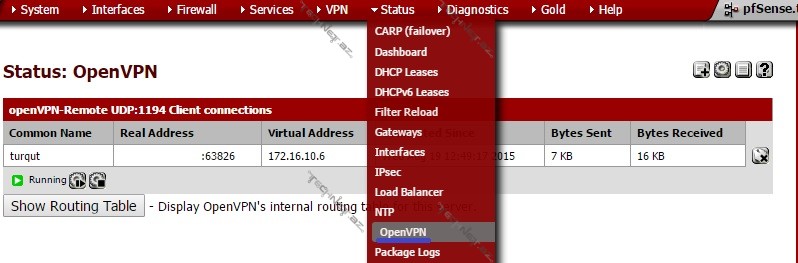

Və gördüyümüz kimi VPN qoşulmamız uğurla həyata keçirildi.

“PfSense” üzərində “Status -> OpenVPN” yolunu izləyərək qoşulma vəziyyətini görə bilərik.

Bu günlük bu qədər, Əziz Dostlar. Gələcək məqalələrdə görüşmək ümidi ilə.

Şərhlər ( 10 )

Royal salam,

Senin meqalelerinden sonra menimcun pfsense maraqli oldu ve qurub yoxlamalar apardim. 1 imkani tapa bilmedim. Maraqlidir bu imkan pfsense de var? Interneti ad inteqrasiya olunmus userler uzerinden paylamaq. Men umumi AD ile LDAp uzerinden inteqrasiyadan danismiram. TMG de nece rule uzerinde istifadeci adlari ile internet aylamaq imkani vardi, o cur imkandan danisram. Rulede IP yox istifadeci adi ve ya qrup yazmaqla interneti paylayim

Salam Elxan müəllim,

Səhv etmirəmsə sizin dediyiniz xidməti Pfsense`də olan Captive Portal plug-ini göstərir.

Turqut bey bunu hər bir rule uzerden tetbiq etmek olar?

Meslelen men isteyirem ki Fasebook sehifesine daxil olmaq yalniz, domainde facebook allow qrupuna daxil olan istifadeci adlari ile komyuterlerine daxil olmus istifadecilerde mumkun olsun. Onunla yanasi youtube allow qupuna daxil olan istifadeciler de youtuba daxil ola bilsinler. Diger istifadecilerde bu icazeler olmasin. Yeni biz bu icazeleri IP uzerinden deyil, qrup ye va istifadeci adlari ile vere bilek.

Salam.

Elxan Müəllim, Əgər Squid-Guard istifadə edirsinizsə (URL filtrələmə üçün) onun da Active directory ilə inteqrasiyası mümkündür. Rule yaradan zaman LDAP uzərindən istifadəçiləri və ya qrup çəkmək mümkündür. Ancaq onu deyim ki praktiki olaraq test etməmişəm. Çalışacam ən qısa zamanda test edim.

Təşəkkür Röyal bəy. Əgər bu imkan pfsense də olarsa Sizdən 1 məqalə gözləyirik

Tesekkur Royal bey

Salam.. men qurdum, ama bele bir problemnen qarsilasdim, daxili networkumdeki hecneye ping getmir, bu neden ola biler?

Salam. Firewall->Rules OpenVpn başlığı altında vpn istifadəçiləri üçün pass rulunun olub olmamasına diqqət edin. Uğurlar…

Salam Royal bey, pass rulu var, men qurdugum vpn-e qosula bilirem, qosulmaqda hec bir problem yoxdur, ama daxili sebekeni gormur, bunun sebebi ne ola biler?