Windows Server 2012 R2: AD DS -9

- Windows Server 2012 R2: AD DS -11

Windows Server 2012 R2: AD DS -10

Windows Server 2012 R2: AD DS -9

Windows Server 2012 R2: AD DS -8

Windows Server 2012 R2: AD DS -7

Windows Server 2012 R2: AD DS -6

Windows Server 2012 R2: AD DS -5

Windows Server 2012 R2: AD DS -4

Windows Server 2012 R2: AD DS -3

Windows Server 2012 R2: AD DS -2

Windows Server 2012 R2: AD DS -1

RODC – Read-Only Domain Controller Sazlanması:

Qeyd etdiyimiz şəkil server otaqları üçün bizdə çox müsbət fikir formalaşdırmır. RODC gözümüzdə canlandırıldığı zaman düşüncəmizdə bu tipdəki şəkillər formalaşmalıdır. Nə üçün ?. Uzaq regionlarda yerləşən istər fiziki istərsədə digər təhlükəsizlik şərtlərinə cavab verməyən onlarla bölgə ofislərimiz mövcud ola bilər. Bu tip imkanlara sahib olan 10-15 istifadəçilik nəzartdən kənarda qalmış ofislərimiz üçün seçimimiz RODC olacaq.

RODC sadəcə oxuna bilən bir DC funksionallığına malikdir. Read-Only kəliməsi bunu əks elətdirir. Yəni DC kimi read/write imkanına mailk deyil. Əgər bir sorğu zaman hər hansı bir yaz əmri icra olunarsa RODC bu məlumatı DC üzərinə yönlədirir. Digər bir məsələ isə istifadəçilərlə bağlı əsəs təhlükəslik məlumatları RODC üzərində saxlanılmır və adi istifadəçi hüququna malik olan hesablar vasitəsilə RODC-ni idarə etmək mümkündür. RODC çökən zaman rahat bir şəkildə qalıqları Domain Controllers OU-su altından silmək mümkündür. Qeyd etdiyimiz kimi, RODC –ni ADC ilə qarışdırmamaqda yarar var. ADC çökən DC-nin tam xidmətini bərpa edə bilər, lakin RODC bu funksionallığa malik deyil. Yəni əsas DC çökərsə RODC əhəmiyyətsiz qalır. Bu məqamı nəzərdə saxlamaq mütləqdir.

Birlikdə RODC-nin sazlanmasına nəzər yetirək.

Xatırlatma: RODC qurulacaq server üzərində DNS adresləri daxil etməyi və Domain-ə üzv etməyi unutmayaq.

1. Əlavə addımları qeyd etmədən birbaşa RODC seçiminin mövcud olduğu pəncərəyə keçid edirik.

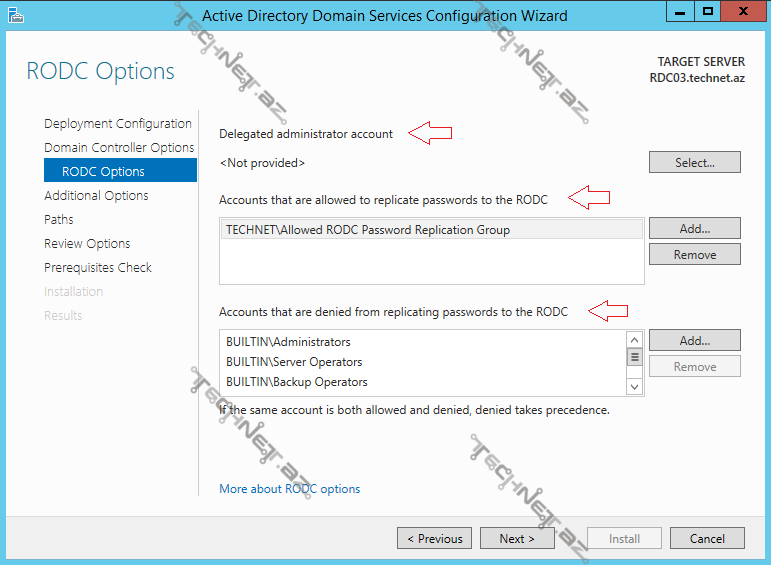

2. Bu addımdakı qısa açıqlamlara nəzər yetirək.

- Delegated administrator account

- Accounts that are allowed to replicate passwords to the RODC

- Accounts that are denied from replicating passwords to the RODC

Qeyd etdiyimiz bəndlərdən birincisi idaretmə üçün əlavə hesab təyin etməyə imkan yaradır. Digər bəndələrə baxdığımız zaman biri hesab şifrələrinin replikasiya olunmasına digəri isə qadağa olunmasına imkan yaradır. Bu bölmələrdə indi və gələcəkdə dəyişkilik etmək imkanımız mövcuddur.

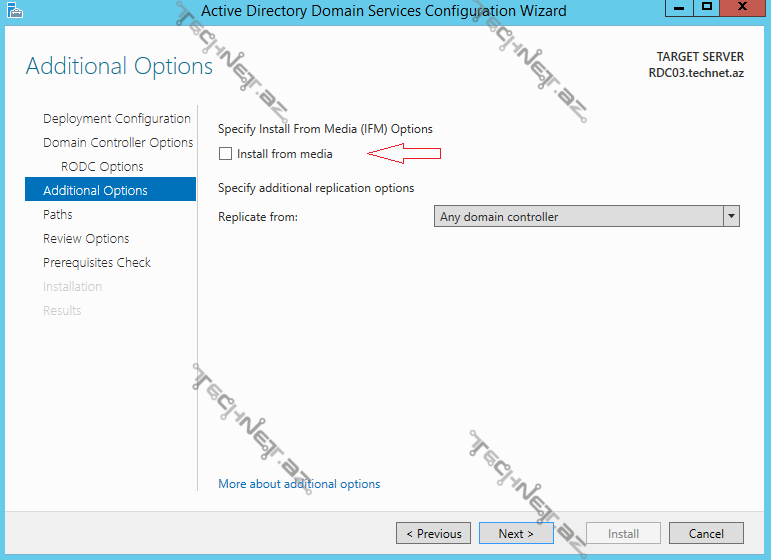

3. Əgər İFM vasitəsilə qurulum gerçəkləşdirmək niyyətimiz varsa aşağdakı əmri icra etmək yetərli olacaq. Digər addımlar ADC məqaləsində qeyd olunub.

- Create Sysvol RODC c:\IFM

4. Qurulum tamamlandıqdan sonra aşağdakı şəkilə nəzər yetirdiyimiz zaman DC03 qarşısındakı Read-only kəliməsi vasitəsilə RODC-ni digər DC-lərdən fərqləndirmək mümkündür.

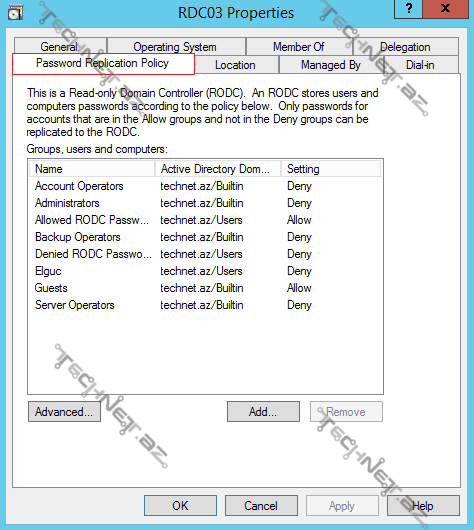

5. Digər DC-lər üzərində mövcud olmayan xüsusiyyətlərdən biri isə öncəki ikinci bənddə qısa məlumat verdiyimiz bəzi dəyişikləri Password Replication Policy bölmədən həyata keçirmək mümkündür.

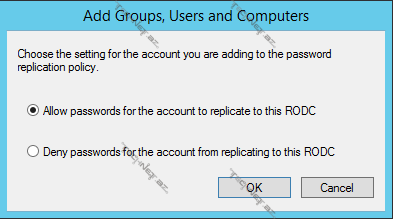

6. Password Replication Policy bölməsindən Add düyməsindən istifadə edərək əlavə hesablar təyin etmək mümkündür.

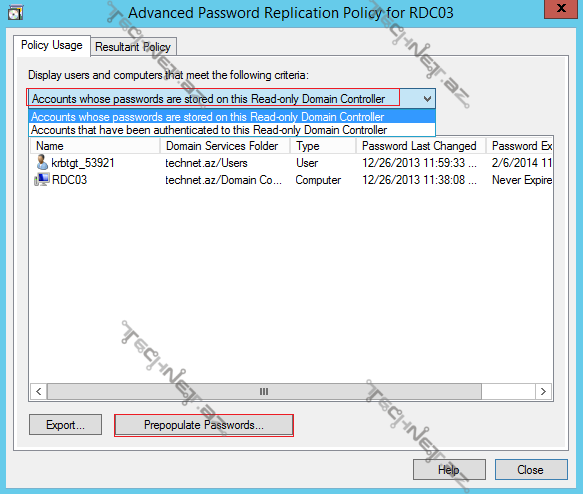

7. Password Replication Policy – Advanced bölməsinə daxil olaraq istədiyimiz istifadəçi və komputerlərin şifrələrinin RODC-nin yaddaşında (cache) tutmasını təmin edə bilərik. Bu seçim bizə onun üçün gərəklidir ki, əgər RODC ilə əsas DC arasında əlaqə kəsilərsə istifadəçilər sistemə daxil ola bilsin. Qeyd kimi bildirmək istərdim ki, həmin istifadəçinin hesabı ilə birlikdə komputer hesabının siyahıya əlavə edilməsi doğru həll olacaq.

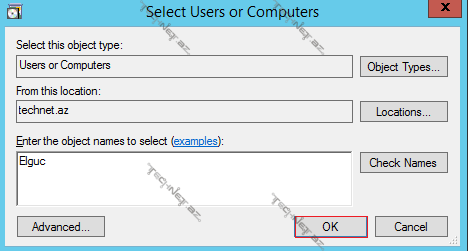

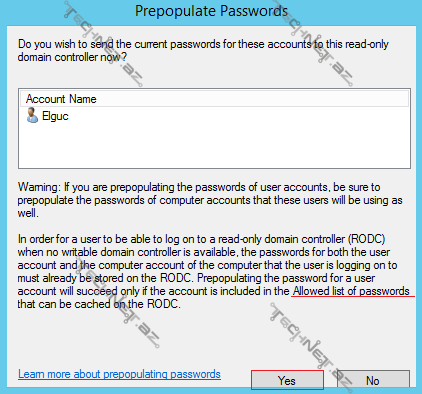

8. Prepopulate Passwords bölməsinə daxil olub istifadəçi seçimini edirik. Object Types bölməsinə nəzər yetirdikdə iki həllin təqdim olunduğunun şahidi oluruq.

9. Yes deyərək əməliyyatı bitirmiş oluruq. Bu addımları gerçəkləşdirmədən öncə Password Replication Policy bölməsindən həmin hesab üçün icazə tətbiq olunmalıdır.

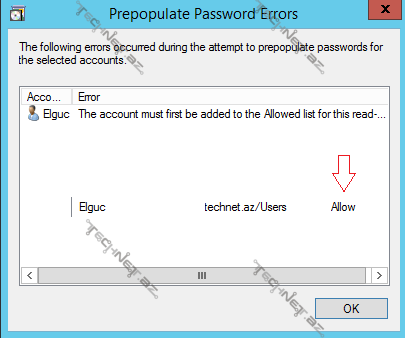

10. Digər təqdirdə aşağıdakı nəticə ilə qarışılaşcağıq.

11. İdarəetmə üçün hesab təyin etmək istədiyimiz zaman Managed By bölməsindən yararlana bilərik. Bu bölməyə qrup və yaxud istifadəçi əlavə etmək mümkündür.

12. Son olaraq RODC üçün PowerShell scriptlərini sizin öhdəliyinizə buraxıram J.

- Install-WindowsFeature AD-Domain-Services –IncludeManagementTools

- Install-ADDSDomainController -AllowPasswordReplicationAccountName @(“TECHNET\Allowed RODC Password Replication Group”) -NoGlobalCatalog:$false -CriticalReplicationOnly:$false -DatabasePath “C:\Windows\NTDS” -DenyPasswordReplicationAccountName @(“BUILTIN\Administrators”, “BUILTIN\Server Operators”, “BUILTIN\Backup Operators”, “BUILTIN\Account Operators”, “TECHNET\Denied RODC Password Replication Group”) -DomainName “technet.az” -InstallDns:$true -LogPath “C:\Windows\NTDS” -NoRebootOnCompletion:$false -ReadOnlyReplica:$true -SiteName “Default-First-Site-Name” -SysvolPath “C:\Windows\SYSVOL” -Force:$true

- DSRM şifrəsi

RODC haqqında hələlik mövzumuza son deyirik.

Qaynaq: Windows Server 2012 R2: Active Directory E-Kitab 1-ci hissə