Firewall, IDS,IPS (3)

Məqaləmizin bu hissəsində DMZ haqqında geniş məlumat verməyə çalışacağıq. DMZ– xüsusi ayrılmış zona kompüter şəbəkəsi arasında və ya təşkilatın daxili şəbəkələri ilə xarici şəbəkələrin aralığında olan ayrılmış xüsusi bir zonadı. Bu müxtəlif şəbəkələrin ayrılıqda təhlükəsiz fəaliyyət göstərməsi və təhlükəsizlik baxımından onların bir başa bağlantıların tənzimlənməsi üçün nəzərdə tutulur. Bundan əvvəlki məqalələrimdə qeyd etdiyim kimi internet ilə bağlı olan bütün servislər DMZ-də olması daha təhlükəsiz və daxili şəbəkəni baş verəcək təhlükələrdən uzaq tutmaq üçün nəzərdə tutulur. Hansısa halda müdaxilə olarsa bu zaman birbaşa baza mərkəzinə cıxış olmayacaqdır.

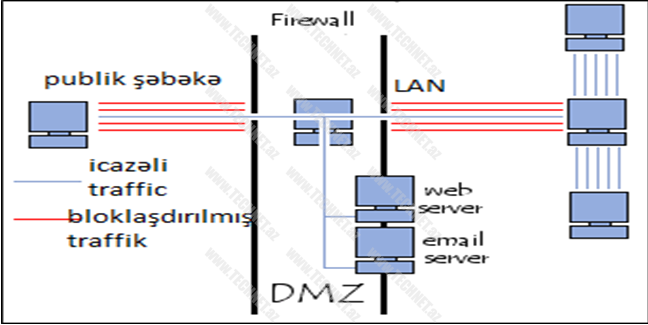

Şəkildə şəbəkələrin izolyasiyası göstərilmişdir.

DMZ müxtəlif servislərin, kompüterlərin, istifadəçilərin və s. sistemlərin təcrid olunması və filtirasiyasına imkan yaradan bir zonadır. Bu məhdudiyyətləri İDS, İPS, müxtəlif səviyyəli cihazlarda həyata keçirmək olur.

Məslən hər hansı bir təşkilat bəlli olan sistem ya protokol üçün internetə tam çıxış verə bilər. Bu kimi icazələrə e-mail serverinə tətbiq oluna bilər hansı ki, təşkilat daxilində istər port səviyyəsində istərsədə protokol internetə çıxışı mütləqdir. Həmçinin yaxşı praktika göstərir ki, bu cür sistemlərin tətbiqinə ayrı-ayrı ip diapozonlara bölünməsi daha müsbətdir. Çünki bu sistemlər internetə birbaşa çıxışı olduğu üçün hücumlara məruz qala bilmələri daha məqbuldur.

DMZ- Arxitekturası

Ümymilikdə bütün dizayn və quraşdırılmalar sadə və düşünülmüş formada biznes mühitinə uyğunsuzluq və şəbəkənin qeyri-stabil işləməsinə şərait yaratmamaqla yerinə yetirilməlidir. DMZ daha təhlükəsiz, çevik, genişlənmə imkanlarını məhdudlaşmayan və dayanıqlı təbəqələrlə təhlükəsizliyi təmin edən şəbəkə örtüyüdü. DMZ-nin dizayn olunmasını müxtəlif məhsullarda (software and hardware) və müxtəlif platformalarda tətbiq etmək mümkündür.

DMZ üçün təhlükəsizlik qaydaları aşağıdakılardı.

- Xarici şəbəkələrdən DMZ-yə traffik icazəli olmalı

- Xarici şəbəkələrdən daxilə traffik qadağandır

- Daxili şəbəkələrdən DMZ-yə icazəli olmalıdır

- Daxili şəbəkələrdən xaricə trafik icazəli olmalıdır

- DMZ-dən daxilə traffik qadağandır

- DMZ-dən xaricə traffik rədd olunur

DMZ orta təhlükəsizlik səddini yaradır, lakin bu heç də kifayət etmir ki, kompaniyanın fövqal bazası qorunsun. Həmçinin qeyd etmək lazımdır ki, bu cür bazaları daxildə izolyasiya etmək üçün müxtəlif təbəqəli DMZ sistemi yaratmaq və bazaya giriş-cıxış uyğun icazələr əsasında təqib olunmalıdır. DMZ-də yerləşdirilən server ya servisdən asılı olaraq təhlükəsizlik təbəqəsi müəyyən olunur. Bunu iki təhlükəsizlik kateqoriyasına bölmək mümkündür.

1. DMZ anonim və giriş icazəli olmamaqla

2. DMZ yalnız icazələr əsasında

Əgər veb server DMZ-yə yerləşdirilirsə və ora icazənin hər tərəfdən hətta anonim olması əhəmiyyət kəsb etmirsə o zaman bu sistem 1-ci kategoriyaya aid olur. Əgər şirkətin əməkdaşları, partnyorları və müştəriləri üçün nəzərdə tutulmuş internetə cıxışı olan server aiddirsə bu zaman 2-ci kategoriyaya aid olunması mütləqdi. Bu onun digər şəxslər tərəfindən girişini əngəlləmək imkanı yaradır.

DMZ Dizayn

DMZ bir təhlükəsizlik komponentidir və onun tək təbqəli müdafiəsi subyektin uğursuzluğuna gətirə bilər. Bu problemlər sazlamada boşluqların olması, səhfvlər, cihazın fiziki qusurları və s. göstərmək olar. DMZ-nin dizayn olunması qoruyucu və təbəqələrdən ibarət olmalı və qaydalar əsasında tənzimlənməlidir. Istehsalçı tərəfindən olunan sazlamalar heç vaxt istifadə olunmamalı həmçinin cihazın sazlama kitablarında göstərilmiş qaydalar və ya nümunələr istifadədə müxtəlif formatlarda yerdəyişmələrlə istifadəsi həyata keçirilməlidir. Qeyd olunmalı əsas məsələ topologiyanın planlaşdırılması və trafik axınının, məntiqi adreslərin və digər faktorların sistemə böyük təsiri ola bilər.

DMZ dizayn edilərkən orada müxtəlif seksiyalar VPN traffik, veb traffik, partnyorlardan qoşulmalar, əməkdaşların qoşulmaları və ictimai icazəli olan məlumatların izolyasiyası nəzərdə tutula bilər. DMZ quruluşunda nəzərdə tutulan hər bir məhdudiyyət gələcəkdə baş verəcək hücumlardan müdafiəni daha möhkəm edə bilər. Müxtəlif dizayn sturukrurları vardır ki, bunlarda qoruma təbəqələrindən asılı olaraq sazlamalar əsasında yaranır. Burada digər amillərdə vacib sayılır ki, buda DMZ daha təhlükəsiz və cox təbəqəli olmasına xidmət edir. Çox təbəqəlilik baş verəcək hər hansı səhflərin (sazmalarda, cihazlarda, ACL-də) müxtəlif sahələrdə azalmasına gətirib çıxardır.

DMZ dizaynı biz 4 təbəqəyə bölə bilərik.

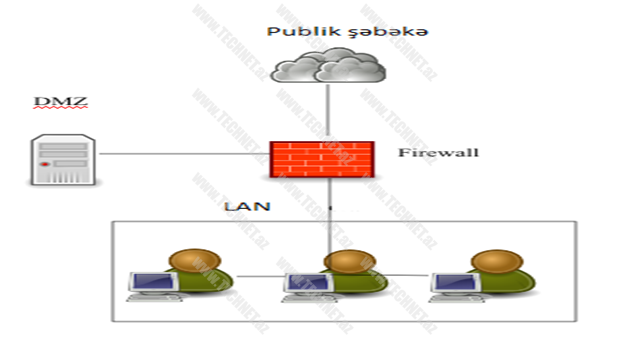

I Təbəqə

1-ci təbəqə ən sadə və ardıcıl olaraq seqmentləşdirilmiş təhlükəsizliyi nəzərdə tutur. Ilk öncə biz DMZ-ni qurmaq üçün lazım olan seqment firewall-dan başlamalıyıq. Bu normal bir topologiyadır-əgər sizin bir neçə internetə çıxışı olan serverləriniz varsa. Əgər sizin e-kommers tranzaksiyalarınız varsa o zaman bu dizayna yenidən baxmaq lazım gələcəkdir. Bir çoxları bu tip səhvlərə tez-tez yol verirlər, özlərinin veb və tərtibat serverlərin DMZ-də onların bazasını isə daxili şəbəkədə yerləşdiriirlər. Bu artıq yolverilməzdi. Bazalara hücumları geniş vüsət aldığı bir zamanda bu cür bazaların daxili şəbəkədə saxlanılması böyük risk doğurur, buna görədə hər bir addım düşünülmüş şəkildə atılmalıdır.

II Təbəqə

2-ci təbəqə çoxlu DMZ-in firewall-da yardılması nəzərdə tutulur. Bu dizayn əhəmiyyətli dərəcədə 1 təbəqəyə nisbətən daha təkmilləşdirilmiş imkan yaradır. Bu imkan yaradır ki, traffik qaydalara əsasən hər DMZ-də kontrol olunsun və ayrılsın.Yaxşı başlanğıc üçün veb və tərtibatları, bazaların, icazələri təhlil edən servislərin, VPN, əməkdaşlıq şəbəkələri, e-mail və mobile servislərin ayrı-ayrı DMZ-də yerləşdirilsin. Müasir dövrdə bunları çox rahat həyata keçirmək olar. Çünki hazırki firewall-lar fiziki qoşulmaları və o cümlədən VLAN-ları hər bir qoşulmada fərqli olaraq istifadə edə bilər.

III Təbəqə

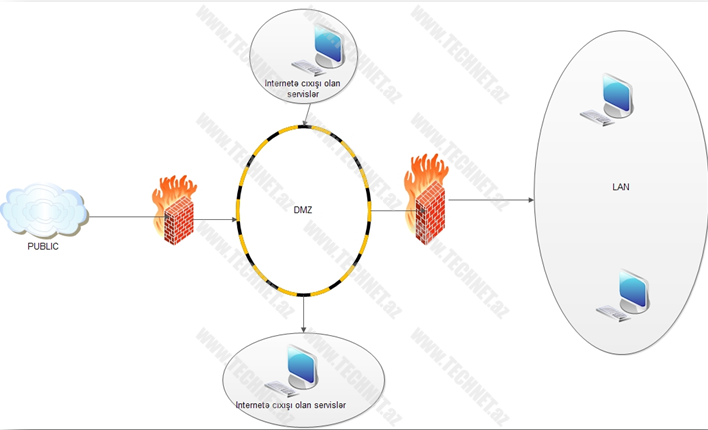

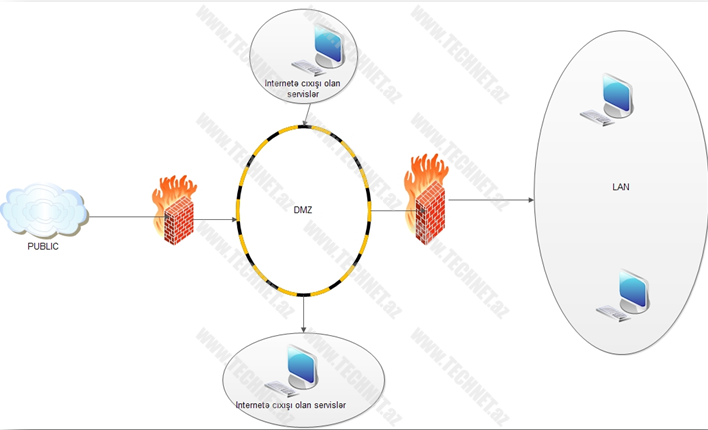

Bu təbəqənin 2-ci təbəqədən fərqli xüsusiyyəti həmin cihazın internetə çıxışın olmasıdır. Məhz buna görə 3-cü təbəqədəki bu zəiflik 2-ci bir cihazın əlavə olunması ilə mürəkkəbləşdirilmiş təhlükəsizlik yaradılmışdır.

Necə bir təhlükəsizlik perimetri yaradılsa belə fiziki cihazın internetə bağlı olması bu perimetri yarıb keçməyə daha əlverişli şərait yaradır. Ona görə də bu təbəqə iki cihazın istifadəsini özündə əks etdirir. Bu dizaynda xaricı firewall və daxili firewall isitifadə olunur. Bu halda DMZ-lər bu iki cihazların arasında yerləşdirilir. Daxili internet bağlantısı xarici DMZ-yə xarici firewall ilə icazə verilir və heç bir zaman birbaşa bağlantı olmur daxili DMZ-nin yerləşdiyi daxili firewall-da. Daxili şəbəkənin daxili DMZ-yə çıxışı olur, lakin xarici DMZ-yə cıxış məhdudlaşdırılır. Bu təbəqədə DMZ dizaynı effektiv olaraq internet qoşulu cihazların və servislərin ayrılmasını iki firewall-dan istifadə olunaraq özlərinin aralarındakı qaydalara əsasən qurulur. Heç bir şərtlə DMZ-dən daxilə icazə olmasına yol verməyin bu yolverilməzdir. Bütün servislər DMZ-yə köçürülməli ki, daxili şəbəkə problemə məruz qalmasın.

IV Təbəqə

4-cü təbəqədə DMZ dizaynı daha mürəkkəbləşir. Burada bir neçə firewall cütlükləri istifadə olunur və perimetr boyunca DMZ-lər yaradılır. Bir çoxları biznesin ehtiyacına uyğun olaraq firewall-ı ayırmaqla, digərləri isə etibarlılıq səviyyəsinə əsasən bu bölgünü aparır.

Bir-neçə DMZ-in yaradılması həmçinin yol verir ki, bir tərtibatın müxtəlif komponentlərinə cixiş ayrılıqda olsun. Tərtibat sistemləri 3 yerə bölünür-tərtibatlar, təqdimatlar və bazalar. Tərtibat təbəqəsi məcburi biznes məntiqinə əsasən məlumatların bazadan götürülməsində öz əksini tapır. Təqdimat təbəqəsi veb serverin istifadəçiyə qarşılıqlı məlumat mübadiləsi və tərtibat səviyyəsində göndərib alınmasına xidmət edən prosesdi. Məlumat bazaları məlumat anbarların cədvəlləri nəzrdə tutulur.

DMZ necə işləyir.

Qərəzli xakerlər adətən iternet üzərindən hər hansı bir təhlükəsizlik cihazlarının olmaması ya orada olan boşluqlardan istifadə etməklə daxili şəbəkəyə müdaxilə edirlər. Təhlükəsizlik adətən daxildə firewall-dan, router-dən və ya switch-dən istifadə olunmaqla internet üzərindən mühüm servislərə yonləndirilir. Əgər xaker necəsə təhlükəsizliyə müdaxilə nəticəsində başarılı olursa bu zaman o bu daxili şəbəkənin bir hissəsi kimi istifadə etmək qabiliyyətinə malik olur. Belə ki, bu cür təhlükələrin qarşısını almaq üçün DMZ virtual şəbəkə seqmenti yaradılır və daxili şəbəkə üçün bir qalxan formasında istifadə olunur. Əgər DMZ-yə xaricdən müdaxilə olunarsa daxili şəbəkə izolyasiya olunmuş olur. DMZ adətən proxy server massivlərini özündə cəmləşdirir ki, daxili istifadəçilərin veb servis öhdəliklərini həyata keçirsin. Məsələn xarici (İİS) Internet Information Services istifadə etməklə təşkilat özünün internetdə iştirakını təşviq edir. Digər VPN servisləri kənarda olan əməkdaşlar üçün bağlantı şəraitin yaradılmasına imkan yaradır. Biz daxili şəbəkəni istənilməyən internet trafiklərini firewall-dan istifadə edərək süzgəcdən keçirtməklə nail ola bilərik. Bu iki təbəqəli müdafiə mexanizmi daxili şəbəkəni və DMZ-i qoruyur.

DMZ-lər korporativ şəbəkənin səddlərində ümumi 3 interface olan şəbəkələrdə tətbiq olunur.

İnternet interface: bu xarici şəbəkəyə doğru yönələn interface-di

Private və ya intranet interface: korporativ şəbəkəyə qoşulan interface nəzərdə tutulur- harada ki, hücumlara və müdaxiləyə davamsız serverlər yerləşir.

DMZ interface: DMZ interface eyni ümumi şəbəkədə yerləşir və rahatlıqla xaricdən daxil olmaq olur. DMZ-də yerləşən ümümi resusrlar veb serverlər və proxy serverlərdi.

DMZ Protokollar.

Ümumi icazəli servislər çoxaldıqca icazəli portların sayıda çoxalır. Buna görə əksər vaxt bu cür protokolların sayı minimal həddə çatdırılır və aşağıda bəzi protokollar bağlı saxlanılır.

| Protokol | Zəiflik |

| Telnet HTTP |

Şifrələrin ələ keçirilməsində, Spoofing-ə qarşı dayanıqsız Zəif HTTP serverin sazlaması imtiyazların ələ keçirilməsində əksini tapır |

| FTP | Heç bir şifrələmə olmur və etimadnamələrim (şifrə və açarların) acıq fortmatda göndərilməsi |

| SNMP DNSSSH |

DoS və Buffer overflow hücumların mümkün olması. Təhlükəsizlik boşluqları vendor daxili proqramlarda olması etimadnamələrin eskalasiya olunmasına yol açır. kodda açıqlıq əmələ gəlir root etimadnaməsi altında istifadə olunarkən. |

DMZ-də təhlükəsizlik

DMZ çox az təhlükəsiz olan bir resursdu buna görədə orada təhlükəsizlik maksimum həddə saxlanılmalıdır. Nəinki DMZ həttta orada yerləşdirilən serverlərin ya servislərin təhlükəsizliyi daha maksimum qorunmalıdır. Həmçinin serverlərin özlərində belə maksimum təhlükəsizlik qorunmalıdır.

Aşağıdakı bu qaydalar nəzərə alınmaqla.

- Bütün lazımsız servislər sondürülməli

- Istifadə olunan bütün servislər aşağı etimadlarla istifadə olunmalı

- Mürəkkəb şifrələrdən istifadə olunmalı

- İsitifadə olunmayan istifadəçi adları söndürülməli və ya silinməli həmçinin sistem tərəfindən yaradılan bütün isitifadəçi adları mükmün çərçivədə dəyişdirilməlidir.

- Sistemin ən son yenilənmələri və sistem yamaqları (patch) tətbiq olunmalı

- Təhlükəsizlik daxil olmaları (logging) istifadə olunmalı və tez-tez yoxlanılmalı

- Portların yönləndirilməsi onların manipulyasiyasına dair yaxşı bir həlldi

Honeypots-Tələ

Honeypot xüsusi bir İDS sistemidi harda ki, müdaxilələri monitor və təyin etmək imkanı yaradır. Honeypot-lar normal şəraitdə yəni orada həqiqi serverlərin yerləşdirilməsi onların tam paket olaraq son yenilənmələrlə və yuxarıda sadalanan qaydalara əsasən istifadəyə verilir. Bu tələlər adətən ya paketlərin tutulması (packet-capturing) sistemi ya şəkillərin (snapshot) çəkilməsi ilə təmin olunur ki, təhlükəsizlik inzibatçısı bütün baş verəcək xaker fəallıqları üçün sənədləşmələri həyata keçirə bilsin.

Həmçinin bu tələlər şəbəkə hüdudlarına xakerlər ya avtomatlaşdırılmış qurdlar (worms) tərəfindən daxil olan zərərli trafiklərin azaldılmasına xüsusi kömək göstərir. Bunu yaratmaqla bu tələ zərərvericiləri bir növ fikirlərini həqiqi şəbəkədən yayındırır və inzibatçıya imkan yaradır ki, orada olan boşluqların garşisin həqiqi olan şəbəkədə vaxtında alsın. Bu tələlər inzibatçılara müdaxilələrin nə vaxt başlandığı və necə davam etdirildiyi haqda ətraflı informasiya ötürmə imkanına malikdır. Buda onların təqib olunması və tapılmasına şərait yaradır. Ümumiyyətlə bu o demıkdi ki, faktiki şəbəkənin bir nüsxəsini yaradıb və orada tapılan böşluqların həqiqi şəbəkədə qaşısını almağa, xakerlərin fikrinin yayındırmağa, onların təqib olunmasına ya hansı taktikalardan istifadəsini müəyyən etməyə kömək edir.

Nəticə

DMZ şəbəkəninj təhlükısizliyi üçün ən mühüm faktorlardan biridir. Veb serverə malik hər bir şəbəkə DMZ-dən yararlanmalıdır. DMZ təkcə qiymətli informasiya saxlanılan serverlərin və ya servislərin qorunması üçün deyil o həmçinin müdafiənin daha da gücləndirilməsinə və cevik baş verən problemlərin aradan qaldırılmasına yardım edir. Düzgün sazlanmış DMZ şəbəkə təhlükəsizliyini hiss olunacaq dərəcədə göstərir. Bu bacarıqlı xakerlərin daxili şəbəkəyə müdaxiləsinin qarşısını almaqda böyük rol oynayır. Əlbətdə (defence-in-depth) dərin müdafiə prinsipləri nəzərə alınmalıdır və istifadə olunmalıdır. Biz həmçinin tələlər (honeypots) haqda danışdıq baxmayaraq bunun realizasiyası cox mürəkkəb və qiymət baxımından daha çətindi ama təhlükəsizlik baxımından daha rahat və qarantilidir.

Sonda qeyd edim ki, istifadə olunan texnologiyadan ya sistemdən onların qiymətlərindən asılı olmayaraq insan faktoru öndə gedir və bu tip qaydaların yaradılması- istifadəsi sırf bu faktorun nəzəriyyəsi əsasında yaradılır.

Hamınıza təşəkkürlər

Mövzuya aid bütün suallarınızı http://forum.technet.az/ qeyd edə bilərsiniz.