Azure Remote Access Management (Məsafədən qoşulmaların idarəedilməsi)

Remote Access Management (Məsafədən qoşulmaların idarəedilməsi)

Local mühitdə və public cloud-da hesablama resurslarının istifadəsində ən mühüm fərq virtual maşınlara giriş imkanıdır. Öz virtualizasiya infrastrukturunu istifadə etdikdə, virtual maşınlara birbaşa virtual maşınların şini (VMbus) ilə qoşula bilərsiniz. Cloud mühitində isə Remote qoşulma istifadə etməli olursunuz.

İstifadəçi nə Azure platformasını arasında birbaşa əlaqə yaratmağın bir neçə yolu vardır. Bunlardan bəziləri təhlükəsizlik baxımından çox zəif bəziləri isə kifayət qədər effektlidir. İnfrastrukturun təhlükəsizlik arxitekturası qurulan zaman mütləq şəkildə Remote Access-lərin idarəedilmə mexanizmi seçilməlidir. Bu mexanizmlərin bəzilərini ətraflı nəzərdən keçirək:

- RDP rule -lar vasitəsilə kontrol

- Azure Firewall vasitəsilə control.

- Azure Firewall və Jump box metodu vasitəsilə kontrol

- Point to Site VPN qoşulma qaydaları

- Remote Dekstop Services vasitəsilə kontrol

- Just in Time servisi ilə kontrol

- Windows Admin Center vasitəsilə girişlərin kontrolu

- Digər vendor həlləri vasitəsilə kontrol tipləri.

RDP & SSH qoşulmalar.

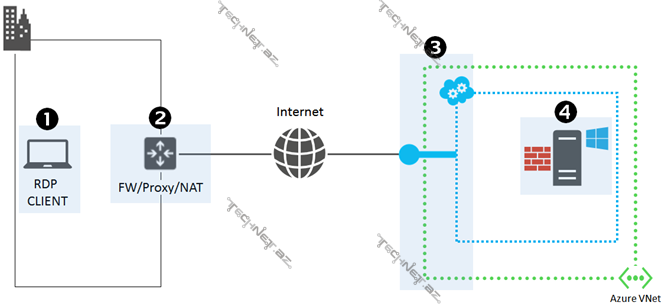

Azure Virtual Network-də Virtual maşına remote access-in ən asan üsulu – Remote Desktop Protocol (RDP) istifadə etməkdir. Remote Desktop Protocol vasitəsilə biz, Azure Virtual Network-dən virtual maşının iş masasına qoşula bilərik.

Bunun üçün sadəcə olaraq, Network Security Group (NSG) -da internetdən virtual maşına 3389 -cu port üzrə qoşulma icazəsi verməlisiniz. Ümumiyyətlə Bu tip qoşulmaların kontrolu yalnız NSG tərəfindən idarə olunur. Burada ən böyük problemlərdən biri hər bir virtual maşın umun ayrıca Public İP verilməli olduğudur.

Yadınızda qalmalıdır ki, RDP əlaqələri virtual maşına internet vasitəsilə icazə verəndə, siz başqa virtual maşınlara da connection-u, heç bir proksi-server və Gateway-siz həyata keçirmək imkanı yaradırsınız.

Bütün sadə variantlar kimi, Remote Desktop Protocol da virtual qoşulmağın ən təhlükəsiz yolu deyildir. Səbəb ondadır ki, RDP portu çox vaxt hücumlara məruz qalır. Hackerlər Azure Virtual Network virtual maşılarına daxil olmaq üçün, brute-force metodundan istifadə edərək, uçot məlumatları tapmağa çalışırlar. Hücumları azaltmaq üçün qəliz adlardan və parollardan istifadə etmək olar, lakin bu da çıxış yolu deyildir.

RDP istifadədə sadədir və əgər siz ancaq servisləri və virtual maşınları test edəcəksinizsə və sizin bununla ciddi bir iş görmək fikriniz yoxdursa, bu protokolun istifadəsi uyğundur. Amma testdən daha ciddi işlərə keçmək fikriniz varsa internet vasitəsilə virtual maşınlara qoşulmaq üçün başqa protokolları istifadə etmək məsləhətdir.

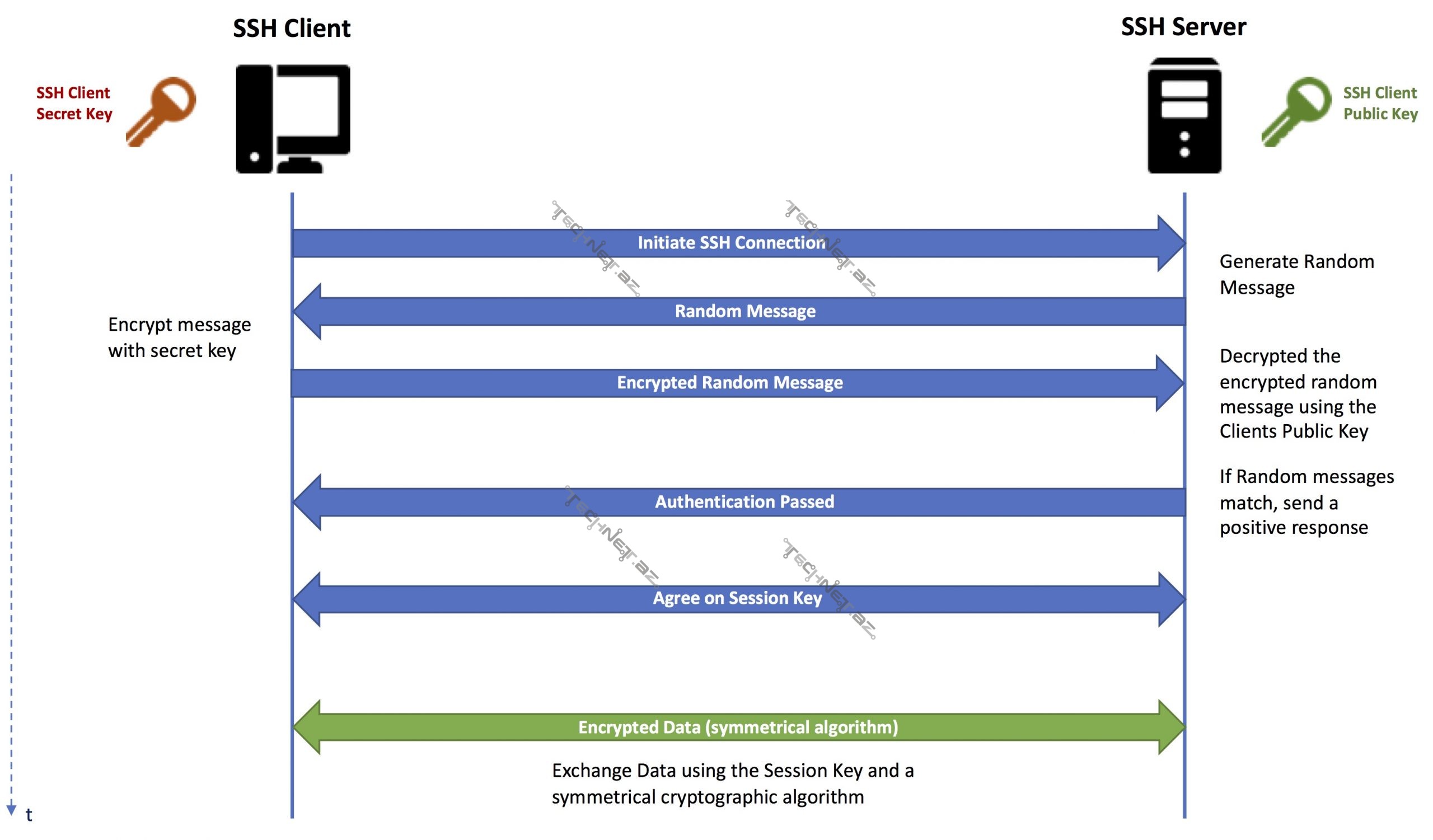

SSH protokolu adətən Linux əməliyyat sistemli virtual maşınlara qoşulmaq üçün istifadə edilir və şifrələnmiş kanal üzrə əlaqə yaradır. Azure -da yerləşən Linux əsaslı virtual maşınlar istisna deyil. Windows əməliyyat sistemində SSH vasitəsilə Linuxvirtual maşınlara qoşulmaq üçün SSH client lazım olacaqdır. Bu tip clientlərə nümunə olaraq aşağıdakıları göstərə bilərik.

PuTTY.- Git for Windows.

- MobaXterm.

- Cygwin.

Bunlardan əlavə Azure Cloud Shell -ə inteqrasiya olunmuş SSH utilitlərindən də istifadə etmək mümkündür.

RDP protokolunda olduğu kimi, burada da, hücumlardan qorunmaq üçün parol seçiminə ciddi yanaşmaq lazımdır.

Azure Firewall vasitəsilə qoşulmaların kontrolu.

Bu tip qoşulmalarda Azure Firewall -a public İP təyin olunur və xaricdən qoşulmaq istəyən istifadəçilər yalnız bu Public İp-yə müraciət edirlər. Bunün üçün xüsusi NAT pool yaradılır və trafik buradan daxildəki virtual maşınlara yönləndirilir. Azure Firewall vasitəsilə mərkəzləşmiş idarəetmə sistemi əldə etmək olur, hansı ki virtual maşınlara şəbəkə baxımından qoşulmaları tənzimləmək mümkündür.

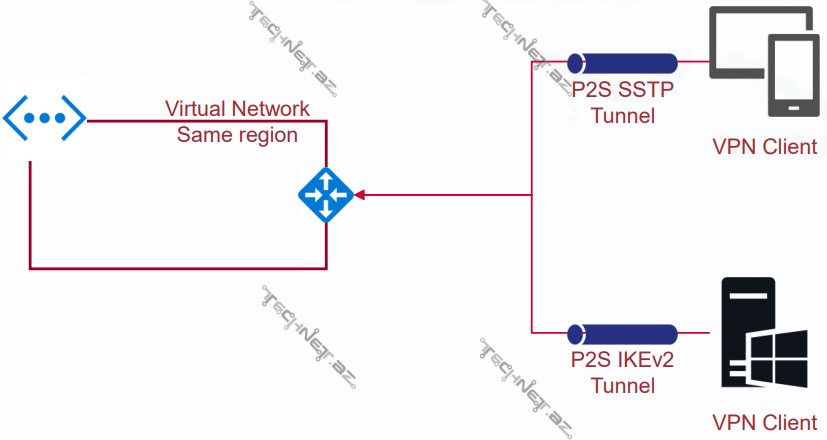

Point-to-Site VPN birləşmə

Point-to-Site (P2S) qoşulma vasitəsi ilə siz, individual computer və Azure Virtual Network arasında təhlükəsiz əlaqə yarada bilərsiniz. Bu həll adətən, Azure şəbəkələrinə evdən və ya digər şirkətdənkənar lokasiyalardan birbaşa qoşulmaq üçün istifadə edilir.

Azure Firewall və Bastion metodu vasitəsilə kontrol.

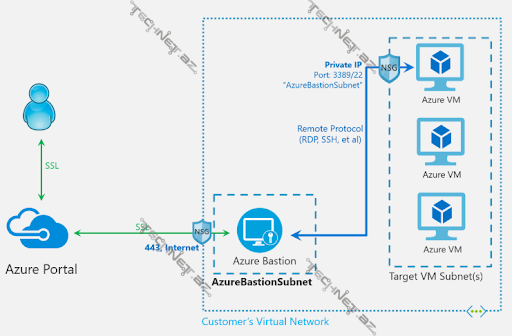

Bundan öncəki metoddan əsas fərqi, daxildə Firewall-dan sonra “jump-box” deyilən bir serverin olmasıdır. Jump-box serverə bəzən “Bastion” da deyilir. Istifadəçilər daxili şəbəkədə yerləşən hər hansı virtual maşına qoşulmaq üçün ilk öncə jump-box serverə qoşulur. Sonra isə müraciət etdikləri serverə keçid edirlər. Bu cür yanaşmanın bir neçə müsbət özəlliyi vardır. Jump-box dediyimiz server maksimum təhlükəsizlik qaydaları tətbiq edilir. Hətta xüsusi proqramları bu serverə yazaraq, qoşulan istifadəçilərin serverlərdə nə iş gördüyünü izləmək, qeydə almaq və sairə təhlükəsizlik tədbirlərini həyata keçirtmək mümkündür. Jump box servelərindən bir çox şirkətlər istifadə edir. Bir çox Cloud servislərində eləcə də Azure platformasında “Bastion” server özəlliklərin konfiqurasiya etmək mümkündür. Azure Bastion klassik jump-box metodundan bir çox özəlliyinə görə fərqlənir. Ən əsas üstünlük isə, Azure Bastion-un PaaS xidməti olaraq heç bir əlavə konfiqurasiya ehtiyac olmadan istifadəsinin mümkünlüyüdür. Şəbəkədəki Virtual maşınlara publik İP ünvan vermədən Azure Bastion vasitəsilə portal üzərindən RDP qoşulma seansları yaratmaq olur.

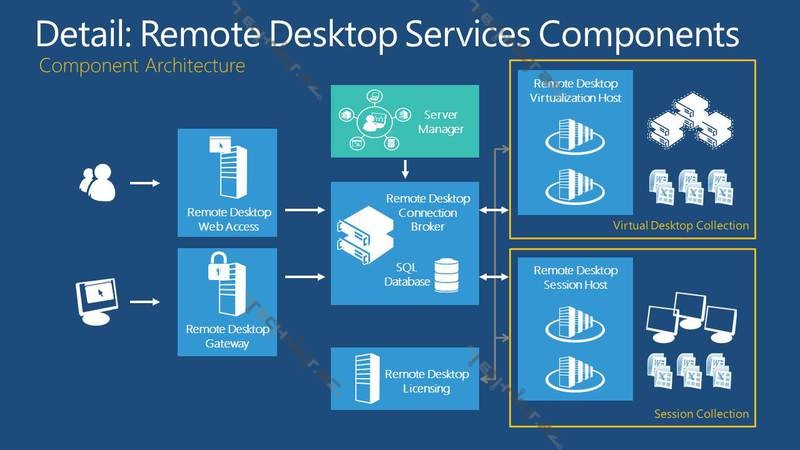

Remote Dekstop Services vasitəsilə kontrol

Qoşulmaların kontrolu baxımından RDS (Remote Dekstop Services) istifadə etmək kifayət qədər effektli metoddur. Xüsusi lisenziya tələb edilməsinə baxmayaraq bu servis vasitəsilə istifadəçilərin virtual maşınlara daxil olmaların demək olar ki, tam kontrolda saxlamaq olur. Veb Access imkanı isə ümumiyyətlə 443 cü şifrlənmiş port üzrə qoşulmaları dəstəkləyir.

Just in Time servisi vasitəsilə kontrol.

Bu formada girişləri konfiqurasiya etməyin əsas çətinliklərindən biri lisenziyalaşma ilə yanaşı (hər istifadəçi və yaxud virtual maşın üçün ayrıca lisenziya olmalıdır) əlavə infrastruktur komponentlərinə ehtiyac olmasıdır. Nümunə olaraq: Remote Desktop Gateway, Remote Desktop Connection Broker, Remote Desktop Gateway və sairəni göstərə bilərik.

Just in time yəni JİT servisi Azure Security Center panelində konfiqurasiya edilə bilər. İşləmə prinsipi sadə olsa da, düzgün konfiqurasiya edildiyi təqdirdə təhlükə müstəvisini kifayət qədər azalda bilər. Burada admin tərəfindən virtual maşınlara qoşulmaq üçün xüsusi vaxtlar və digər limitlər təyin edilir. Bu vaxtlardan kənarda eləcə də təyin edilmiş qaydalara zidd olan hallarda isə virtual maşınlara giriş avtomatik olaraq disable edilir.

Windows Admin Center vasitəsilə girişlərin kontrolu.

Windows Admin Center ilk dəfə təqdim edilərkən Microsoft tərəfindən konkret olaraq Cloud mühitində yerləşən İaaS virtual maşınların idarəedilməsi olaraq göstərilmişdir. Müəyyən vxt keçdikdən sonra bir çox şirkətlər Windows Admin Center-i nəinki cloud eləcə də on-premise infrastruktur üçün aktiv istifadə etməyə başladı. Əsas üstünlükləri ödənişsiz olması, rahat inteqrasiyası bir çox lazımlı funksiyası və sadə interfeysi olan bu proqram az bir vaxtərzində, yaxşı mənada tanınmağa başladı. Windows Server 2016 və Windows Server 2019 versiyalarına quraşdırılan Admin Center-in Gateway funksiyası vasitəsilə istifadəçilərə virtual maşınlara veb üzərindən qoşulmaq üçün imkan yarada və prosesi kontrol edə bilərsiniz.