Azure Platformasında Təhlükəsizlik konseptləri -2

Azure AD, AD Graph

Azure platformasında Autentifikasiya ssenarilərini yerinə yetirmək üçün Azure Active Directory əsas istifadə olunan kataloqdur. Əvvəlcədən qeyd edim ki, bu servis Lokal Active Directory-nin analoqu deyil. Azure Active Directory barədə əvvəlki məqalələrdə ətraflı danışmışıq. Bu məqalədə yenidən söz açmağımızın səbəbi, Azure AD-nin Autentication və Autorizaton özəllikləridi.

Xatırladım ki, Azure Active Directory bir neçə komponentdən ibarətdir: Bunlardan biri REST-servisidir, onun vasitəsilə kataloqdan məlumat almaq, oradakı məlumatları yeniləmək, silmək, hətta yenisini yaratmaq olar, həmçinin SSO funksiyasından belə istifadə etmək mümkündür. Office 365, Dynamics, Microsoft Intune ilə inteqrasiya sxemlərini nümunə göstərə bilərik. Bunlardan əlavə, Facebook və Google kimi autentifikasiya provayderləri ilə inteqrasiyanı da məhz REST servis vasitəsilə həyata keçirtmək olar.

Əvvəlcə Azure Active Directory yalnız Office 365 üçün istifadə olunurdu, indi isə aşağıdakı resurslara da rahat girişi təmin edir:

İstifadəçilər: Şifrələr, Rollar, Təhlükəsizlik siyasətləri.

Qruplar: Security/Distribution qrupları.

Servislər: Bütün AAD funkionallığının idarə edilmə servisləri.

Bu özəlliklər Azure AD Graph köməyi ilə təqdim olunur. Azure AD Graph REST dəstəkləyən innovativ sosial korporativ interfeysli qrafikadır. Eyni zamanda, informasiyanı və onlar arasındakı əlaqələrin asan tapılması üçün bələdçi rolunu da oynayır.

Həmçinin Active Directory və Azure arasında sinxronizasiya və federativ autentifikasiya skriptlərini reallaşdırmaq mümkündür.

İzolyasiya

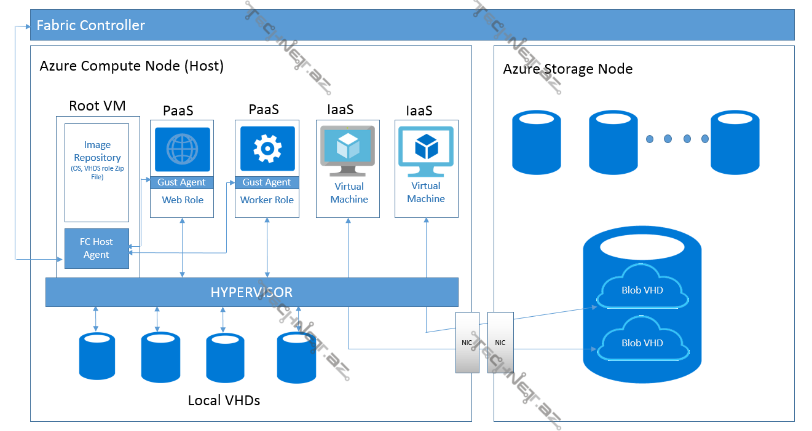

Azure istifadəçisi tərəfindən yaradılan Virtual maşınlar, Microsoft backend-də prosses edilərkən, təyin edilmiş edilmiş parametrlər və Unikal İD göstəricilərin nəzərə alır. Məhz bu göstəricilərə görə HyperV, VM-ləri digər Virtual maşınlardan izolyasiya edir.

Azure Platformasında hər bir elementin “virtual mənşəli” olmasını nəzərə alsaq, kritik məsələ yalnız Root VM-in izolyasiya edilməsidir. Hansı ki, Fabric Controller öz Fabrik agentlərin “root” virtual maşınlarda yerləşdirir. Onlar isə öz növbəsində client VM-lərdə Guest Agentləri saxlayır.

Yaddan çıxartmayaq ki, Microsoft şirkəti Azure platformasında HyperV əsasında yaradılmış hipervizoru istifadə edir. Qeyd olunan hipervizor xüsusi fiziki avadanlıqda işə düşür və hər Node-u müəyyən sayda virtual maşınlara bölür. Hər Node-un isə öz əməliyyat sistemini işlədən Root VM-i vardır. Microsoft Azure əməliyyat sistemi kimi Microsoft Serverin xüsusi Core versiyasından istifadə edir. Bu serverin üzərində yalnız host virtual maşınlara xidmət edən, lazımı servislər qurulub. Belə bir arxitektura performansı artırmağa və hücum müstəvilərinin (Attack Surface) azalmasına yönləndirilib.

Cloud Sistemində Virtuallaşma yeni tip təhlükələrə də yol açıb, məsələn:

- Virtual maşından fiziki maşına və ya başqa virtual maşına hücumun sayəsində imtiyazların artmasına yönləndirilmiş hücumlar;

- Virtual maşın çərçivəsindən çıxaraq, fiziki maşının əməliyyat səviyyəsində “Code deploy” etmək yolu ilə idarəetməni əldə etmək (Jailbreaking, Hyperjacking).

Şəbəkə və disk əməliyyatları üçün icazələr hamısı ROOT VM vasitəsilə idarə edilir. Hipervizor şəbəkəsində yerləşən filterlər virtual maşınlara və virtual maşınlardan gələn trafiki analiz edir və bu tip filtrlər öz növbəsində sniffing tipli hücumların da qarşısın alır. Bundan əlavə, xüsusi filterlər vasitəsilə DHCP lease-dən başqa broadcast və multicast-lar da blok edilir.

Qeyd etmək lazımdır ki, Fabric Controller özü “root” VM-lərdəki potensial hack edilmiş Fabrik Agentlərdən maksimal dərəcədə qorunub. Fabric Controller və agentlər arasındakı əlaqə kanalı iki istiqamətlidir: agent servisi reallaşdırır, təhlükəsiz SSL isə Controller tərəfindən istifadə olunur və yalnız müraciət əsasında cavab verə bilsə də, Controllerə qoşulmanı təmin edə bilməz. Əgər SSL-i dəstəkləməyən Controller və ya cihaz varsa, o ayrı VLAN-da yerləşir.

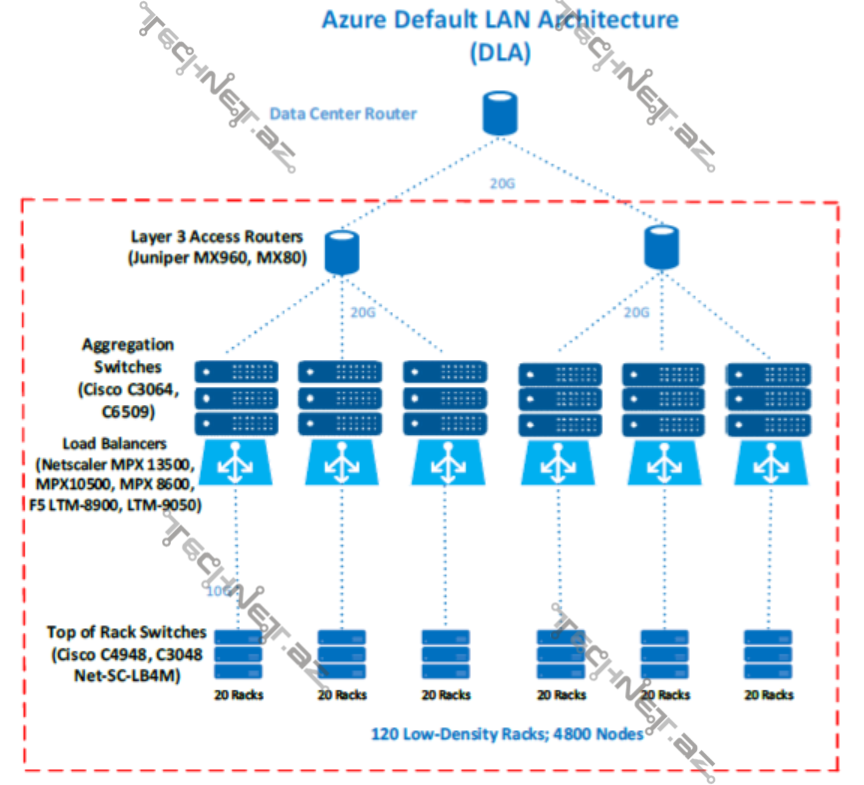

VLAN-lar Microsoft Azure platformasında aktiv istifadə olunur. İlk öncə onlar Controller-lərin və başqa cihazların izolasiyasını təmin etmək üçün istifadə olunurlar. İki VLAN arasında birbaşa danışıq ola bilməz (yalnız marşrutizatorla ola bilər), bu isə infeksiya olunmuş məlumatların zərərli proseslər həyata keçirməsinin qarşısını alır. Nümunə üçün: Trafikin əvəzlənməsinin və ya əldə edilməsinin qarşısını alır.

Hər klasterdə 3 VLAN var:

- Primary VLAN – Untrusted Client Node-ları birləşdirir.

- Controller VLAN – Etibarlı kontrollerlər (Trusted Controllers) və dəstəklənən sistemləri birləşdirir.

- Device VLAN – infrastrukturun etibarlı cihazlarını (nümunə: şəbəkə cihazları) birləşdirir.

Qeyd: Controller VLAN və Primary VLAN arasında kommunikasiya mümkündür, ancaq qoşulmanı yalnız Controller başlada bilər. Əks istiqamətdə bu proses mümkün deyildir. Eyni şəkildə də Primary VLAN-dan Device VLAN-lara əlaqə bağlıdır.

Şifrələnmə (Encryption)

Əvvəllər, İT şirkətlər servisləri fiziki avadanlıqlarda işə salırdılar. Çox vaxt, hər xidmət ayrı serverdə icra edilirdi. İndiki dövrdə isə, Datacenter-lərdə hər xidmətə çox nadir hallarda xüsusi fiziki server ayrılır. İT şöbələr serverlərin virtualizasiya texnologiyalarının inkişafını dəstəkləyirdilər, çünki bu artıq xərclərdən qaçmağa və storage həcminə qənaət etməyə şərait yaradırdı.

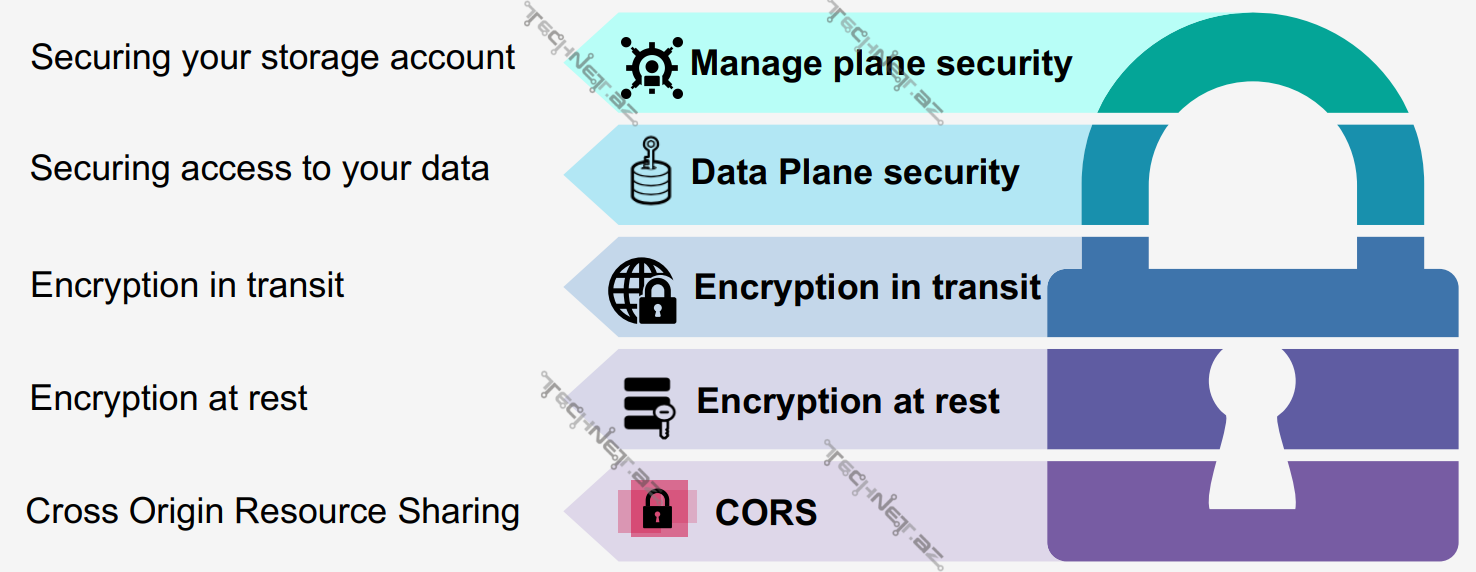

Serverlərin virtualizasiyası ilə bərabər, bəzi təhlükəsizlik problemləri də başladı. Nümunə üçün: əvvəllər məlumat oğurlamaq istəyən şəxs diskləri götürmək üçün əvvəl binaya, sonra server otağına daxil olub cihazın korpusunu açmalı idi. Belə oğurluqlar uğur ilə nəticələnə bilərdilər, ancaq bu oğurluq edən adam üçün böyük risk idi, ona görə belə növ oğurluqlar gec-gec baş verirdi. Adətən məlumatları şəbəkədən oğurlayırdılar. Storage təhlükəsizliyi çox kritik problemdir. Azure bu problemin həlləri üçün bir neçə səviyyədə həllər təklif edir.

Tamlıq (Integrity)

Müştəri öz məlumatlarını elektron şəkildə istifadə etdikdə, təbii olaraq, təsadüfi və ya bilərəkdən edilmiş xoşagəlməz hadisələrdən qorunduğuna əmin olmaq istəyir.

Microsoft Azure Integrity-nin yüksək şəkildə təmin olunmasına zəmanət verir. Birincisi – müştərilərin Compute Node üzərində işləyən virtual maşınlara administrativ hüquqları məhduddur, ikincisi isə – kodlar ən azı imtiyazlı Windows account üzərindən deploy edilir.

Virtual maşınlarda uzunmüddətli əlavə storage yoxdur. Hər VM 3 lokal virtual diskə bağlıdır (VHD):

D diski: Microsoftun bir neçə versiyalarından birini özündə saxlayır. Portalda müxtəlif obrazlar təklif edilir və vaxtı vaxtında onlar yenilənir. Müştəri ona lazım olan versiyanı seçir və Microsoft-un yeni versiyası çıxan kimi keçid edə bilir.

E diski: Controller tərəfindən yaradılan obrazı saxlayır və Image müştəri tərəfindən təqdim olunur, nümünə üçün – hər hansı extension ola bilər.

C diski: konfiqurasiya məlumatlarını və digər xidmət məlumatlarını saxlayır.

D və E diski: virtual disklərdir, read-only rejimində işləyirlər və ACL (Access Control List) vasitəsilə qorunurlar, bu isə müştəri tərəfindən gələn prosesləri bloklayır.

Lakin, əməliyyat sistemi üçün kiçik çıxış var. Bu VHD+ delta fayllar kimi reallaşdırılmış virtual disklərdir. Məsələn, platforma əməliyyat sistemi olan VHD D diskini yenilədikdə, diskin delta faylı təmizlənir və yenidən doldurulur. Başqa disklərdə də belədir. Bütün disklər, başqa fiziki maşına köçürülsələr, ilkin vəziyyətə qayıdırlar.