Linuxda SFTP və ondan istifadə

Salam əziz oxucular, Bu günki mövzumuz SFTP (Secure File Transfer Protocol) ftp –nin əvəzinə bundan istifadə edəcəyik (ftp-nin nə olduğunu nəzərə alaraq bu barədə ətraflı məlumat vermirəm). SFTP bütün əməliyyatları şifrələnmiş, SSH kanalı üzərindən yerinə yetirir, ona görə də məlumatların daha etibarlı və təhlükəsiz şəkildə ötürülür və qəbul edilir. SFTP-ni FTP–dən fərqləndirən xüsusiyyət bundan ibarətdir. İndi isə gəlin Centos/Redhat 7 üzərində SFTP-nin quraşdırılmasına baxaq.

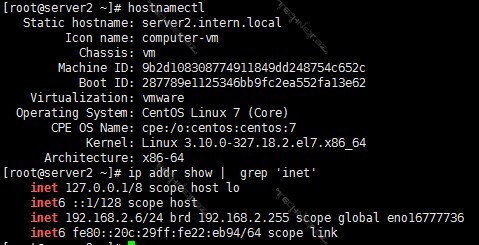

SFTP quraşdırılacaq server

Hostname : server2.intern.local

İP ünvan : 192.168.2.6

- Hostnamectl

- ip addr show | grep ‘inet’

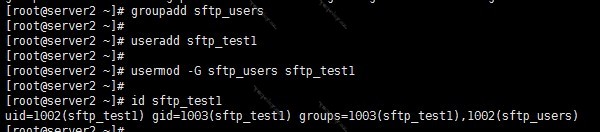

Addım 1: İlk əvvəl mən bir qrup və bir istifadəçi yaradacam, sonra o istifadəçini yaratdığım qrupa əlavə edəcəm. Və id əmri ilə istifadəçinin hansı qrupa təyin olunduğunu görmüş olacam.

- groupadd sftp_users

- useradd sftp_test1

- usermod -G sftp_users sftp_test1

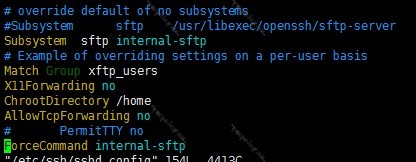

Addım 2: SFTP-ni konfiqurasiya etmək üçün, sshd_config faylında dəyişiklik etməliyik. Bunun üçün vim əmri ilə bu faylı açırıq.

![]()

Bu faylda 147-ci sətri gedib Subsystem sftp/usr/libexec/openssh/sftp-server sətrini kommentariya edib, əvəzinə Subsystem sftp internal-sftp-ni bunu əlavə etməliyik. Qalan əlavə konfiqurasiyaları isə aşağıdakı kimi olacaq.

SSHD servisini restart edərək həmdə SFTP sazlamalarını yerinə yetirmiş olarıq.

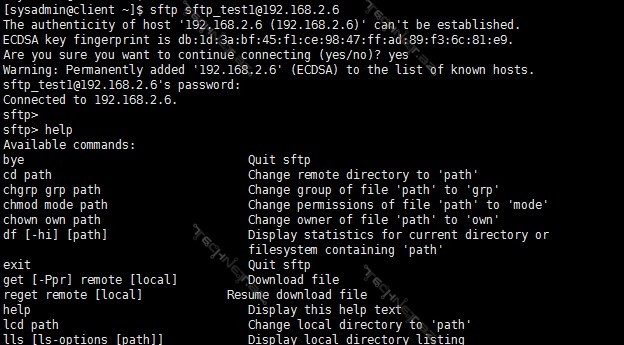

İndi isə hər hansı bir klient maşından bunu yoxlayaq. SFTP–yə qoşulacaq olan maşının:

Hostname : client.intern.local`

İP ünvan: 192.168.2.5

Klient maşından sftp [email protected] əmrini verib 192.168.2.6 maşınına sftp_test1 istifadəçisi ilə qoşuluruq. Bu zaman bizdən sftp_test1 istifadəçisinin parolunu istəyəcək. Bu parol 192.168.2.6 maşınındakı sftp_test1 istifadəçisinin paroludur, əgər bunu daxil etməmisinizsə, 192.168.2.6 maşınına qayıdıb passwd sftp_test1 yazıb bu istifadəçiyə parol təyin edə bilərsiniz.

Gördüyünüz kimi elədiklərimiz uğurla başa çatdı. Siz burda help komandasını yazıb bir sıra əmrləri görə bilərsiz. Misal üçün get, set və s. Burada bir vacib məsələdə var, biz sshd_config faylında dəyişiklik edəndə orada Chroot direktoriyası Home təyin etdik. Bu onun üçündür ki, qoşulan istifadəçinin öz home direktoriyasını özü üçün ana direktoriya təyin edir.

Bu qədər dostlar, ümid varam faydalı olar…

Şərhlər ( 4 )

Babək bəəy, məqalə üçün təşəkkür.

Bu situasiyanı tətbiq etsək WINSCP kimi applarda da keçərli olacaq ?

Yoxsa onun üçün ayrıca configlər olur ?

Çünki winscp ilə bu configlər serverə qoşulmaq istədikdə ümumiyyətlə içəri buraxmır.

Tapdım nədə idi problem, icazələri səhf vermişdim.

Belə bir sual.

Mən Samba ilə file share etmişəm. Map eləmişəm onu windows maşınına.

Eyni serverdə FTP qaldırmışam, və sftp və ftp ilə qoşulmaq istədikdə yalnız öz home directorylarının görməyi təmin etmişəm.

Share elədiyim folder 755 icazəsindədi. Və sftp ilə serverə daxil olduqda yalnız faylları oxumaq olur.

İcazəni 777 dəyişən kimi ümumiyyətlə serverə sftp ilə qoşulmaq istəmir.

İdeyanız var bu barədə ?

Həll yolunu chroot olunmuş direktoriyanın içində yeni folder yaradaraq həmin folderə o userin müvafiq icazələrini verərək etdim. Yenə də sağ olun:D