Group Managed Service Accounts (GMSA).

Salamlar hərkəsə, bu məqələmədə Windows server 2012 R2 ilə birlikdə gələn yeniliklərdən biri olar Group Managed Service Accounts -yəni qrup səviyyəsində idarə olunan servis hesabaları haqqında danışmağa çalışacağam. İlk olaraq windows server 2008 R2 ilə birlikdə gələn yenilik olan Managed Service Accounts-un mənfi cəhəti eyni anda həmin servis hesabının sadəcə bir server üzərində istifadəsinin mümkün olmasına baxmayaraq Group Managed Service Accounts (GMSA)-nın eyni anda birdən çox server-ə yüklənərək istifadəsi mümkündür. GMSA-nədir və nəyə gərəkdir? Şəbəkəmizdə SQL, Cluster, IIS və s. kimi servislər ola bilər və bu kimi servislərin qurulumu və tənzimləmələri zamanı müəyyən hüquqlara malik hesablardan istifadə edirik. Bu zaman biz ya istifadə etdiyimiz hesab üçün müəyyən etdiyimiz şifrənin ömrünün heç vaxt bitməməyini təmin etməliyik ya da ümumiyyətlə şifrəni dəyişdirməməliyik, şifrəni dəyişdirdiyimiz anda bu hesabla bağlı bütün servislər dayanacaqdır. Bu kimi çətinlikləri aradan qaldırmaq üçün qrup səviyyəsində idarə olunan servis hesablarında istifadə etməyimiz daha əlverişli olacaqdır. Bu zaman Domain Controller üzərində bizim əlavə etdiyimiz Key Distribution Service (KDS) -i sayəsində yaradacağımız servis hesablarının şifrələrini müəyyən etdiyimiz qrup daxilindəki server-lərdə çalışan servis hesabları üçün müəyyən edib, aralıqlarla yeniləyəcəkdir.

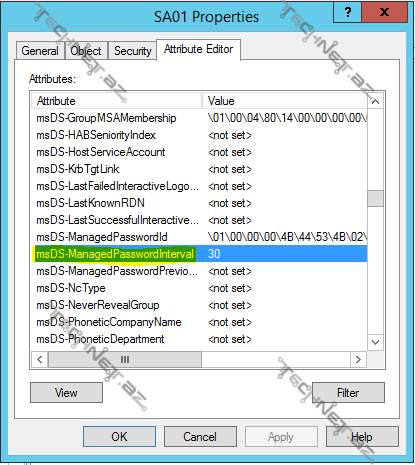

-Şifrələrin default yenilənmə vaxtı 30 gündür, ama tənzimlənə bilir:

-Bu hesablar bağlanmır:

-Həmçinin task Scheduler üçün də istifadə oluna bilirlər:

-Normal istifadəçilər kimi interaktiv log on olmaq mümkün deyildir:

-Standart istifadəçilərin malik olduqları hüquqlara malikdirlər, sonradan müəyyən hüquqlar verilə bilər:

Domain Conroller-lər GMSA -lar üçün şifrə generate eləmək üçün root key-ə ehtiyac duyurlar, yəni ilk olaraq root key yaradılmalıdır.

İndi isə keçək GMSA -ın qurulması və tənzimləmələrinə, mənim istifadə edəcəyim mühit 2- DC02 adlı domain controller-dən və SRV01 adlı member serverdən ibarətdir:

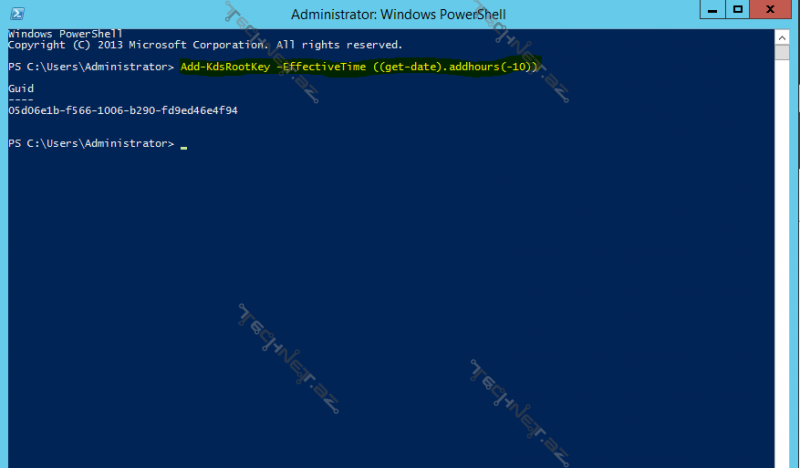

İlk olaraq DC02 üzərinə KDS root key əlavə etməliyik, bunu üçün powershell üzərində aşağıdakı əmri icra etməliyik:

Add-KDSRootKey –EffectiveImmediately

bu əmri daxil etdiyimiz zamandan 10 saat ərzində gözləməliyik , çünki dafault olaraq root key-in digər DC-lər arasında replicasıyası üçün bu müddət default olaraq seçilmişdir, lakin biz bu qədər gözləmək istəmiriksə xüsusən də test mühitlərində aşağıdakı əmrdən istifadə edə bilərik:

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))

gördüyümüz kimi root key-imizi yaratdıq. Növbəti mərhələ olaraq Active Directory üzərində bir Global Security Group yaradaraq servis hesablarımızı istifadə edəcəyimiz server-ləri bu qrupa əlavə etməliyik. Bu best practice-dir, yəni bunu etməyə də bilərik, etmədiyimiz zaman gərək həmin servis hesablarını istifadə etdiyimiz hər bir server üzərində uyğun tənzimləməni eləməliyik ki, root key-dən şifrəni alaraq GMSA -dan istifadə edə bilsin . Active Directory üzərində GMSA adlı bir Global Security Group yaradıb DC02 və SRV01 buraya əlavə edirəm :

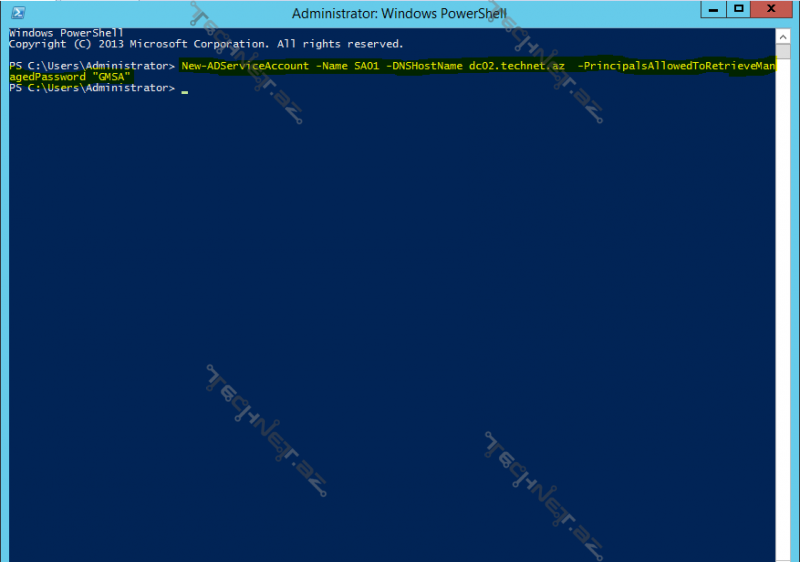

daha sonra həmin serverlərin qrup üzvlülüyünün təsdiqlənməyi üçün yenidən başladılması gərəkdir, server-ləri yenidən başlatdıqdan sonra keçirik service hesabının yaradılmasına. Bunun üçün ilk öncə DC02 üzərində powershell ilə aşağıdakı əmri yerinə yetiririk(çünki mən bu hesabı, həm DC02, həm də SRV01 üzərində istifadə etmək istiyirəm):

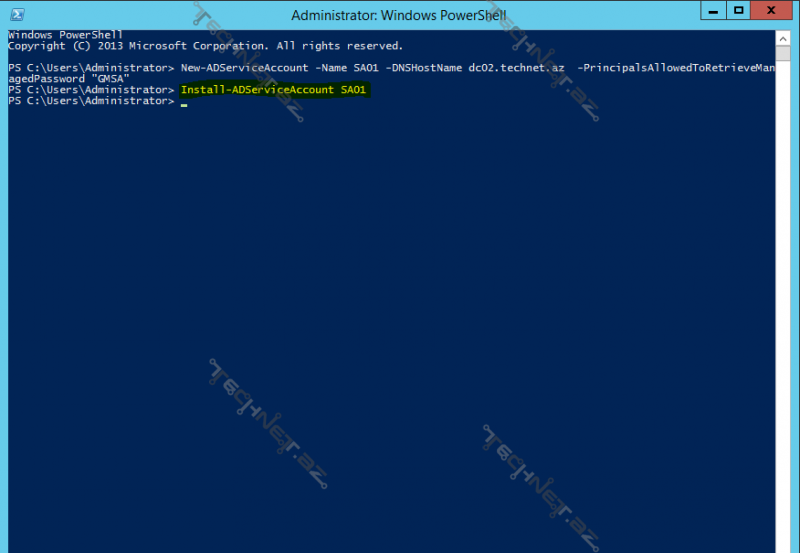

New-ADServiceAccount –name SA01 -DNSHostName dc02.technet. az -PrincipalsAllowedToRetrieveManagedPassword “GMSA”

Həmin müəyyən etdiyimiz qrupun üzvü olan serverlər KDS -dən servis hesabları üçün şifrə istəyə biləcəklər.

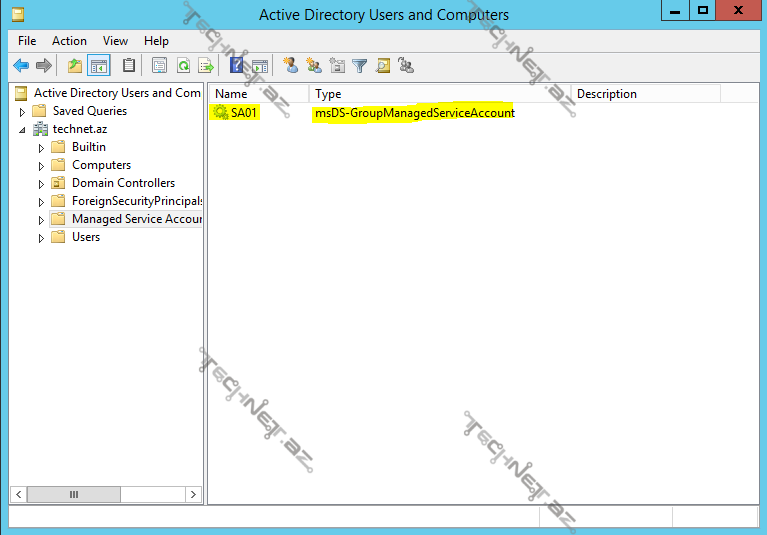

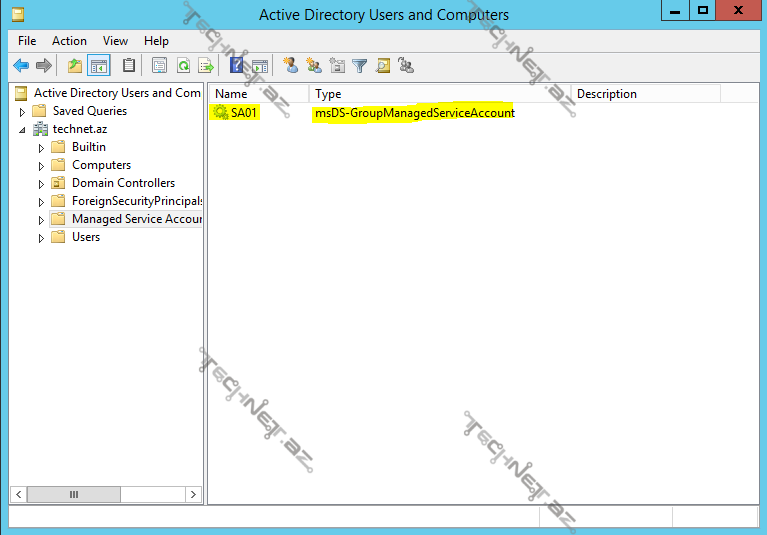

Active Directory üzərində Managed Service Accounts container-inə baxdığımız zaman yaratdığımız servis hesabını görə bilərik:

gördüyümüz kimi default olaraq şifrənin ömrü 30 gündür:

indi isə keçək servis hesabının uyğun istifadə olunacağı serverlər üzərində əlavə olunmasına, bunun üçün aşağıdakı əmrdən istifadə edəcəyik :

Install-ADServiceAccount SA01

bu əmrin istifadə edilə bilməsi üçün server üzərində RSAT-AD-Powershell özəlliyinin qurulu olması gərəklidir, mən ilk olaraq DC02 üzərinə yüklədiyim üçün ehtiyac yoxdur:

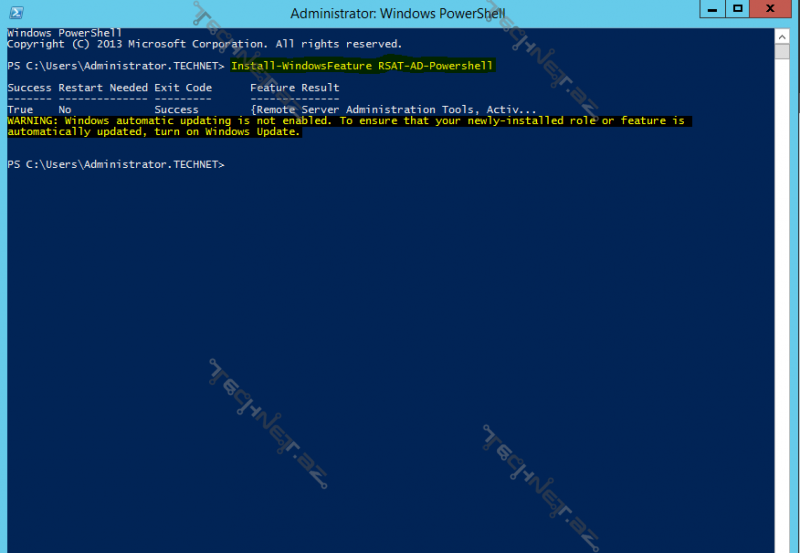

SRV01 üzərində eyni əməliyyatı təkrarlamaq üçün isə ilk öncə həmin sözü gedən özəlliyi yükləməyimiz gərəkəcəkdir:

Install-WindowsFeature RSAT-AD-Powershell

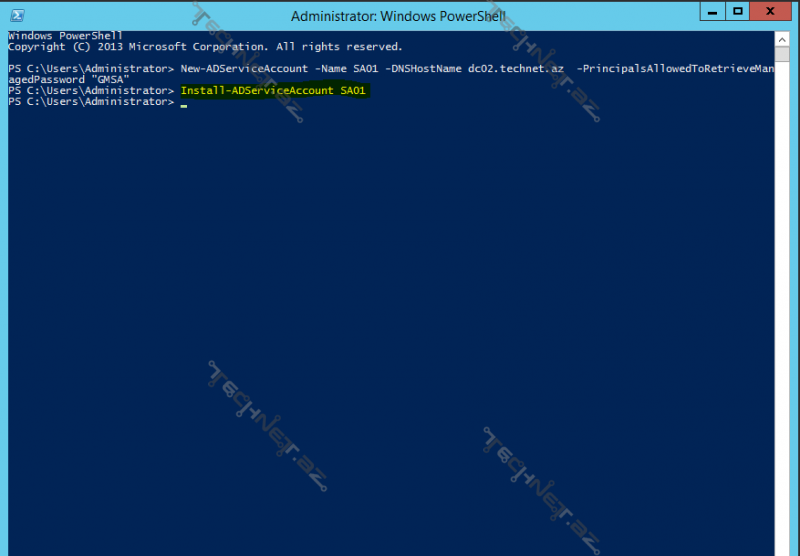

növbəti mərhələdə keçirik servis hesabının əlavə olunmasına:

Install-ADServiceAccount SA01

servis hesablarını hər iki server üzərinə müvəffəqiyyətlə əlavəetdikdən sonra artıq istifadə edə bilərik, Məsələn :

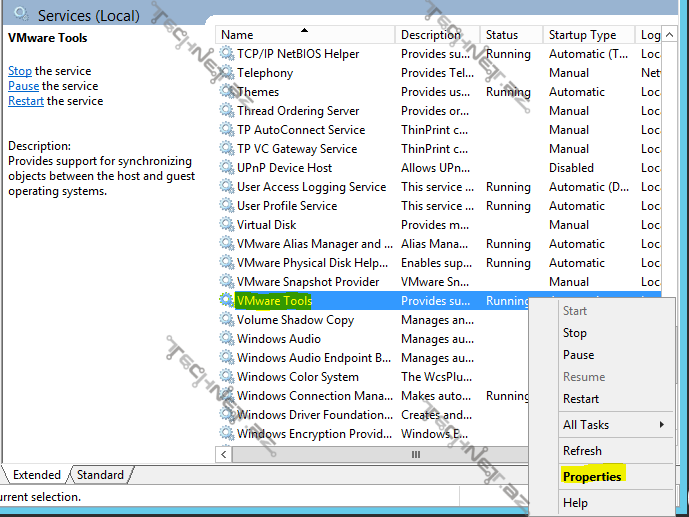

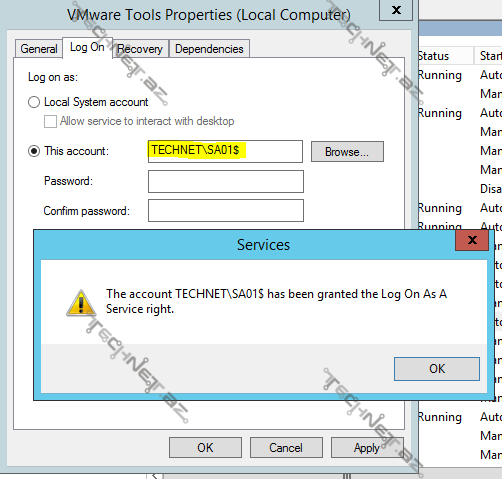

services mmc konsolunu açaq və hər hansı bir servis üçün bunu tətbiq edək :

Gördüyümüz kimi servis artıq bizim servis hesabımız altında işləyir.

Bu məqaləmi burda yekunlaşdırıram yararlı olması diləyilə…