PfSense – Firewall (Aliases, NAT, Rules)

Salam, Əziz Dostlar. Bu günki məqaləmizdə PfSense üzərində “Firewall” menusu vasitəsilə həyata keçirilən bəzi tənzimləmələrdən bəhs edəcəyik. Qısacası bu menu altında yer alan xüsusiyyətləri açıqlamağa çalışacağıq.Bu məqaləmizdə “Aliases“, “NAT“, “Rules” tənzimləmələrindən bəhs edəcəyik.

Bildiyimiz kimi trafik filtrələmələri ilə əlaqəli bütün tənzimləmələr “Firewall” menusu altından həyata keçirilir.

“Firewall” menusu altında altı başlıq görülməkdədir.

Aliases – qayda yaradılmasını sadələşdirmək üçün IP, Port, Network, URL ünvanlarını qruplaşdırmaq üçün istifadə olunur. Məsələn icazə veriləcək portları və ya IP ünvanlarını bir qrup altında birləşdirərək, tək bir qayda ilə bu seçilmişlərə icazə tətbiq etmək mümkündür. “+” işarəsini sıxaraq yeni bir qrup yaradaq.

“Name” – bölümündən ad təyin edirik. Qayda yaradarkən bu addan istifadə edəcəyik.

“Description” – Açıqlama yaza bilərik.

“Type” – Alias tipini seçirik. Xüsusi IP ünvanları daxil edəcəyimiz üçün “Host” seçdik.

“Host(s)” – başlığı altında isə uyğun ünvanları daxil edirik.

Şəkildən də göründüyü kimi, şəbəkəmizdə mövcud olan server IP ünvanlarını bir qrup altında topladıq. Serverlərə aid bir qayda yaradarkən artıq bu qrupdan istifadə edə bilərik.

“NAT” bölməsində ilk başlıq “Port forward“-dır ki bu hissəyə ötən məqalələrimizin birində nəzər salmışdıq. Ətraflı “PfSense – Port Forwarding” məqaləmizə nəzər yetirə bilərsiniz.

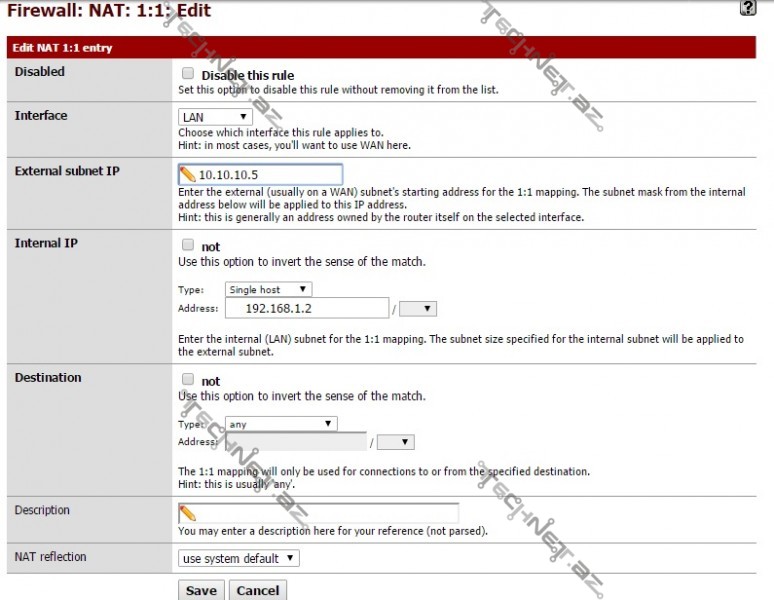

1:1 – Göstərilən IP ünvanına gələn trafiki başqa bir hədəf ünvana yönləndirər. “Virtual IP” bölməsindən istifadə olunacaq IP ünvanları göstərilməlidir. “Virtual IPs” gələcək məqaləmizin mövzusu olduğu üçün, bu məqalədə sadəcə bir virtual IP ünvanı daxil edib 1:1 yönləndirilməsinə nəzər salaq.

Əvvəlcə virtual IP əlavə edirik. 10.10.10.5 IP ünvanını Virtual IP olaraq əlavə etdik. Bu IP ünvanımız heç bir şəbəkədə istifadə olunmur.

Əvvəlcə virtual IP əlavə edirik. 10.10.10.5 IP ünvanını Virtual IP olaraq əlavə etdik. Bu IP ünvanımız heç bir şəbəkədə istifadə olunmur.

İndi isə 1:1 NAT yönləndirməmizi yaradaq.

Bu qayda əsasında daxili şəbəkədən 10.10.10.5 ünvanına gələn bütün sorğuları 192.168.1.2 ünvanımıza yönləndirdik. Web browser üzərindən də bunu yoxlaya bilərsiniz.

Outbound – daxili şəbəkələrin və ya xüsusi bir daxili IP ünvanının internet üzərində hansı public IP ünvanı ilə təmsil olunacağı seçimdir.

“PfSense” qurulduğu zaman bu bölmədə “Automatic outbound NAT rule generation” seçilmiş halda olur. Yəni “Outbound” sazlamaları avtomatik olaraq tənzimlənir. Bir neçə public IP ünvanımız varsa, və ya iki və daha artıq WAN interfeys istifadə ediriksə, bu tənzimləmələri tələblərə uyğun şəkildə həyata keçirə bilərik. “Mode” bölməsində “Manual Outbound NAT rule generation” və ya “Hybrid Outbound NAT rule generation” seçimləri ilə bu rulları istədiyimiz kimi dəyişə bilərik. “Manual” seçdiyimiz zaman avtomatik yaradılmış olan qaydalar üzərində dəyişiklik etmək və yeni qaydalar yaratmaq imkanına da sahib oluruq. “Hybrid” seçimində isə avtomatik yaradılmış qaydalarla yanaşı tələblərə uyğun yenilərini də əlavə edə bilərik. Bu yönləndirmələr üçün Virtual IP istifadə etmək mümkündür.

NPt – “Network Prefix Translation” IPv6 Prefix üçün istifadə olunur. Daha Çox IPv6 ilə Multi-WAN qurulması zamanı köməyinizə çata bilər. Bir növü 1:1 NAT funksiyasını yerinə yetirir, ancaq IPv6 üçün.

Rules:

Tətbiq olunacaq qaydaların yaradıldığı “Rules” bölümündə hər interfeys üçün ayrılmış başlıq görülməkdədir. “WAN” başlığı altında xaricdən daxilə doğru tətbiq olunacaq filtrələmələr, “LAN” başlığı altında isə daxildən xaricə doğru olan filtrələmələr saxlanılmaqdadır. Ötən məqaləmizdə qurmuş olduğumuz “PPTP VPN” qaydaları üçün də xüsusi bir başlıq ayrılmışdır. VPN istifadəçilərinə tətbiq olunacaq qaydalar da bu başlıq altında saxlanılır. “Floating” altında yaradacağımız qaydalar isə bütün interfeyslərə və ya seçimdən asılı olaraq bir neçəsinə tətbiq olunmaq üçündür.

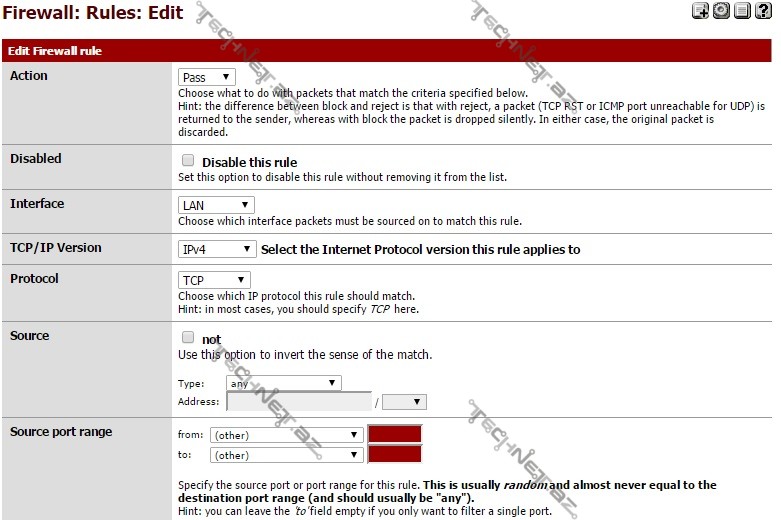

İndi isə yeni bir qayda yaradarkən mümkün olan tənzimləmələrə nəzər salaq.

“+” işarəsini sıxaraq qaydamızı yarada bilərik.

Action – qaydanın tətbiq edəcəyi əməliyyatdır:

Pass – icazə verər,

Block və Reject – icazə verməz. Yalnız açıqlamadan da göründüyü kimi “Reject” seçildiyi zaman TCP paketlərə “TCP RST” , UDP paketlərə icə “ICMP port unreachable” cavabı göndərər.

Disabled – “Disable this rule” qutucuğu işarələndiyi zaman qayda passiv vəziyyətə keçər.

Interface – qaydanın tətbiq olunacağı interfeys seçilməlidir. “WAN” , “LAN” və ya qaydanın tətbiq olunmasını istədiyiniz (əgər varsa, bizim seçimlər siyahısında əvvəlcədən yaratmış olduğumuz PPTP VPN şəbəkəsi də mövcuddur) başqa bir interfeys.

TCP/IP Version – IPv4, IPv6 və ya IPv4+IPv6.

Protocol – IP protokolu (TCP, UDP, ICMP və ya any seçərək davam edə bilərsiniz).

Source – Qaynaq, yəni paketin mənbəyi. Bu seçim hər hansı bir şəbəkəmiz, yalnız bir host ünvanı və ya yuxarıda “Aliases” bölümündə yaratmış olduğumuz qruplardan biri ola bilər.

Source port range – Qaynaq port aralığı. Siyahıdan uyğun port aralığını seçə, “any” deyərək bütün portlara və ya “other” deyərək “Aliases” bölümündə yaratmış olduğumuz port qrupunu əlavə edə bilərik.

Destination – Hədəf, hər hansı bir şəbəkəmiz, yalnız bir host ünvanı və ya yuxarıda “Aliases” bölümündə yaratmış olduğumuz qruplardan biri ola bilər.

Destination port range – Hədəf port aralığı. Siyahıdan uyğun port aralığını seçə, “any” deyərək bütün portlara və ya “other” deyərək “Aliases” bölümündə yaratmış olduğumuz port qrupunu əlavə edə bilərik.

Log – Loglama üçün qutucuq işarələnməlidir.

Description – Qayda üçün bir açıqlama qeyd edə bilərik.

Source OS – qaydanın tətbiq olunacağı əməliyyat sistemi (Sadəcə TCP qaydalar üçün).

Diffserv Code Point – Paketin kod nöqtəsi dəyərinə görə öncəliyini təyin edir. QOS üçün nəzərdə tutulmuşdur. Ətraflı. (https://doc.pfsense.org/index.php/DiffServ)

Advanced Options – Bu başlıq altında yaradılan qaydaya müraciət edə biləcək maksimum host sayı, hər hostun qura biləcəyi maksimum bağlantı və bu kimi digər tənzimləmələr həyata keçirə bilərsiniz.

TCP flags – TCP bayraqların istifadəsi üçündür. (Ətraflı: https://doc.pfsense.org/index.php/What_are_TCP_Flags)

State Type – Vəziyyət tipi. “sysnproxy state” TCP SYN floods hücumlarına qarşı qorunmaya kömək edər.

No XMLRPC Sync – CARP(failover) üzvü olan digər firewalla bu qaydanın sinxronizasiyasının qarşısını alar.

802.1p – IEEE P802.1p standartı üçün prioritet dəyər seçimidir. Ətraflı: https://en.wikipedia.org/wiki/IEEE_P802.1p

Schedule – Qaydanın tətbiq olunacağı zaman aralığı.

Gateway – Bir neçə “Gateway” istifadə etdiyimiz təqdirdə, bu qayda üçün tələb olunanı təyin edə bilərik.

In/Out – Ackqueue/Queue – Layer7 – “Traffic Shapper” bölümündə yaratmış olduğumuz trafik limitləri göstərə bilərik.

Və sonda “Save” deyərək qaydamızı yaradaraq tətbiq edə bilərik. Gələcək məqalələrimizdə “Schedules“, “Traffic Shaper” və “Virtual IPs” başlıqlarına nəzər yetirərik.

Bu günlük bu qədər, Əziz Dostlar. Gələcək məqalələrdə görüşmək ümidi ilə.