Layer 2 təhlükəsizlik : IP Source Guard

Salam əziz dostlar! Layer 2 təhküləsizlik mövzusunu davam etdirmək istəyirəm və bu gün IP Source Guard haqqında danışacayıq. Əvvəlki məqalələrdə Port Security və Dynamic ARP Inspection haqqında məlumat vermişdim, ona görə bu məqaləni oxumazdan əvvəl qeyd olunan yazılarla tanış olmanız labüddür.

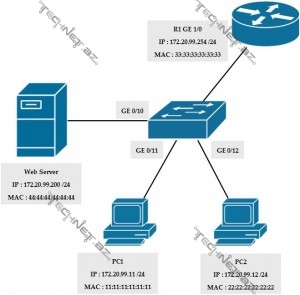

Aşağıdaki topologiyaya nəzər salın və təsəvvür edin ki, sizin daxili şəbəkənizdə bir Web Server mövcuddur. Bu misalda istifadəçilər Web Server-ə HTTPS (port 443) üzərindən qoşulurlar.

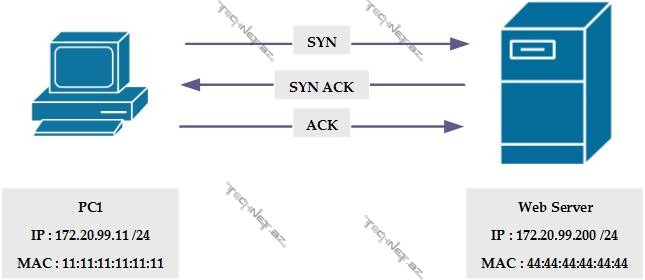

HTTPS protokolu TCP-dən istifadə etdiyi üçün əvvəlcə TCP three-way handshake baş tutmalıdır. TCP three-way handshake zamanı məlumat mübadiləsini başlamaq istəyən tərəf (bu misalda PC1) Web Server-ə SYN (synchronize) göndərir və bununla əlaqə qurmaq istədiyini bildirir. Əgər Web Server-də tələb olunan xidmət (bu misalda HTTPS) aktivdirsə, onda Web Server cavab olaraq SYN ACK göndərir. Burda ACK (acknowledgement) PC1 tərəfindən göndərilən SYN-ə cavabdır və öz növbəsində Web Server də SYN göndərir. Son olaraq isə PC1 qəbul etdiyi SYN-ə cavab olaraq ACK göndərir və bununla TCP three-way handshake başa çatmış hesab olunur. Bu prosesdən sonra artıq PC1 HTTPS sorğularını Web Server-ə göndərə bilər.

Yuxarıda qeyd olunan proses adi qaydada baş tutur, amma şəbəkəmizə hücum etmək istəyənlər IP spoofing edib, çoxlu sayda yarımçıq TCP əlaqə qurub, Denial of Service həyata keçirə bilərlər. Daha aydın olsun deyə təsəvvür edin ki, PC1 başqa istifadəçilərin IP-ləri ilə Web Server-ə SYN göndərir. Web Server adi qaydada SYN ACK cavabını göndərib həmin IP-lərdən son ACK-i gözləyir. Bu dəfə həmin IP-lər Web Server tərəfindən göndərilən SYN ACK-i cavabsız qoyur, çünki onlar ilkin olaraq SYN göndərməyiblər (onların əvəzinə bunu PC1 edib). Bununla Web Server-də çoxlu sayda yarımçıq TCP əlaqə qurulur və istənilər serverdə bu növ əlaqələrin qurulma sayı məhdud olduğuna görə, müəyyən zamandan sonra sözügedən Web Server ümumiyyətlə TCP SYN sorğularına cavab verə bilməyib, xidmətini dayandıracaq (Denial of Service). Bu növ hücumlara SYN flood deyilir.

SYN flood-un şəbəkə səviyyəsində qarşısını almaq üçün Cisco switch-lərində IP Source Guard-dan istifadə edə bilərik. IP Source Guard DHCP Snooping database-dən istifadə edərək, hostların yalnız DHCP Server tərəfindən təyin olunmuş IP-lərdən istifadə etməsini təmin edir (DHCP Snooping haqqında məlumat əldə etmək üçün zəhmət olmasa bu məqaləyə diqqət yetirin). Əgər şəbəkədə IP-si statik təyin olunmuş cihaz varsa, onda bu məlumatı əlavə olaraq daxil etməliyik.

- IP Source Guard-ı aktiv etmək üçün interfeys daxilində aşağıdaki komandanı icra etmək lazımdır. Qeyd edim ki, IP Source Guard yalnız layer 2 interfeyslərdə icra oluna bilər.

TechnetAz(config)#interface gigabitethernet 0/19

TechnetAz(config-if)#ip verify source - IP-si statik təyin olunmuş cihaz (bu misalda PC2) haqqında məlumatın əlavə olunması.

TechnetAz(config)#ip source binding 2222.2222.2222 vlan 99 172.20.99.12 interface gigabitethernet 0/12 - IP Source Guard aləti IP məlumatlarından əlavə layer 2 (MAC) məlumatlarının da yoxlanılmasını təmin edə bilər. Bunun üçün yuxarıda qeyd olunan komandanın sonuna port-security əlavə olunur.

TechnetAz(config)#interface gigabitethernet 0/19

TechnetAz(config-if)#ip verify source port-security - IP Source Guard aktiv olduğu interfeyslərdə DHCP Snooping database-dən kənar IP ilə məlumat qəlub olunduqda həmin məlumatı təkzib edir, amma interfeysin statusunu dəyişmir. IP Source Guard-ın cari vəziyyəti haqqında məlumat əldə etmək üçün aşağıdaki komandalardan istifadə edə bilərik.

show ip verify source

show ip source binding

Ümid edirəm ki, faydalı olacaq. Uğurlar!