Layer 2 təhlükəsizlik : Dynamic ARP Inspection

Salam! Layer 2 təhlükəsizlik mövzusunun davamı olaraq sizə növbəti məqaləni təqdim edirəm. Port Security-dən sonra məqsədim DHCP Snooping haqqında yazmaq idi, amma bu mövzuda artıq çox gözəl bir məqalə olduğuna görə seçimim Dynamic ARP Inspection olacaq. Bu təhlükəsizlik tədbirinin bizə nə üçün lazım olduğunu anlamaq üçün, baş verə biləcək təhdidlə tanış olmalıyıq və ilk öncə ARP-ın iş prinsipini yada salaq.

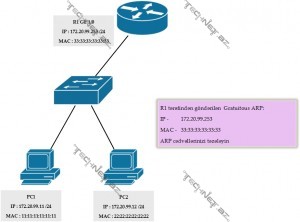

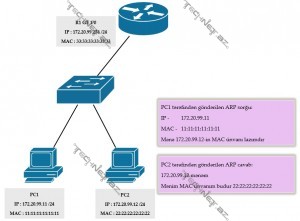

ARP layer 2 protokoldur və hostların bir broadcast domain daxilində müraciət etmək istəyidi İP-lərin hansı MAC ünvanlarına bağlı olduğunu təyin edir. Aşağıdaki topologiyaya diqqət yetirək və burada PC1 PC2-ə məlumat ötürməzdən əvvəl PC2-nin MAC ünvanı tələb olunur. Bunun üçün PC1 broadcast göndərib, PC2-nin İP ünvanına müvafiq MAC ünvanını soruşur və PC2 cavab olaraq bu məlumatı təqdim edir. Qeyd olunanlar ARP-ın normal iş prinsipidir amma bu protokola xas olan Gratuitous ARP özəlliyi təhlükəsizliyə müəyyən problemlər yarada bilər.

Gratuitous ARP hostların ARP məlumatlarını ilkin sorğu olmadan yeniləmək imkanına malikdir. Bu əksər hallar bir hostun IP və ya MAC ünvanı dəyişdikdə baş verir. Misal üçün aşağıda göstərilən şəbəkədə R1-in GE 1/0 interfeysinin İP ünvanı dəyişib 172.20.99.253 olub və bu barədə R1 bu subnetdə olan hostlara Gratuitous ARP göndərir.

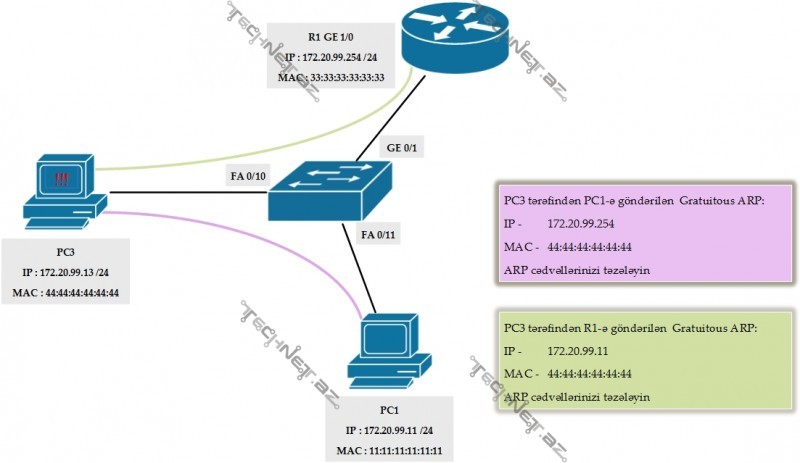

Bunu nəzərə alaraq şəbəkəyə hücum etmək istəyən şəxs, bu misalda istifadəçilərdə default gateway kimi təyin olunmuş R1-in GE 1/0 interfeysinin İP-sini özünün MAC ünvanı ilə əlaqələndirib hostlara, misaldaki istifadəçinin İP-sini özünün MAC ünvanı ilə əlaqələndirib R1-ə Gratuitous ARP göndərə bilər. Əgər şəbəkədə bunun baş verməsinin qarşısını almaq üçün mexanizm tətbiq olunmursa, onda istifadəçi və R1 bu məlumatı qəbul edir və bundan sonra host və R1 arasında baş verən əlaqə hücum edən PC3 üzərindən yönləndirilir. Bu növ təhlükəsizlik təhdidlərinə ARP Spoofing deyilir.

ARP Spoofing-in qarşısını Dynamic ARP Inspection vasitəsi ilə ala bilərik. Dynamic ARP Inspection tətbiq olunarkən switch portlar DHCP snooping-də kimi trusted (etibarlı) və untrusted (etibarsız) növlərinə bölünür. Switch, untrusted kimi təyin olunmuş portlarında qəbul olunan ARP məlumatlarının düzgünlüyünü yoxlayır, trusted portlarda isə bu yoxlamalar aparılmır. Sözügedən ARP yoxlamalar iki məlumat əsasında aparılır. Bunlar DHCP Snooping database və ARP Access List-lərdir. Artıq aydın olur ki, Dynamic ARP Inspection üçün ilkin olaraq DHCP Snooping-in mövcud olması zəruridir, çünki DHCP Snooping-in təqdim etdiyi database-ə uyğun olaraq hostlar tərəfindən göndərilən ARP məlumatları yoxlanılır. ARP Access List-lər isə hər hansısa bir cihaza DHCP-dən deyil, statik olaraq İP təyin olunduqda istifadə oluna bilər. Gəlin Dynamic ARP Inspection-nun işləməsi üçün lazım olan komandalar ilə tanış olaq.

- İlk öncə Dynamic ARP Inspection istifadə olunan VLAN-da aktiv olunmalıdır. Bu mislada VLAN 10 istifadə olunur.

TechnetAz(config)#ip arp inspection vlan 10 - Lazım olan interfeysləri trusted edə bilərik.

TechnetAz(config)#interface fastEthernet 0/20

TechnetAz(config-if)#ip arp inspection trust - Untrusted portlara ARP limit rate tətbiq edə bilərik. Bu limit rate hostun göndərəcəyi ARP sorğuların sayını məhdudlaşdırır və bu məhdudiyyət aşıldıqda port err-disable olur.

TechnetAz(config)#interface fastEthernet 0/10

TechnetAz(config-if)#ip arp inspection limit rate 10 - Yuxarıda qeyd olunan ARP Access List-lərdən istifadə etməmişdən əvvəl nəzərdə saxlamaq lazımdır ki bu Access List-lər DHCP Snooping database-dən daha prioritetli hesab olunur. Başqa sözlə desək ilkin olaraq switch təyin olunmuş bu access list-ə və sonra DHCP Snooping database-ə baxacaq. Bu misalda biz R1-in GE 1/0 interfeysinin İP ünvanı müvafiq MAC-a statik olaraq bağlayırıq. İlkin olaraq access list yaradılır və sonra VLAN-a təyin olunur.

TechnetAz(config)#arp access-list ARPACL

TechnetAz(config-arp-acl)#permit ip host 172.20.99.254 mac host 3333.3333.3333

TechnetAz(config-arp-acl)#exit

TechnetAz(config)#ip arp inspection filter ARPACL vlan 10 - Bütün bunlardan əlavə biz Dynamic ARP Inspection-un daha bir özəlliyindən yararlana bilərik. Bu ARP Validation Check özəlliyidir. Məqsəd paket göndərilərkən daxildə olan ARP məlumatı və layer 2/3 header-da olan məlumatların uyğunluğunu yoxlamaqdır. Bunu etmək üçün 3 seçimimiz var.

src-mac – Ethernet header-da olan source MAC ünvanı və ARP-in daxilində qeyd olunmuş serder MAC ünvanı məlumatlarının uyğunluğunu yoxlayır. Bu növ yoxlama həm ARP sorğu, həm də ARP cavab-da baş verir.

dst-mac – Ethernet header-da olan destination MAC ünvanı və ARP-in daxilində qeyd olunmuş target MAC ünvanı məlumatlarının uyğunluğunu yoxlayır. Bu növ yoxlama yalnız ARP cavab-da baş verir.

ip – ARP-in daxilində qeyd olunmuş İP məlumatlarının düzlüyünü yoxlayır. Sender İP həm həm ARP sorğu, həm də ARP cavab-da yoxlanılır. Target İP isə yalnız ARP cavab-da baş verir.

TechnetAz(config)#ip arp inspection validate dst-mac src-mac ip - Son olaraq bir neçə verifikasiya komandalarını qeyd etmək istəyirəm

show ip arp inspection vlan 10 – VLAN-a aid olar Dynamic ARP Inspection məlumatlarını göstərir.

show ip arp inspection interfaces – hansı interfeysin trusted/untrusted və rate limit tətbiq oldunduğunu göstərir.

show arp access-list – təyin olunmuş access list-lər barədə məlumat verir.

Beləliklə ARP Spoofing-dən şəbəkəmizi qoruya bilərik.