CryptoLocker(ctb-locker) nədir? Necə qorunaq?

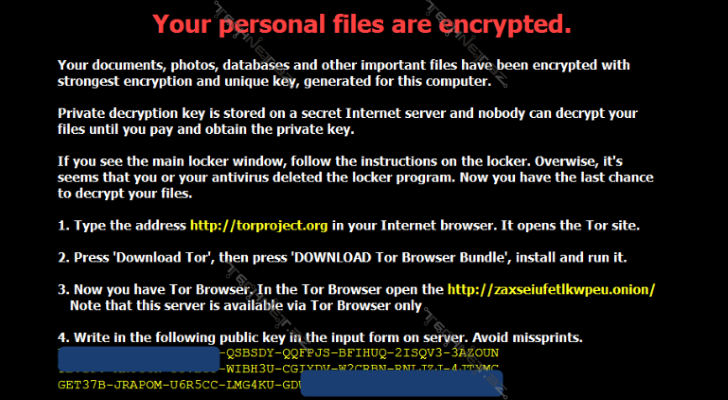

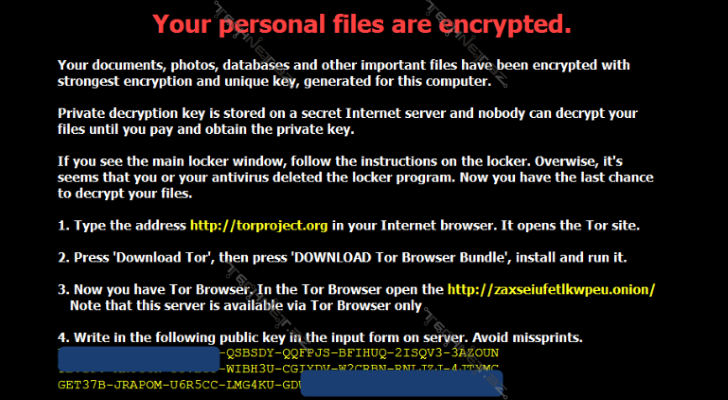

CryptoLocker(ctb-locker) Microsoft Windows əməliyyat sistemlərini hədəfə alan troyandır. İlk dəfə 5 sentyabr 2013 tarixində ortaya çıxıb. Əsasən yoluxdurulmuş e-məktublar(e-mail) vasitəsi ilə yayılan bu trojan, bilgisayara yüklənib, işə salındığı zaman bilgisayarın hard diskində və şəbəkə üzərindən istifadə olunan disklərdə istifadəçinin fayllarını(sənəd, şəkil, video, mahnı və s.) AES 256 şifrələmə metodu ilə şifrələyir, faylları açmaq üçün lazım olan public key-i də xüsusi 2048 bit public-key cryptography ilə şifrələyir və şifrənin açarını trojanı idarə edən serverdə saxlayır. Fayllar şifrələndikdən sonra, bilgisayarın ekranına faylların şifrələndiyi haqqında təqribən bu məzmunda məlumat çıxır.

Əgər verilən müddətdə (adətən 72 saat) qeyd olunan ünvana(normalda bitcoin ilə ödəniş qəbul edirlər) ödəniş edilməzsə, faylların açılması üçün gərəkən Public key birdəfəlik silinəcək və fayllarınızı geri qaytarmaq mümkünsüz olacaq.

İsmarıca inansaq, ödəniş etdikdən sonra, xüsusi online üsulla faylları decrypt etmək mümkün olur. CryptoLockerin özünü silmək asan olsa da, şifrələnmiş faylları public keysiz geri qaytarmaq mümkünsüzdür. Aparılan araşdırmalara görə bu günə qədər 27 milyon dollar pul qazanılıb bu üsulla. Faylların geri qaytarılması faktları isə çox azdır, bəzi hallarda ödəniş etdikdən sonra, fayllar ya yarımçıq ya da ümumiyyətlə geri qaytarılmayıb. Ziyanvericilər təqribən 400-500 dollar ödəniş tələb edirlər.

Bu trojanı yayanlar istifadəçiləri aldada bilib, bilgisayarları bulaşdıra bilmək üçün ağıllı üsullardan istifadə edirlər. Məqsəd pul qazanmaq olduğu üçün bu trojanlar əsasən şirkətlərə göndərilir. SPAM üsulu ilə yayılan zahirən zərərsiz və çaşdırıcı görünən bu maillər Attachment hissəsində .zip arxiv faylı olur.

CryptoLocker trojanı bu .zip içində yerləşir. Normalda bu zip fayl içində də .scr, .pdf və s formatda gizlədilir. İstifadəçi bu faylı yükləyib, açdığı zaman, trojan işə düşür və özünün bir nüsxəsini istifadəçinin sistemdəki %Temp% qovluğuna köçürür, eyni zamanda svchost.exe faylını bulaşdırıb, hər dəfə sistem işə düşən zaman %Temp% qovluğunda yerləşən trojanın işə salınması əmrini verir. Trojan işə düşən kimi istifadəçinin fayllarını çox qısa müddətdə şifrələyir.

Qorunmaq üçün nə etməli?

- Bilgisayarda sizi qoruyan fərli-başlı və vaxt aşırı virus bazası update edilən Antivirus Proqram təminatınız olmalıdır.

- Tandımadığınız, şübhəli mailləri və linkləri açmayın, maillərlə gələn attachmentləri(əsasən də .exe, .scr, .pdf) yükləməyin, işə salmayın!

- Shadow Copy funksiyasından istifadə edin. Bu funksiya işlək olduğu zaman, fayllar zədələndikdən sonra geri qaytarmaq şansı olur

- Mütləq mütəmadi olaraq sizin üçün lazım olan faylların ehtiyyat nüsxəsini yaddaş qurğularına köçürüb saxlayın. Eləcə də bunun üçün bulud texnologiyalarından da istifadə edə bilərsiniz.

CryptLockeri tuta bilən Antiviruslar

- Microsoft Security Essentials

- Windows Defender (ƏS üzərində gəlir)

- Malwarebytes

- Mcafee Stinger

Trojanın yayılmış nümunələri:

Ransom: JS/Krypterade.A

Ransom: Win32/Nymaim.F

Ransom: Win32/Reveton!lnk

Ransom: Win32/Crowti

Ransom: Win32/Critroni

Ransom: Win32/Reveton

Ransom: Win32/Reveton.V

Ransom: Win32/Urausy.E

Ransom: Win32/Critroni.A

Ransom: Win32/Crowti.A

Özünüzdən və məlumatlarınızdan muğayət olun 🙂

Bu mövzu ilə bağlı təcrübələrinizi bizimlə bölüşün.

Şərhlər ( 4 )

Software Restricton Policies istifadə edərək bu virusun müəyyən miqdarda qarşısının alınması. Bu ancaq Server 2012 R2 üçün yaradılıb

CryptoLocker

Elnur Qəhrəmanov, rəsmi yükləmə səhifəsinə link verin zəhmət olmazsa.

Araz bəy bu gpo-nu özüm yaratmışam və artıq bizim şirkətdədə işləyir. GPO isə internetdən araşdırılıb CryptoLockerin hansı qovluqlara düşüb ordan işə başlaya biləcək qovluqlarda .exe fayllarının işləməsinə qadağa qoyulmağıdı. Tam sıyahı aşağıdakı kimidir.

Əlinizə, əməyinizə sağlıq 🙂