VPN üzərindən NAP (1)

Salam dostlar. VPN üzərində NAP adlı məqaləmizin birinci hissəsinə başlayırıq. NAP`ın nə olduğunu, nə işə yaradığını bu məqalədən öyrənə bilərsiniz.

Virutal Private Network, güvənsiz bir şəbəkə üzərindən (məsələn, internet) güvənli bir şəkildə özəl bir şəbəkəyə (şirkətimizin şəbəkəsi) qoşulmaq üçün ən yaxşı üsuldur. Sistem İnzibatçıları, uzaqdan tez-tez şirkət şəbəkəsinə qoşulması lazım olan istifadəçilərə ya da partnyor şirkətlərə VPN vasitəsi ilə girişə icazə verir. VPN, şəbəkədə daşınan məlumatları güvənli bir tunel üzərindən şifrələyərək daşısa da, bu o demək deyil ki, siz təhlükədən uzaqsınız.

VPN ilə şirkətin daxili şəbəkəsinə qoşulan komputer üzərində virus ya da torjan kimi “malware”lər mövcud ola bilər. Bu zərərli proqramlar sizin daxili şəbəkənizdəki client`lərə və server`lərə zərər verə bilər. Security Update`ləri, Firewallar`ı, Antivirus və Antispy proqramları “up to date” olmayan komputerlər şirkətin şəbəkəsi üçün böyük risk daşıyır. Biz bu komputerlərə “sağlamlıq kriteryalarına uyğun olmayan komputerlər” deyəcəyik.

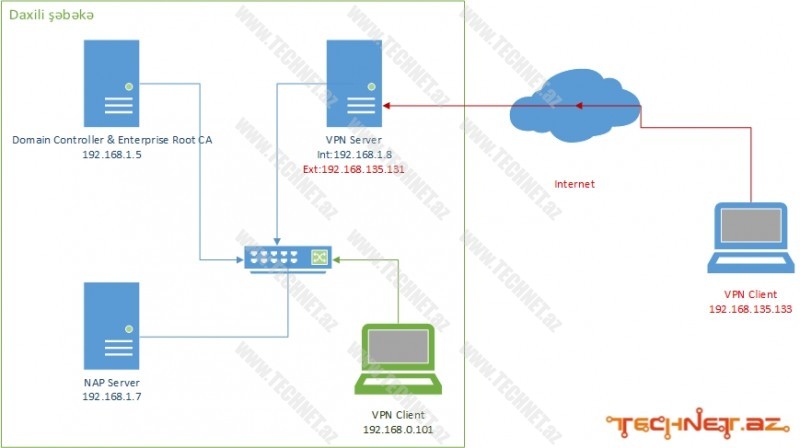

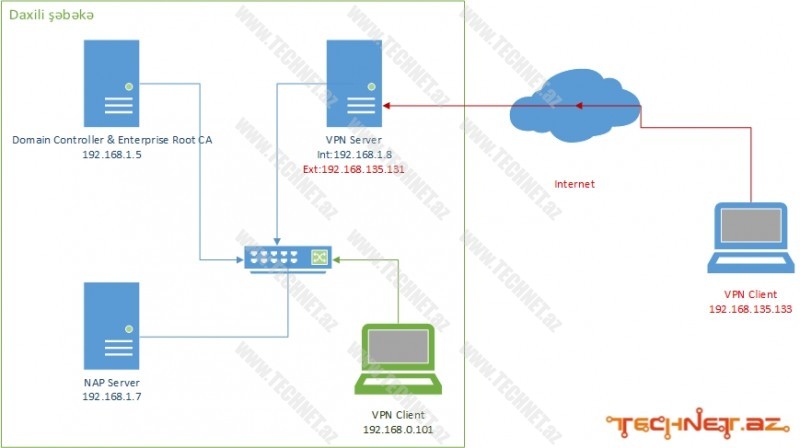

Biz VPN üzərində NAP`ı test etmək üçün kiçik bir lab. quraq. Bunun üçün bizə:

Windows Server 2012 Standart (DC və Enterprise Root CA) – 192.168.1.5

Windows Server 2012 Standart (RRAS, VPN Gateway) – 192.168.1.8

Windows Server 2012 Standart (NAP) – 192.168.1.7

Windows 8 (VPN Client)

İlk mərhələdə biz Domain Controller və Enterprise Root CA serverimizi quracağıq. Məqalənin uzun və yorucu olmaması məqsədi ilə, bəzi addımları burada qeyd etməyib, portalımız üzərindən linkləri göstərəcəm. Bunlardan birincisi Windows Server 2012 üzərində Active Directory qurulumudur.

Active Directory qurduqdan sonra,biz Enterprise Root CA quraraq, mərhələlərə başlayacağıq. NAP serverimizdə bir RADIUS server kimi işəycək və VPN connection Policy`mizdə EAP istifadə edəcəyimiz üçün lazım olan sertifikatlar Enterprise Root CA tərəfindən veriləcək.

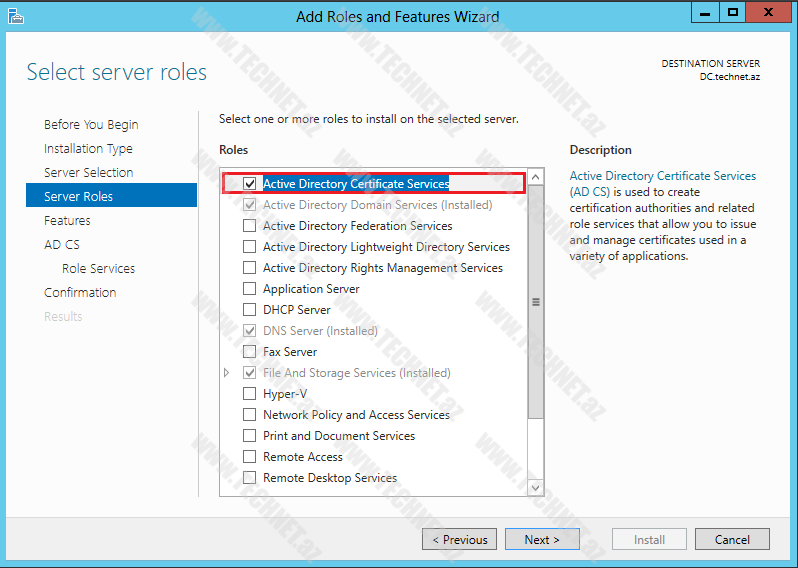

Server Manager konsolun açıb, “Add Roles and Features” düyməsini sıxaq.İlk çıxan üç pəncərənin izahını digər məqalələrdə verdiyimiz üçün izah etmədən birbaşa aşağıdakı pəncərəyə keçirəm. “Active Directory Certificate Services” rolunu seçib Next deyirik.

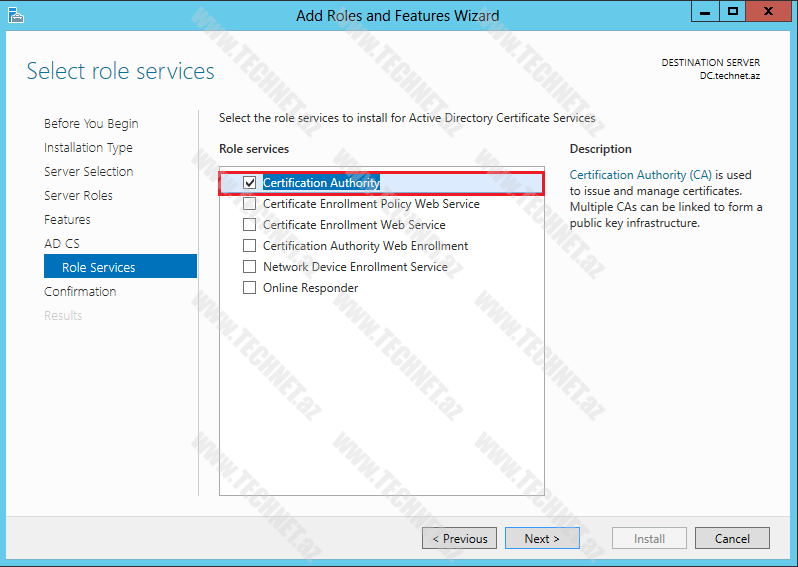

Aşağıdakı pəncərəyə qədər heç bir dəyişilik etmədən “Next” düyməsi ilə irəliləyirik. “Certification Authority seçib”, “Next” düyməsi ilə davam edək.

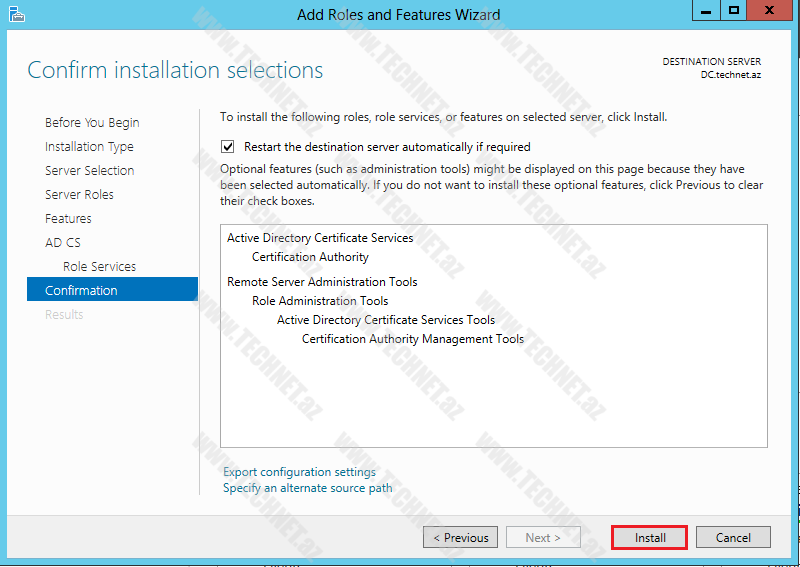

Sonda isə “Install” düyməsi ilə rolumuzu quraq.

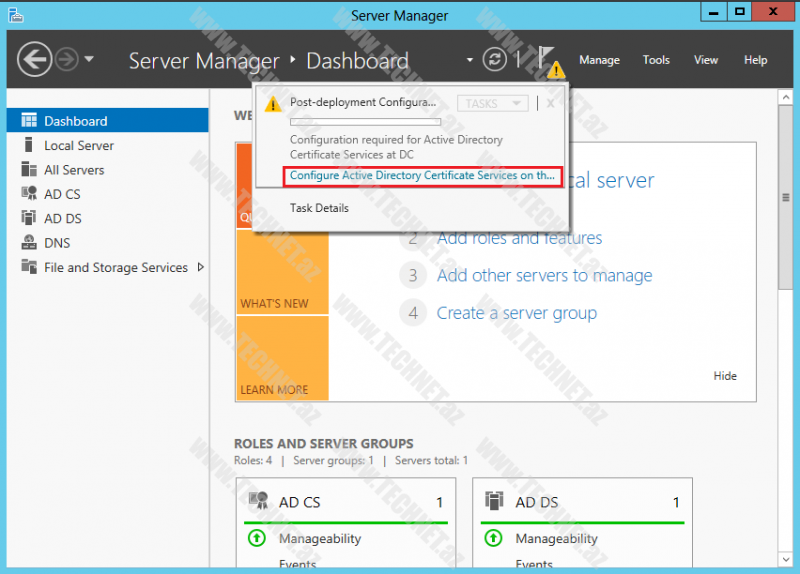

Rul`un qurulması bir qədər vaxt ala bilər. Qurulum bitdikdən sonra, Active Directory Certificate Services’in nizamlamasına keçək. Bunun üçün “Server Manager”`də bayrağın yanında sarı rəngli “Nida” işarəsinə gəlib, “Configure Active Directory Certificate Services ….” düyməsini sıxaq.

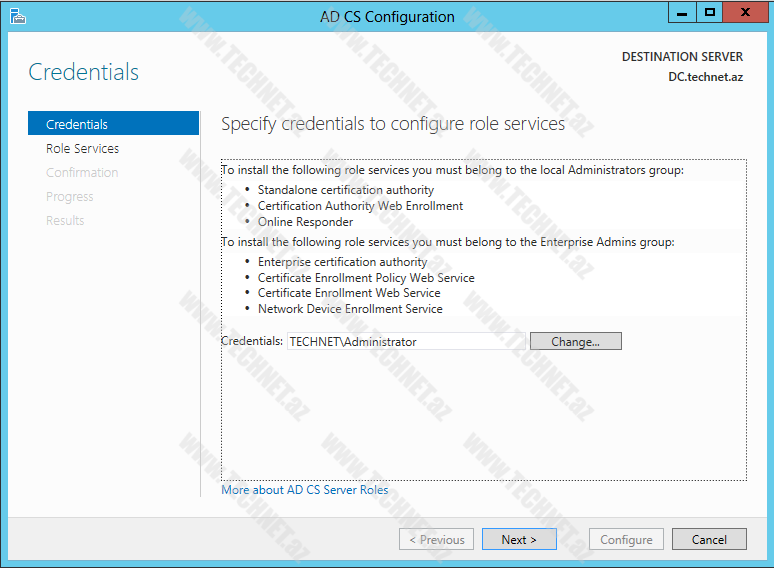

“Credentials” bölmündə Administrator hüquqlu hesab seçib, “Next” düyməsi ilə davam edək.

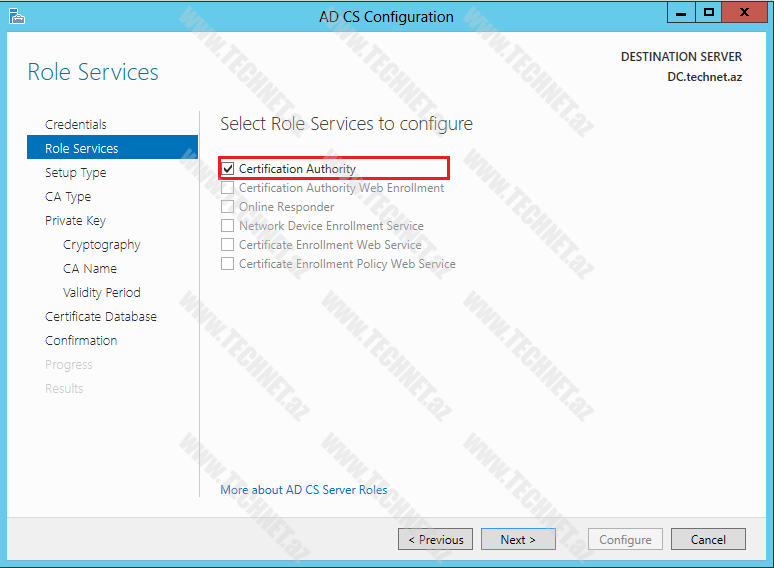

Aşağıdakı pəncərədə sadəcə “Certification Authority” seçib, “Next” düyməsi ilə davam edək.

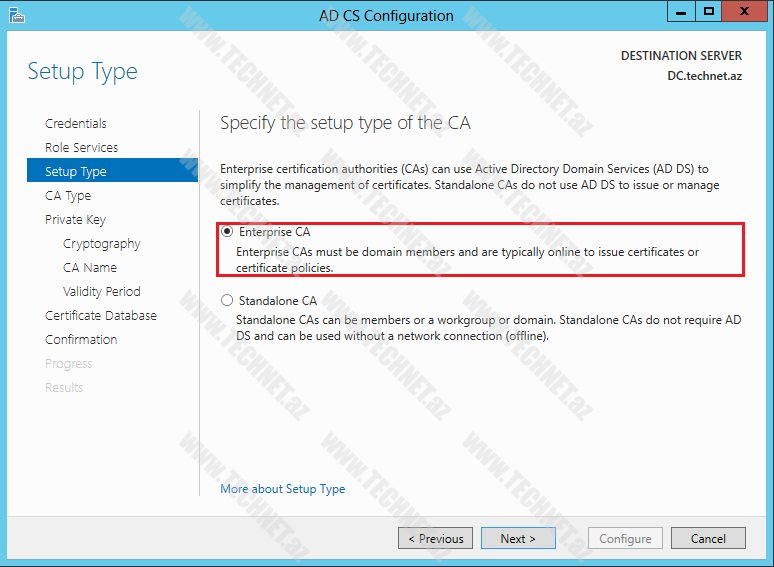

Domain mühitində sertifikat servisi qurmaq istədiyimiz üçün “Enterprise CA(Certification Authority)” seçib, “Next” düyməsi ilə davam edək.

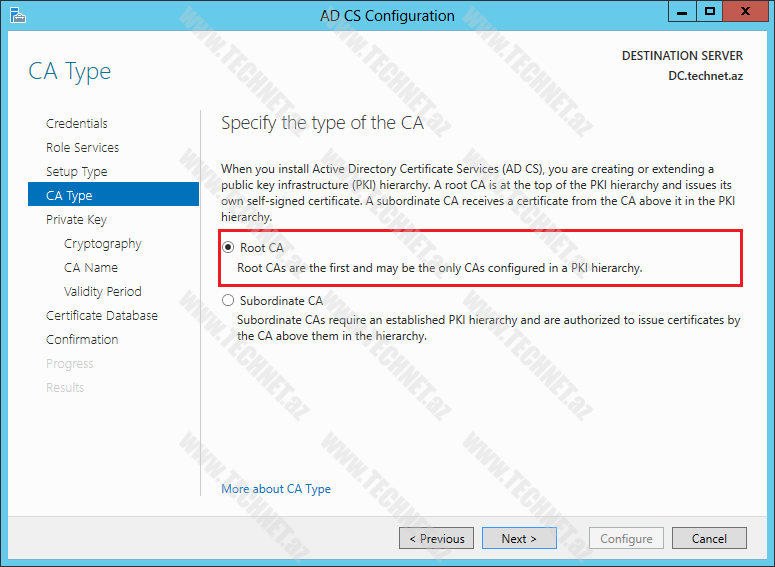

Domain mühitmizdə ilk dəfə sertifikat serveri qulucaqsa onda “Root CA” seçirik. Əgər əvvəlcədən bir sertifikat serveri qurub və ona əlavə bir sertifikat xidməti hazırlayacağıqsa o hala “Subordinate CA” seçə bilərik. “Root CA” seçib, “Next” düyməsi ilə davam edək.

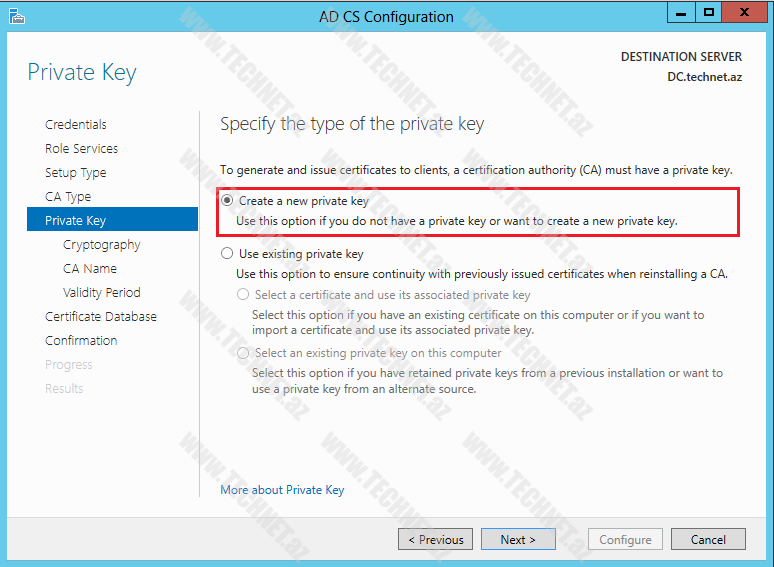

İndi isə şəbəkədə istifadə olunması üçün yeni bir sertifikat yaradaq. Yaratdığımız bu sertifikatın xüsusi bir açarı (Private Key) olmalıdır. Əgər əvvəlki sertfikatın (əgər varsa) istifadə olunmasını istəsək “Use existing private key” seçib, serfikatın yerləşdiyi yeri göstərməli olacağıq.

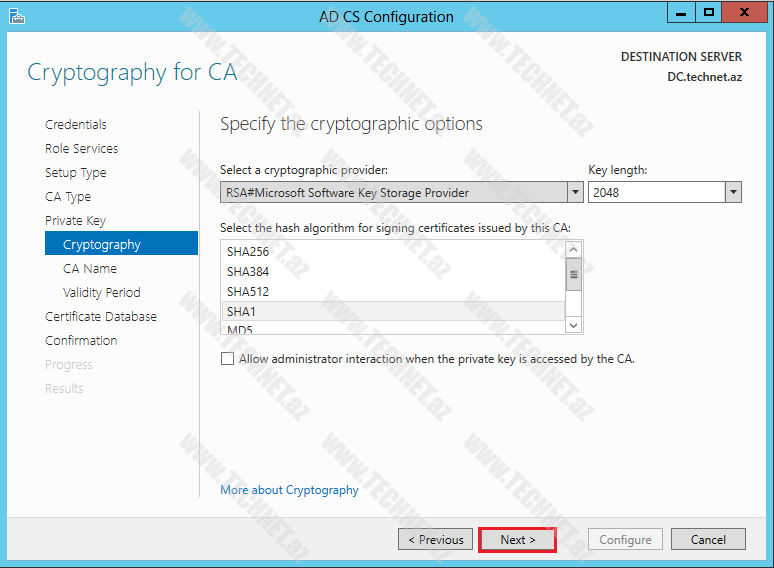

Bu pəncərədə, yaradacağımız sertifikatın şifrlənmə alqoritmasını SHA1 və açarın uzunluğunu(Private Key) 2048 olduğunu göstərib, “Next” düymsi ilə davam edək.

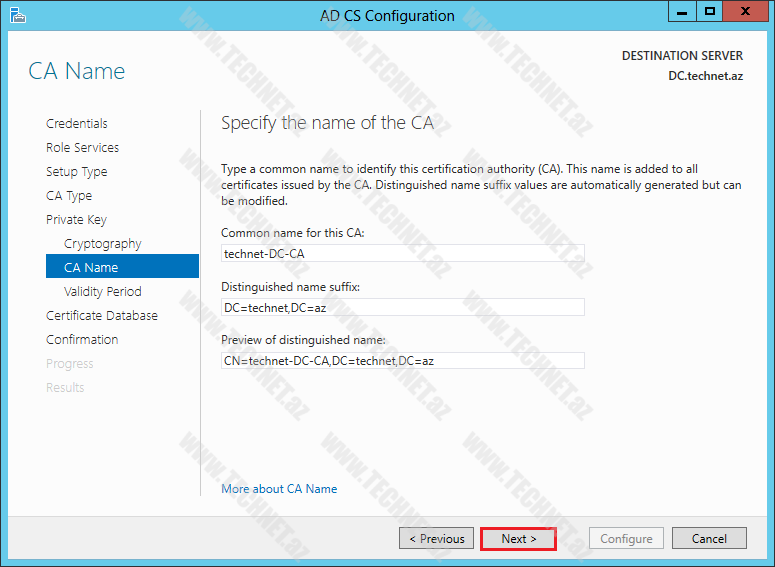

Növbəti pəncərədə heç bir dəyişiklik etmədən “Next” düyməsi ilə davam edək.

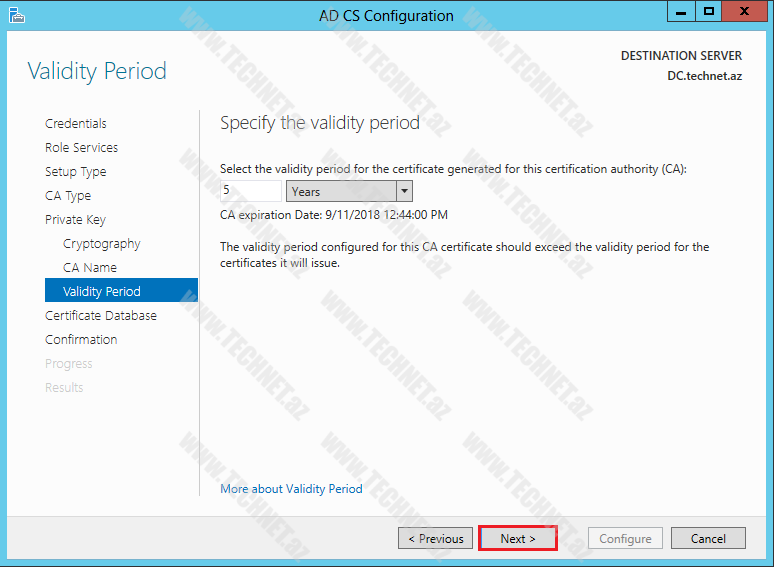

Bu pəncərədə serfikatın qüvvədə olması müddətini müəyyən edirik. Mən olduğu kimi saxlayıram.

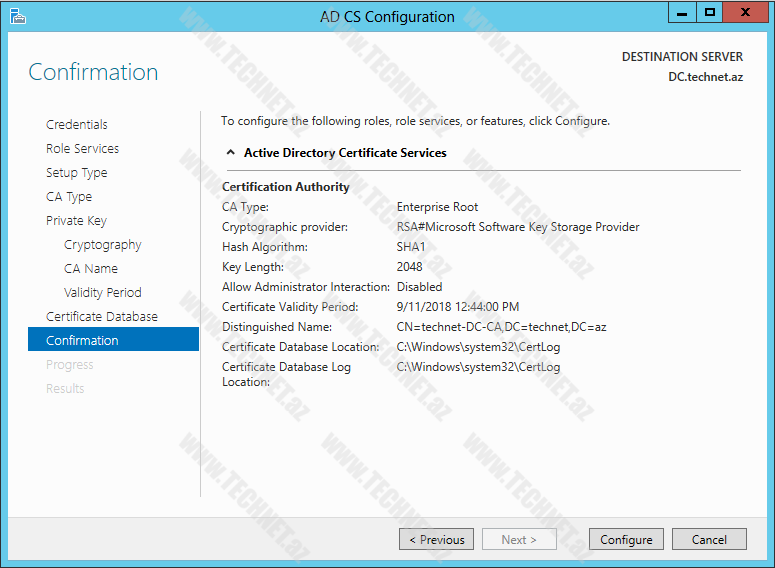

Etdiyimin nizamlarla bağlı qısa bildiriş ekranı görürük. “Configure” düyməsi ilə davam edək.

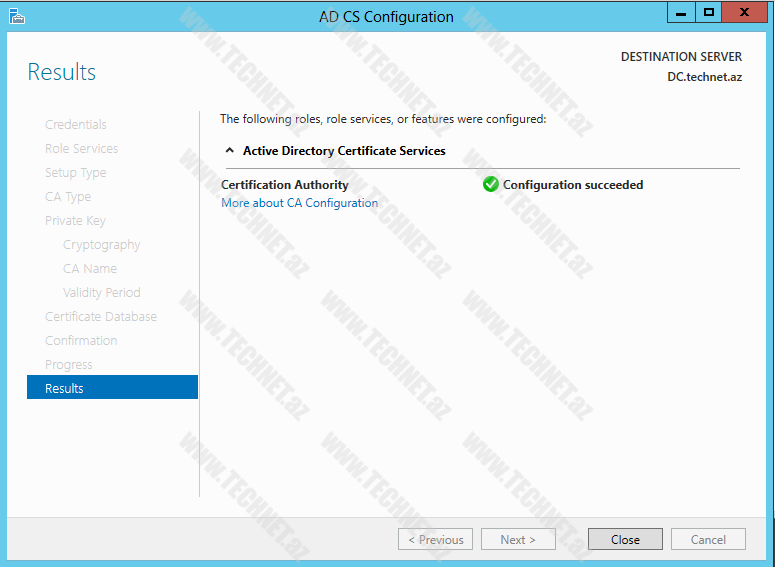

Budur artıq “Enterprise Root CA” quruldu.

NAP Server`in QURULMASI

Qurduğumuz Certificate Server`dən birazdan istifadə edəcəyik. İndi keçək NAP Server`imizə və NAP Serverimizi quraq. Bu linkdə yerləşən məqalədə NAP server`in qurulması haqqında ətraflı bəhs etmişəm. Məqaləmiz yorucu və uzun olmasın deyə NAP Server`in qurulmunda vacib olan əməliyyatları göstərəcəm.

İlk olaraq, yuxarıda göstərdiyim kimi, NAP Server`in adını və IP adresini verib, mövcud domainimizə daxil edək.

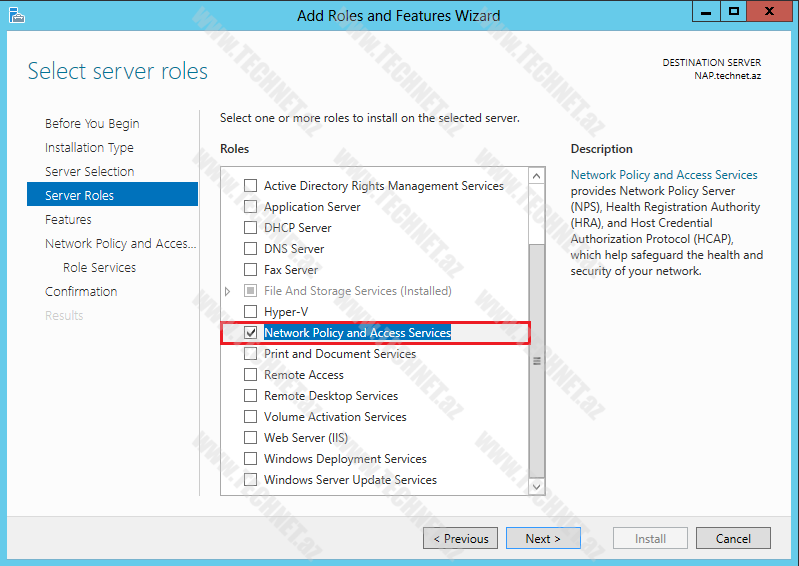

Daha sonra “Server Manager” konsolunu açıb, “Add roles and Features” düyməsindən istifadə edək. Daha sonra “Network policy and Access Services” seçib, “Next” düyməsi ilə davam edək.

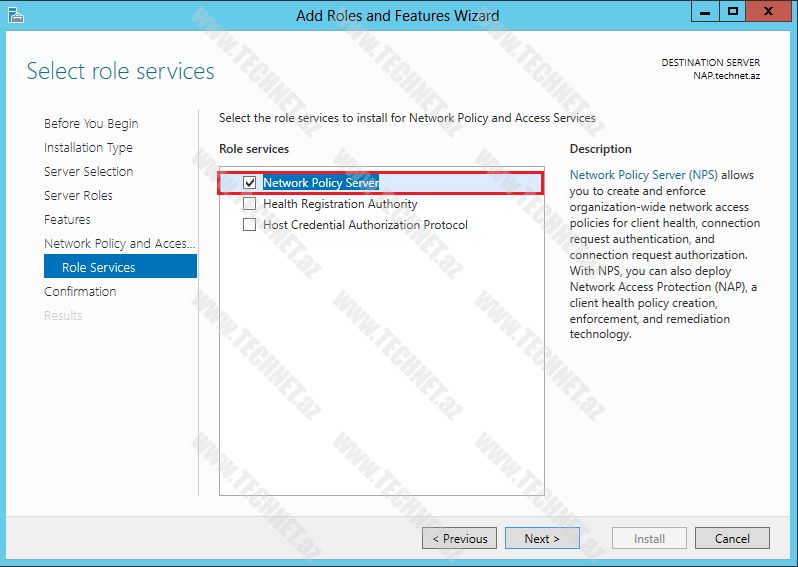

Aşağıdakı pəncərəyə qədər “Next” düyməsi ilə davam edək. Aşağıda yalnız “Network Policy Server” seçib “Next” düyməsi ilə davam edək.

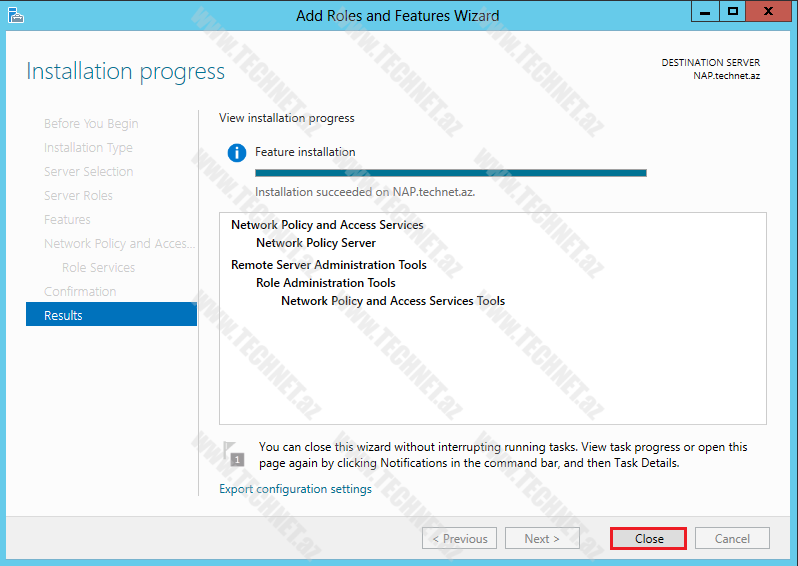

Budur, NAP Serverimiz quruldu. Nizamlamalara daha sonra keçəcəyik.

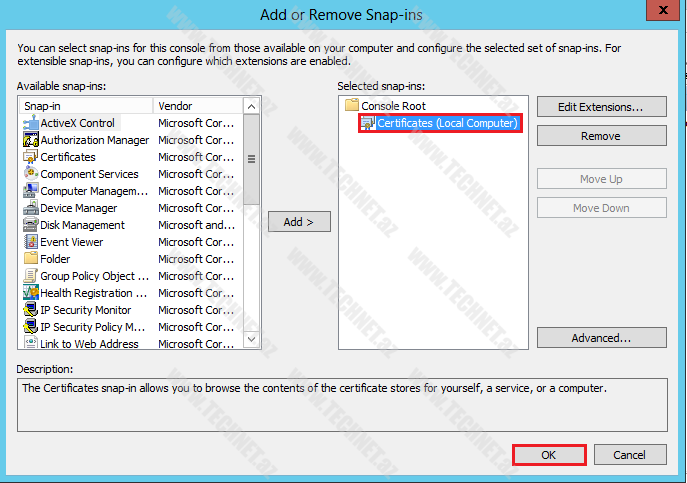

İndi Certificate Server`dən istifadə edərək NAP serverimiz üçün bir sertifikat alaq. Bu sertifikat VPN qoşulma qaydalarımızda EAP üçün istifadə olunacaq. Sertifikat almaq üçün, NAP serverdə MMC konsolunu açaq. (Wndows +R) düymələrindən istifadə edərək, RUN pəncərəsin açıb, “mmc” yazıb Enter düyməsin sıxaq. MMC konsolunda “File->Add/Remove Snap-in..” ekranını açaq. Burada “Certificates” seçib, ADD düyməsini sıxaq, açılan pəncərədə “Computer account → Next → Local Computer -> Finish” daha sonra OK düyməsi ilə bu pəncərəni bağlayaq.

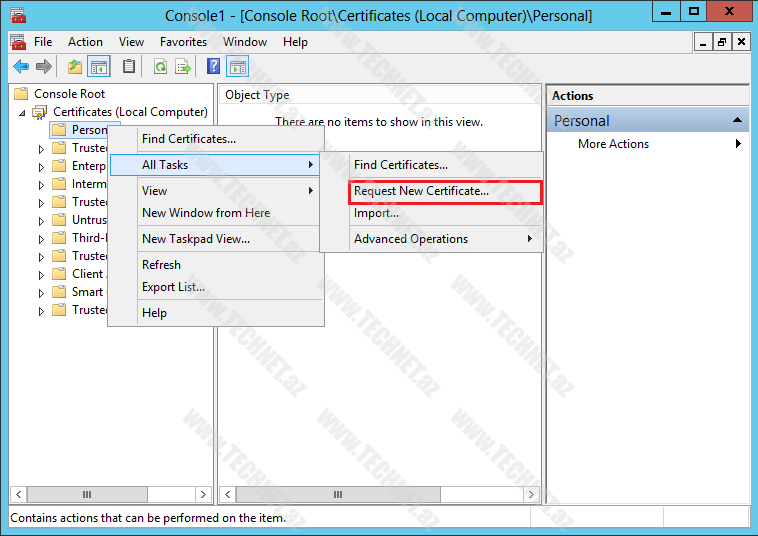

Bu pəncərədə isə “Personal” üzərində sağ düymə sıxıb, “All Tasks->Request New Certificate” seçirik.

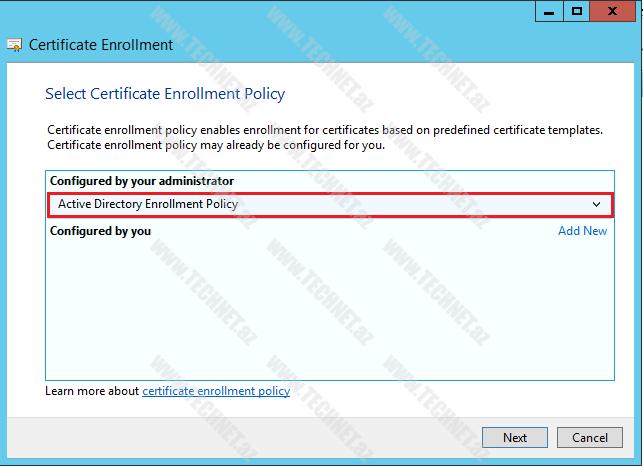

Açılan pəncərədə “Active Directory Enrollment Policy” seçib “Next” ilə davam edək.

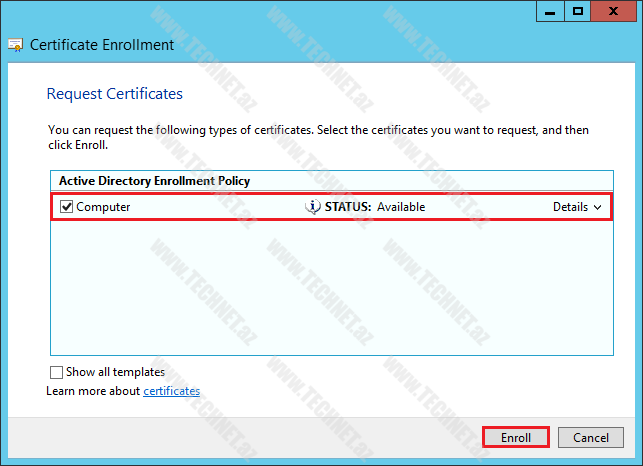

Daha sonra “Computer” seçib, “Enroll” düyməsini sıxaq.

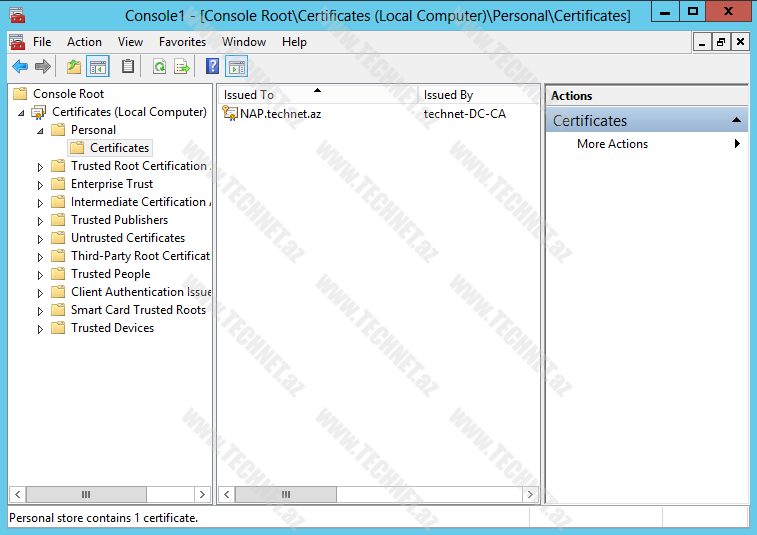

Yeni sertifikatımız “Personel->Certificates” altında yerləşir. Sertifikatlarla işimiz hələlik bu qədər.

VPN Clientlərin NAP üzərindən şəbəkəyə qoşulmalarını təmin etmək üçün, Group Policy və Active Directory`da bir neçə nizamlamar olacaq.

Biz bu nizamlamalar üçün GPO`dan istifadə edəcəyik. Bunun üçün DC serverimizdə “Group Policy Management” vasitəsi ilə Domain altında “NAP Client Settings” adında yeni bir GPO yaradıb, “Edit” düyməsi ilə, lazımı tənzimləmələrə başlayaq.

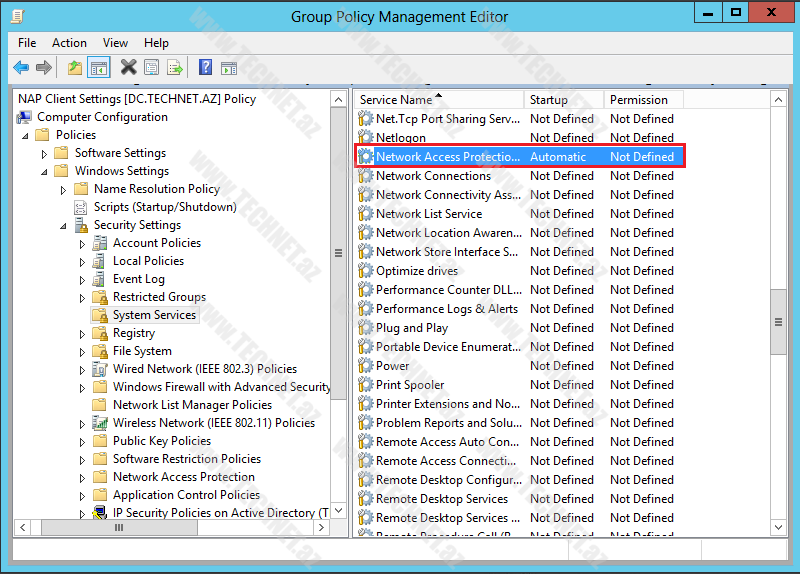

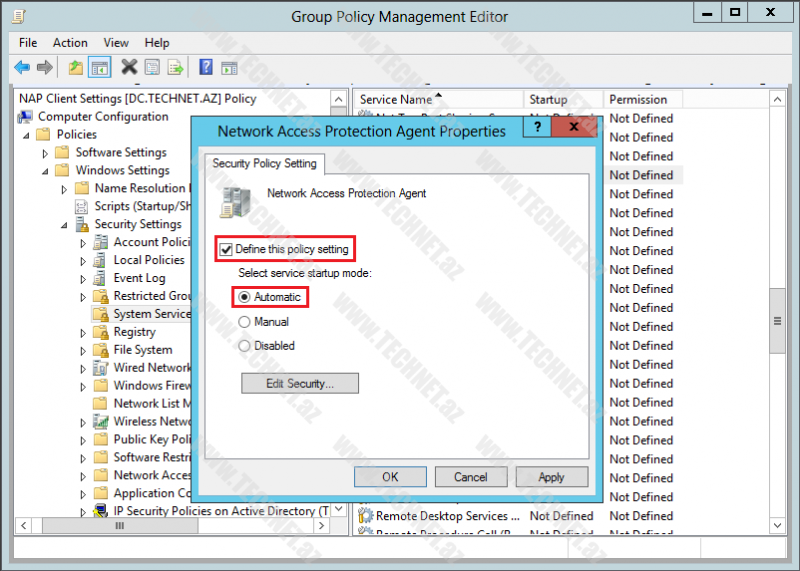

İlk olaraq NAP nəzarəti üçün, client komputerlərdə işləməsi vacib olan “Network Access Protection Agent” servisini, computer açılan zaman avtomatik şəkildə işləməsini təmin edəcəyik. Əgər client komputerdə bu servis işləməsə, NAP nəzarətindən keçə bilməyəcək.Bunun üçün,

“Computer Configuration->Policies->Windows Settings->Security Settings->System Services”

Gəlib, “Network Access Protection Agent” üzərində sağ düymə ilə Properties`na daxil oluruq.

Bu servisin avtomatik şəkildə işə düşməsi üçün, aşağıdakı kimi tənzimləyirik.

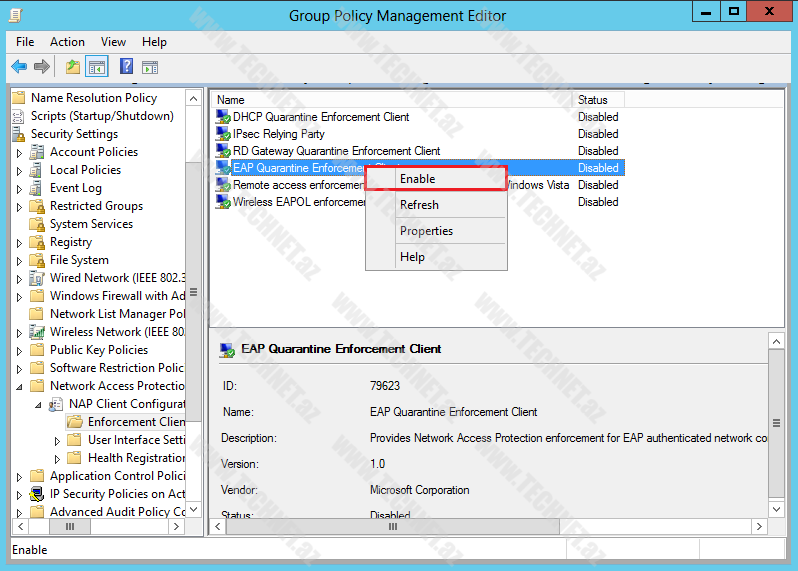

Daha sonra, client komputerləri VPN üzərindən NAP testindən keçməyə “məcbur etmək” (Enforcement) üçün elə bu policy`də

Computer Configuration->Policies->Windows Settings->Security Settings-> Network Access Protection-> NAP Client Configuration-> Enforcement Clients altında,

“EAP Quarantine Enforcement Client” üzərində sağ düymə ilə “Enabled” vəziyyətinə gətirək.

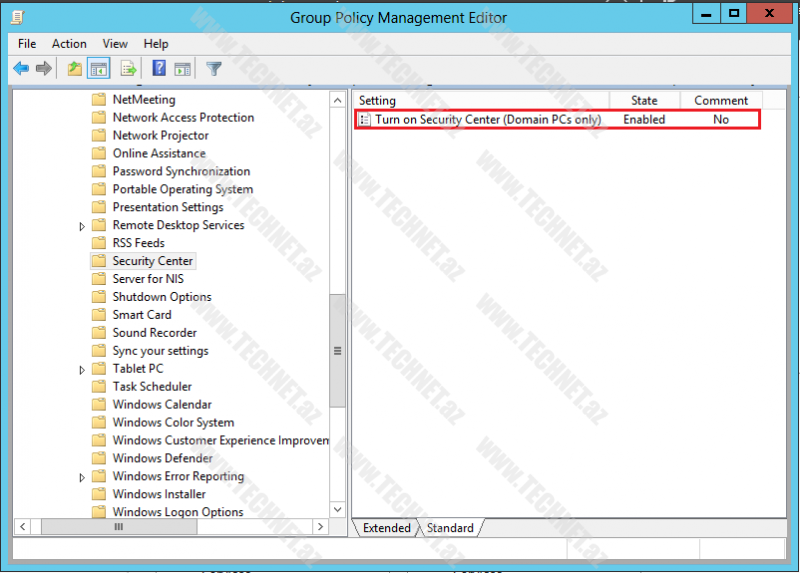

Ən sonda isə, domaində olan bütün komputerlərdə “Security Center”i aktivləşdirək. Beləliklə “Security Center” vasitəsi ilə, NAP ilə əlaqədər xəbərdarlıqları alacağıq. Bunun üçün,

“Computer Configuration -> Administrative Templates -> Windows Components -> Security Center altında “Turn on Security Center (Domain PCs Only)” girib “Enabled” edək.

Düşünürəm ki, yaratdığımız bu GPO`nun, NAP testinə ehtiyac bilmədiyimiz komputerlərə (misal üçün serverlərə) tətbiq olunmasını istəmərik.

Buna görə də bu GPO`nu tətbiq edəcəyimiz komputerlər üçün, Active Directory altında bir “computer group” yaratmağımız, daha sonra komputerləri o qrup altına salmağımız məqsədə uyğun olacaqdır.

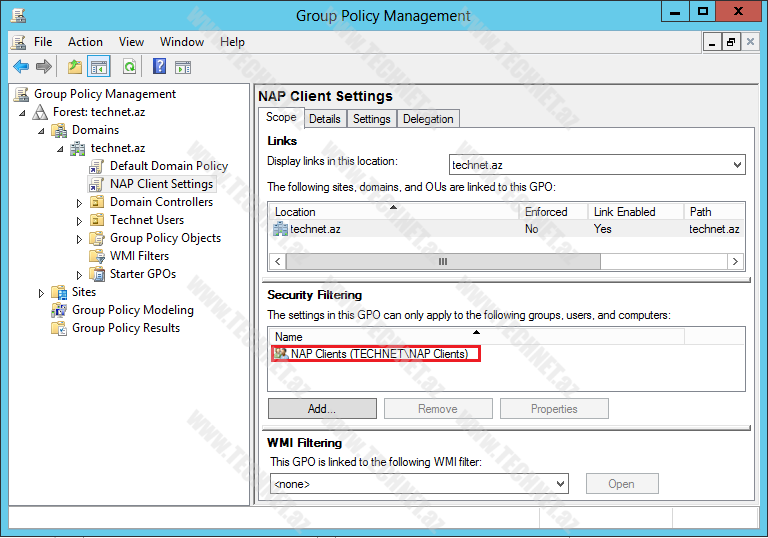

Daha sonra isə, yaratdığımız GPO`ya gələrək, “Security Filtering” olan sahədə “Authenticated Users”i silib, “ADD” düyməsi ilə “NAP Clients” adlı computer qrupumuzu əlavə edək.

Məqaləmizin birinci hissəsini burada bitirdik. Gələn məqaləmizdə NAP Serverin VPN üçün nizamlanmasından bəhs edəcəm.

Yararlı olması ümidi ilə…

Şərhlər ( 4 )

tesekkur edirem

Turqut bəy RRAS qurulan serveridə domainə üzv etmək lazımdır?!

Salam, məqaləni 4 il bundan qabaq yazdığım üçün və sualınıza dəqiq cavab verməyə bilərəm. Lakin, ümumi VPN məntiqi ilə götürsək, RRAS(VPN) serverin domaində olması məcburi deyil. Yenə də əvvəlcə test mühitində yoxlamağını tövsiyyə edirəm və bundan başqa təəssüff hissi ilə bildirmək istəyirəm ki, Microsoft şirkəti Windows Server 2016-dan sonra NAPı dəstəkləmir.Əgər real mühitdə NAP qurmaq fikriniz varsa, bunu mütləq nəzərə alın.

Təşəkkür edirəm