Firewall, IDS,IPS (2)

Məqaləmizin ikinci hissəsində digər məqaləmizin davamı olaraq bu məqaləmizdə də təhlükəsizlik cihazları və funksionallıqları haqqında məlumat verməyə çalışacağıq.

Circuit-level gateways – OSI modelin sessiya təbəqəsində, TCP/İP modelin isə TCP təbəqəsində işləyən təhlükəsizlik cihazıdı. Bu cihazlar şəbəkələr arasında məlumatları yoxlamadan ötürürlər. Host-dan gələn trafiki blok edib onu öz adından yəni paketin göndərəni kimi cıxış edir. Buda cihazların server və klient səvəiyyəsində biri-biriləri ilə birbaşa bağlantı qurmalarının qarşısını alır. Əsas üstünlükləri əksər protokollar üçün müxtəlif servislərin göstərilməsi və uyğunlaşdırılmaq üçün daha əlverişli imkanları vardır. Bunlara misal kimi SOCK proxy –ni göstərmək olar.

Stateful packet-inspection (SPI)- Bu cihaz təyin olunmuş qaydalar əsasında paketin rədd və ya icazəsinə imkan verir. Əgər bu cihaz vəziyyətdən -xəbərdar haldadırsa (state-aware), o zaman nəinki ip adres və portlar həmçinin SYN, ACK, ardıcıllıq nömrəsi və TCP başlığında olan digər dataların vəziyyətini araşdırıb qərar qəbul edə bilir. Paketlərin filtrasiyası individual olaraq icazə və ya rədd olunması həmçinin ikitərəfli bağlantı üçün icazəli qaydalar olmalıdı. SPI firewal-lar hər bir sesiyanın vəziyyətini yoxlayır və dinamik yaxud statik hansısa portu bağlaya və ya icazə verə bilər.

Firewall Identification

Təhlükəsilik cihazları adətən mənfur məqsədlərin müəyyən olunması üçün nəzərdə tutulur. Ona görədə bu cihazlar perimetrin qorunması üçün öndə istifadə olunur. Xakerlərin baxışına əsasən bu tip cihazların texnoloji cəhətdən təyin etmək üçün aşağıdakı bəzi üsullardan istifadə olunur.

Portların skan olunması və hansı portların istifadə olunmasının aşkar olunması

Demək olar ki, bunun üçün ən yaxşı alət nmap hesab olunur.

Traceroute-dan istifadə etməklə data paketin firewall-dan keçməsinin təyin olunması

İstifadə olunan serverin və oradakı tərtibarların təyin olunması

Intrusion Detection System (IDS)

İDS qanuni və qanunsuz proseslərin monitorinqini həyata keçirən avadanlıqdır. Bu avadanlıq istər daxili istərsədə xarici sesiyalara aid bütün informasiyaları toplayır və analiz edir. Hər hansı bir qanunauyğun olmayan hal aşkar olarsa müxtəlif vasitələrlə xəbərdarlıq edir. Bu şəbəkə inzibatçıları üçün əlavə bir alət kimi İT arenasında öz yerini tutmuşdur. O bütün daxili və xarici şəbəkələrin aktivliyini yoxlayır və analiz edir. Bütün şübhəli halları- sistemə müdaxilə və bu kimi digər halları üzə çıxarmaq iqtidarındadır.

İDS növləri

Network intrusion detection system (NIDS)- Şəbəkəyə müdaxilənin təyin olunması sistemi

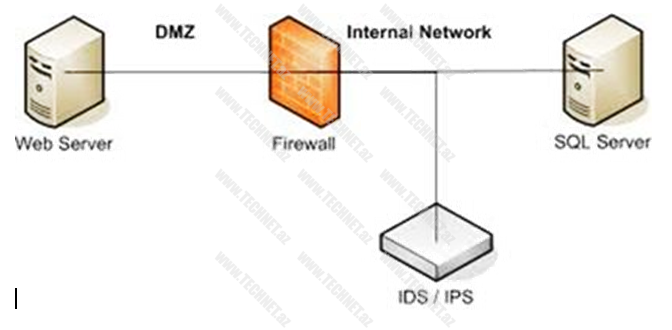

Şəbəkə trafikinin monitor edilməsi və müdaxilələrin təyin olunması üçün müstəqil bir platformadır. NİDS şəbəkədə ya hub ya da switch-ə qoşularaq şəbəkədə olan axına nəzarət edir. Bu halda HUB-da heç bir dəyişiklik olunmur yalnız switch-də güzgülü portlar (Port mirroring) yaratmaqla bütün paketlərin nüsxəsi NİDS-ə yönəldilir. Adətən DMZ ya şəbəkə sərhəddində yerləşdirilir və sensorlar daxil olan bütün trafiki analiz edir. Nümünə üçün SNORT-u göstərmək olar.

Host-based intrusion detection system (HIDS)- host səvyyəsində müdaxilənin təyin olunması sistemi

Bu kompüterdə agenti olan bir sistemdi və o sistem çağırışlarını, loq-ları, file – fayl sistemində dəyişiliklərin və digər vəziyyətlərə nəzarət edir. HİDS sensorları adətən tərtibat formasında olur. Nümünə üçün OSSEC güstərmək olar.

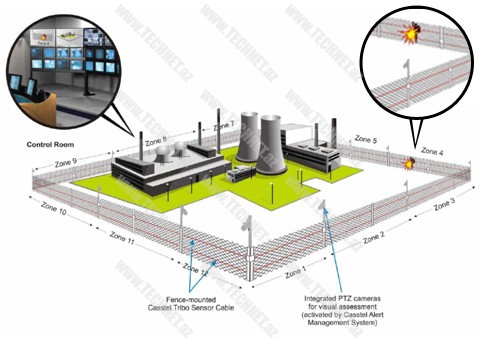

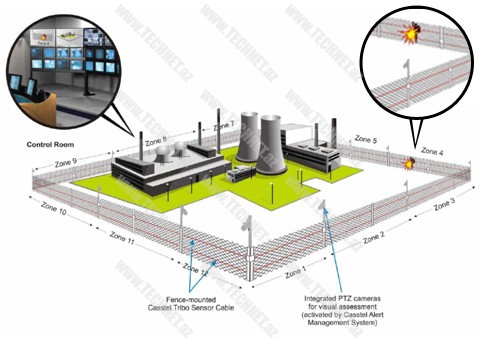

Perimeter Intrusion Detection System (PIDS)-Perimetrə müdaxilənin təyin olunması sistemi

Perimetrə müdaxilənin və yerini təyin edir. Müxtəlif elektronik və fiber optik kabellə perimetr təchiz olunur və PİDS perimetrdə müdaxiləni aşkar edir və siqnalvermə işə düşür.

Virtual Machine based Intrusion Detection System (VMIDS)- Virtual maşın əsasında müdaxilənin təyin olunması sistemi

O virtual maşın səviyyəsində müdaxiləni təyin edir. Bu çox yeni bir növ İDS hesab olunur və hazırda inkişaf etdirilir. Onun istifadəsində ayrıca İDS-ə ehtiyac duyulmur və bütün proseslər həm fiziki, həm virtual olaraq monitor olunur.

İDS-Firewall ilə müqayisəsi

Hər ikisi şəbəkə təhlükəsizliyi üçün istifadə olunur. Firewall-un fərqi qabaqcadan baş verəcəklərin qarşısını almaq, şəbəkələr arasında sədd yaratmaq və onların arasında əlaqəni qayadalara əsasən qurmaq və ya qadağan etməkdir. İDS Şübhəli bir hal təyin edərkən onu həmən analiz edir və siqnal verir (log serverde, sms ilə, fiziki siqnal, email ilə və s.). İDS həmçinin sistemdaxili hucumlarada nəzarət edir bunlarda açarların (signature) köhnə olması və ya sistemdə boşluqlar olması nəticəsində əmələ gəlir. Lakin avtomatik olaraq sistem və ya inzibatçı tərəfdən təyin olunmuş qaydalar əsasında bu hücumları dəf edən sistem İPS adlanır- bu haqda bir azdan.

Anomaly Detection Model- anomaliya təyinedici

Bütün İDS-lər aşağıdakı təyinetmə xüsusiyyətlərdən istifadə olunur.

Statistical anomaly -Statistik anomaliya

Bu cihazlar şəbəkə trafikini ümumi performansını analiz etməklə anomaliyanı təyin edir. Əgər performans ümumi göstəricidən artıq dərəcədə qeydə alınırsa bu zaman siqnal verilir.

Signature-based- Açar bazası

Şəbəkə hücumları və digər anomaliyalar bu baza əsasında təyin olunur və təcili siqnal verilir. Ona görədə bu bazanı mütəmadi olaraq yeniləmək lazım gəlir.

Indication of Intrusions- Hücum əlamətləri

Sistemə aid hücumlar

Istifadəçinin təyin olunmasında yaranan problemlər

Istifadə olunmayan istifadəçi adlarına aid daxil olmalar

Iş vaxtından kənar daxilolmalar

Avtomatik yeni istifadəçinin yaranması

Sistemin və sazlama fayllarına dəyişiliklərin olunması

Sistem loqların silinməsi

Sistemin performansının kəskin artması

Qeyri-adi grafik görüntülər və əlavə açılan pəncərələr

Sistem qəzası və istifadəçinin müdaxiləsi olmadan yenidən yüklənməsi

File Intrusions

Naməlum file və tərtibatların sitemdə təyin olunması

File qoyulmuş icazələrin modifikasiya olunması

File həcmlərinin izaholunmayan şəkildə artması

Qəribə file-ın sistem qovluqlarında peyda olunması

Yoxa çıxan qovluqlar

Network Intrusions

Kənar yerlərdən təkrar qoşulmalar haqda loqların olması

Qəfil trafikin artması

Istifadə olunan xidmətlərin yenidən əlavə olunması

Defense against IDS attacks-İDS hücumlarına qarşı müdafiə

Şəbəkə təhlükəsizliyi inzibatçısı müxtəlif ehtiyat və təşəbbüslər həyata keçirməlidir ki, daxili və xarici hücumlardan qoruna bilsin.

Bunlar:

Daimi olaraq viruslara qarşı sistemləri yeniləmək

Çağırılmamış qonağın ip adresinin qara siyahıda olması

Xəbərdarlıq üçün səs və siqnallardan istifadə etmək

TCP FİN və RST paketlərinin məcburi xitam verilməsi

Dəlillərin gələcək analizlər üçün saxlanılması

Çağırılmamış qonağın ya hücum edən haqda informasiyaların saxlanılması

Hücumlar haqqında inzibatçının məlumatlandırılması

Intrusion Prevention System-Hücümların dəf edilməsi sistemi

Ənənəvi İDS texnologiyaları hadisəni təyin etməyə xidmət edir. Lakin İPS həm təyin edir həmdə müdafiə edir yəni İDS funksiyalarını həyata keçirə bilir. İPS məqsədi qərəzli olan halları aşkar etmək və onların qarşısını almaqdan ibarətdir.

Bu məqalədə İPS, İDS və Firewall sistemləri haqda ümumi məlumat verildi. Məsləhət görərdik ki bunu oxumazdan əvvəl bundan əvvəlki hissəni nəzərdən keçirəsiz.

Umümiyyətlə yaxşı praktika göstərir ki, şəbəkələr arasında minimal təhlükəsizlik olması vacib şərtdir.

Salamat qalın.

Ardı var…

Şərhlər ( 1 )

Təşəkkür qardaş. Əla məlumatlardı.. Zehninə qüvvət.