Network Address Translation

Bütün oxucuları salamlayıram. Bu dəfəki məqalədə NAT texnologiyası haqqında məlumat verməyə çalışacağam.

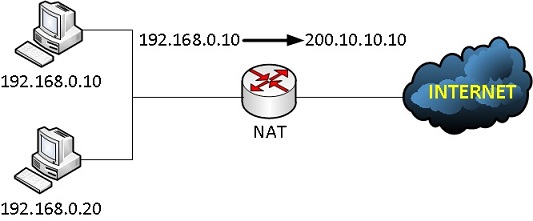

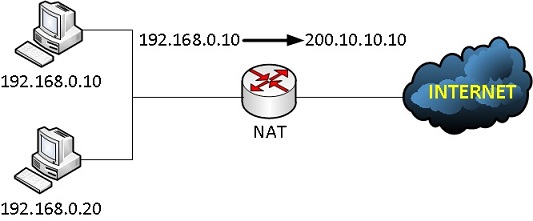

NAT (Network Address Translation) – adından görüldüyü kimi şəbəkə adreslərinin çevrilməsini (translyasiyasını) həyata keçirən bir texnologiyadır. Bir öncəki məqalədə İPv4 adreslərin tükənməsinin qarşısını alan texnologiyalar sırasında NAT texnologiyasının da adını çəkmişdim. Bir qayda olaraq NAT texnologiyası şəbəkə çərçivəsi kənarında yerləşən router-də istifadə olunur və ondan keçən İP adreslərin translyasiyasını həyata keçirir:

Gördüyünüz rəsimdə daxili şəbəkədə olan private adresli (192.168.0.10) host router-dən keçərkən NAT vasitəsilə translyasiya olunaraq ip adres dəyişdirilir və internetə başqa public bir ip adres (200.10.10.10) vasitəsilə çıxışı təmin olunur.

NAT texnologiyasının bir neçə növü vardır:

- Static NAT

- Dynamic NAT

- PAT – Port Address Translation və yaxud Dynamic NAT with overload

Static NAT – hər bir NAT-dan öncəki adres və digər NAT-dan sonrakı yeni adres cütlüyü statik olaraq göstərilməlidir. Rəsimdə görüldüyü kimi 192.168.0.10 və 192.168.0.20 adreslərinin uyğun olaraq 200.10.10.10 və 200.10.10.11 adreslərinə translyasiyasını statik olaraq göstərməliyik:

Dynamic NAT – bu növdə isə NAT-dan sonrakı yeni adreslər müəyyən bir İP aralığından (pool) dinamik olaraq seçilir. Həmin İP aralığı biz tərəfdən əvvəlcədən qeyd olunmalıdır. Rəsimdə görüldüyü kimi 192.168.0.10 və 192.168.0.20 adresləri artıq əvvəlcədən müəyyən edilmiş 200.10.10.0/24 ip adres aralığından istifadə edərək translyasiya həyata keçirilir:

PAT (Dynamic NAT with overload) – bu növ NAT-da isə NAT-dan əvvəlki təyin olunan bütün adresslər NAT-dan sonrakı yeni bir adresə NAT olunur. Digər iki NAT növündə yalnız İP adresslər translyasiya olunsa da, bu növdə isə həm də port nömrələri də translyasiya olunur. Demək olar ki, bu növ ən çox istifadə olunan NAT növdür.

İndi isə Cisco avadanlığında necə NAT konfiqurasiya edə biləcəyimizə baxaq. NAT üçün yuxarıda göstərilən misallardan istifadə edəcəyəm. İlk öncə şəbəkəmizin ilkin sazlamalarına baxaq:

Cisco avdanlığında Static NAT:

Burada biz ilk öncə statik olaraq İP address cütlüyümüzü daxil edirik. Burada biz daxili (inside) və mənbə (source) addres translyasiyasini istifadə etmiş olduq. Sonra isə hansı interface-in daxili (inside) və hansının xarici (outside) olduğunu qeyd edirik. İndi isə konfiqurasiyanı yoxlayaq:

Burada İnside Global bizim NAT-dan sonrakı adreslərimiz, İnside Local isə NAT-dan öncəki adreslərimizdir.

Cisco avdanlığında Dynamic NAT:

Əvvəlcə öncəki NAT konfiqurasiyası avadanlıqdan silinməlidir.

Bu konfiqurasiyada ilk öncə address toplusunu göstəririk. Sonra isə translyasiyaya məruz qala biləcək adreslərimizi access-list vasitəsilə göstərərəl icazə veririk. Sonra isə NAT və NAT istifadə olunacaq interface-lər üçün konfiqurasiyamızı yazırıq. Konfiqursiyanın yoxlanılması:

Outside adresslərdə görünən 8.8.8.8 adressi NAT konfiqurasiyamızı yoxlamaq məqsədilə Hostlardan ping etdiyimiz adresdir.

Cisco avdanlığında PAT:

Əvvəlcə öncəki NAT konfiqurasiyası avadanlıqdan silinməlidir.

Burada bir sıra maraqlı məqamlar vardır. Əvvəlki misallardan NAT konfiqurasyasında fərqli olan hissə NAT-dan öncəki adreslərimizi list 1 olaraq göstərdikdən sonra NAT-dan sonrakı address interface-in ip addressi olmasıdır. Yəni access-list 1 vasitəsilə icazə verilən adresslərin hamısı bir adreslə yəni Serial 2/0 interface-in adresi-nə translyasiya olunacaqdır:

Göründüyü kimi İnside Local adresslərdə NAT-dan öncəki adreslərimizi görürük. İnside Global adreslərdə isə eyni adresi görürük. Burada fərqli olan hissə isə paket sıra nömrəsidir. Çünki biz sadəcə ping-dən istifadə etmişik. Daha aydın olması üçün hər iki Host-dan Telnet trafiki yollayaq və nəticəni yoxlayaq:

Gördüyünüz kimi bu dəfə isə mənbə port nömrələri fərqli olaraq qeyd olunmuşdur.

Rizvan Bayramov

______________

IT Mütəxəssis

Şərhlər ( 1 )

Deyerli melumatlara gore coxsagol