Arp Spoofing

Dəyərli oxucular doğma dildə yazdığım ilk məqaləyə başlamazdan əvvəl sizləri salamlamaq istərdim və hamınıza təhlukəsiz həyat yolu və ugurlar diləmək istərdim. Bu gün biz OSİ modelin və ya TCP/İP modelin ikinci səviyyəsində baş verən təhlükələr haqda məlumatlar və izahlarla tanış olcağıq. Bütün yaranacaq suallarınızı mənə və ya həmkarım Elguc bəyə yönəldə bilərsiniz. Çalışaram daha rahat ifadələrlə fikirlərimi izah edim.

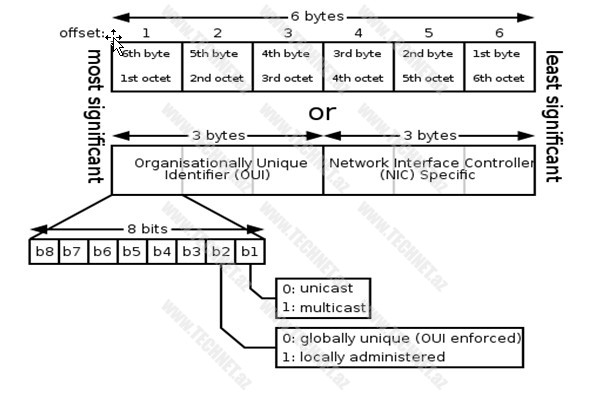

Arp spoofing (arp-address resolution protocol- adresslərin təyin olunması protokolu, spoofing- dəyişdirilmə) adından göründüyü kimi arp spoofing kompüterlərin sıradan çıxarılması üçün istifadə olunan mükəmməl vasitələrdən biridir. Günümüzün əksər şəbəkə texnologiyaları Ethernet texnologiyası üzərində qurulur və bağlantı üçün TCP/İP-dən istifadə olunur. Bu bağlılıq o qədər adiləşib ki çoxları İP və Ethernet şəbəkəsi təbəqəsində baş verənləri heç diqqətə belə almırlar. Daha dogrusu heç almalı deyillər çünki texnologiya ele düşünülüb ki, bu tip problemlər istifadəçiləri maraq sahəsində olmasın. Lakin bütün bu dediklərimiz heçdə elə deyil çünki Ethernet texnologiyası bu tip problemlərin aradan qaldırılması üçün yox məhz trafikin daşınmasını təşkil edir. Çox vaxt İP (İnternet Protocol)paketin daşınması üçün yeganə vasitə kimi qəbul olunur lakin, həmin paketin ethernet şəbəkəsinə daxil olması üçün ilk öncə o paketin oxunması üçün konvertasiyası lazımdır. Burada bizə köməyə OSİ model gələ bilər və məsləhət olardı ki, bu məqaləni oxumazdan oncə həmin modeli başa duşəck dərəcədə bilməniz vacibdir. Ethernet müxtəlif protokolları dəstəkləyir və o İP paketin daşınmasına cavabdeh deyildir. İP paket Ethernet avadanlığına daxil olarkən o frame çevrilir ki, ethernet həmin frame başa düşsün və digər sistemlər arasında ötürülməsini həyata keçirtsin. Bu frame-lər şəbəkə kartın unikal adresindən istifadə edərək paketin transmisiyasını hərəkət elətdirir. Bu unikal adresin müxtəlif adları vardır; MAC address (Media Access Control), burned-in address,Ethernet hardware address (EHA), hardware address, physical address və s. MAC adreslər 48 bit (6 byte) rəqəmlərdən ibarətdi.

Bu unikal rəqəmlər avadanlığın məxsus olduğu təşkilata mənsubiyyətini (3byte) digər 3 byte isə həmin adapterə məxsusdu. Beləki ethernet paketi qəbul edərkən həmin paketin MAC adresinə baxir və ona gondərildiyinə əmin olduqdan sonra onu aidiyyatı təbəqəyə ötürür. İP paketlər göndərilərkən Ethernet ARP (Address Resolution Protocol ) vasitəsilə ip adresin məxsus olduğu cihazın MAC adresini təyin edir və mac adres təyin olunduqdan sonra ip paket ethernet frame çevrilir və təyinatı sahibinə göndərilir.

Ethernet ARP-ın 4 növü vardır.

ARP tələblər (ARP request)- Təyinatı adresin aydınlaşdırılması üçün bütün hostlara göndərilən tipik tələblər

ARP cavab (ARP reply)-Hostlara göndərilən tələb üçün verilən cavab

RARP tləb (RARP request)-Eks ARP kimi tanınır və MAC adreslərə əsasən ip adresləri təyin edir

RARP cavab (RARP reply)- İP adres üçün verilən tələbə göndərilən cavab

Ethernet translyasiya olunan protocoldu (broadcast protocol) və o seqmentdəkilərin hamısı biri-birilərinin paketlərini qəbul edirlər yəni, göndərilən paketlər trasnlyasiya olunur. Ona görədə HUB cihazlarında informasiyanın əldə olunması daha rahat olur. Çünki bir portdan gələn informasiya bütün portlara translyasiya olunur və sistemdə nələrin baş verdiyini daha rahat əldə etmək olur. Lakin switch-ə qoşulan sistemlərdə bu problem başqa cür təcəssüm olunur. Məsələn göndərilən paketin gəldiyi adres yaddaşa yazılır və qarşılıqlı əlaqə üçün təyinatı yerin təyini üçün bütün portlara göndərilir. Yəni port 5-dən gələn paketin məxsus olduğu avadanlığın adresi switch-in yaddaşına yazılır (CAM table- Content addressable memory) və çatacaq yeri təyin etmək üçün o paketin gəldiyi port istisna olmaqla bütün portlara yönəldilir ki, çatacaq hostu təyin etsin. Bu haqda daha dərindən izahat almaq üçün bizim başqa məqalələrimizdə məlumat alacaqsiniz. Bütün bu proceslər təhlükəsizlik xaralteri daşımır sadəcə icraatı bir xusisiyyətdi. Ethernet seqmentində ARP trafikin izləmək üçün switchvə ethernet avadanlıqlar bütün qəbul etdikləri ARP-ı öz yaddaşına qeyd edir. Butun bunları sizlərə dem’yimin məqsədi mövzuya keçməzdən əvvəl qısacada olsa məlumatlı olmağınız daha əlverişlıdır.

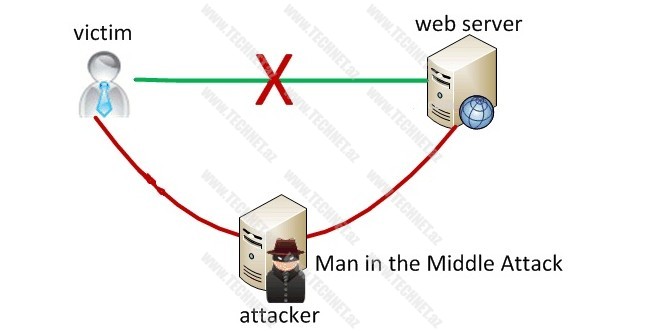

ARP spoofing əsas məqsədi qurban kimi qəbul olunmuş sistemin bütün paketlərini ortada duran saxta sistemə göndərilməsini həyata keçirtməkdir. Bu zaman qurban saxta mac adres ilə təmin olunur ki, sistemin qapı rolunu oynayan (gateway) avadanlıq ortada dayanan saxta avadanlıq göstərilir, və qurbanin göndərdiyi bütün paketlər həmin saxta gateway-ə yönəldilir.Bu proces müxtəlif soft və programlardan istifadə olunaraq reallaşdırılır.ARP spoofing-ə vasitəsilə aşağıdakı pis işlər həyata keçirilir.

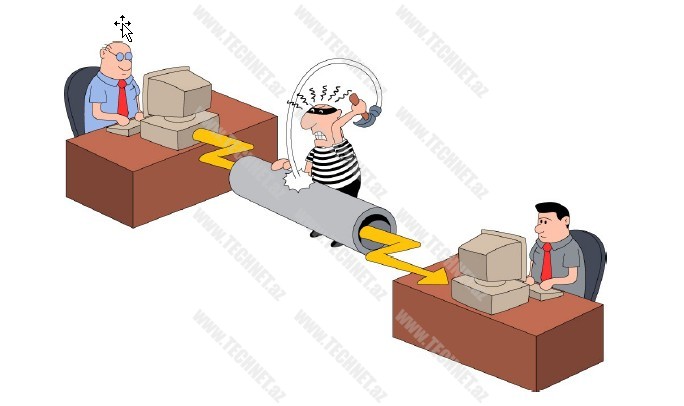

- Data frame-in ələ keçirilməsi

- Trafikin modifikasiyası vı ya tamamilə dayandırılması

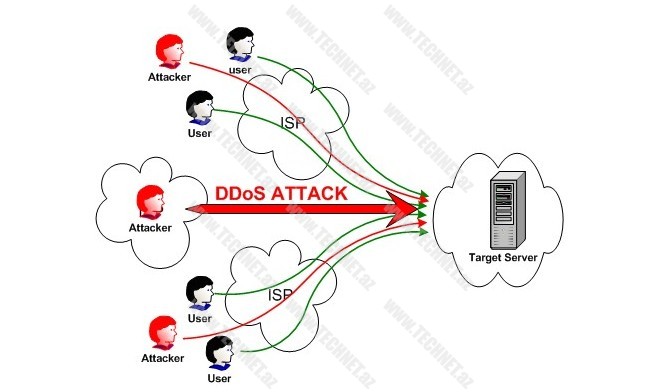

- Servisin inkarı və ya dayandırılması -DOS (Denial of service)

4. Ortada dayanmış saxta şəxs-Man in the middle

5. Sessiyanın ələ keçirilməsi Session-hijacking.

Bütün bu sadalananların hamısı ARP-dan istifadə olunaraq reallaşdırılır

Bu tip problemlərdən qorunmaq üçün müxtəlif təhlükəsizlik texnologiyaları yaradılmlşdır və bu texnologiyalar hər bir avadanlıq istehsalçısı tərəfindən müxtəlif cür bizlərə çatdırılır. Lakin onuda qeyd edim ki, bütün bunların tamamı bizləri pis oğlanlardan qorumaq üçündür. Ümumilikdə ideya birdir lakin hər bir istehsalçı ozünün buraxdığı avadanlıqlara əsasən və siyasətinə nəzərən bizləri agah edirlər. Və əlbəttdəki onların sazlanması hər vendor üçün müxtəlifdir.

Indi qeyd edəcəyim həllər vasitəsilə bu tip problemlərin aradan qaldırılmasında böyük rol oynayır.

DHCP Snooping

İP Source Guard

DAİ (Dynamic ARP İnspection)

Port security

Ən yaxşı müdafiə sistemi tanımaqdı yəni, qurduğun sistemin bütün zəif yerlərini bilmək lazım gələrsə tədbir görmək. Onuda qeyd edim ki, müdafiə texnologiyası nə qədər mükəmməl olsada o çox amillərdən asılıdı. Məsələn güclü texnologiyaya sahib olabilərsən lakin təhlükəsizliyin yenedə gözlənilən səviyyədə olmur və ya çox da güclu olmayan texnologiyaya sahib ola bilərsən lakin təhlükəsizliyin qat-qat yüksək ola bilər. Burada əsasən insan factoru böyük önəm daşıyır. Texnologiyanın daha müasir olmasından asılı olmayarag insan factorunun rolu qaçılmazdır. Çünki bütün busazlamalar insan tərəfidən aparılır və orada tələb olunan tələblərdən başqa insan dərrakəsi və düşüncəsi böyük önəm daşıyır.Ən yaxşı sınanmış variantlardan biri 2 təbəgədə (layer 2) bütün mac adresləri əl ilə (static bind) qeyd etmək və lazım gələrsə əlavələri eyni qaydada daxil etmək. Bəli bu çox davamlı və əlverişlidi lakin fikirləşin əgər sizdə bir neçə dənə layer 2 səviyyədə işləyən cihaz varsa onda nələr etmək lazım gələcək J. Static bind yalnız kiçik areal şəbəkələrdə sazlanması imkanlı olur geniş şəbəkələrdə onun öhdəsindən gəlmək çox böyük yük olar və əzziyəti böyükdü. Məhz buna görə yuxarıda adı sadalanan texnologiyaların istifadəsi geniş yer almışdır. Ilk əvvəl görüləcək işlər barədə sənədləşmə aparılır və daha sonra işə başlanılır və aparılan bütün işlər və dəyişikliklər barədə qeydlər mürəmadı aparılmalıdır. Bu həm aparılan işin nə yerdə olmasını, nələr görüldüyünü, gələcəkdə ediləcək dəyişikliklərin və baş vermiş problemlərin aradan qaldırılmasına böyük əhəmiyyət kəsb edir.

Portun təhlükəsizliyi -Port security

Bu xidmət activ olunarkən biz fiziki portun təhlükəsizliyini activ etmiş oluruq. Port security göstərilmiş policidən asılı olaraq 1 və ya daha çox mac adreslərin qəbul olunmasına və ya limit olunmasına kömək edir. Həmçinin bu servis bizə static və dinamik mac adreslərin oyrənilməsi və porta girişi üçün icazənin verilməsi ilə təmin edir. Eləcədə göstərilmiş hostdan başqa digər hostlara həmin portdan isitfadə qadağan olunur və əgər cəhd olunarsa port sönür.

DHCP-Snooping

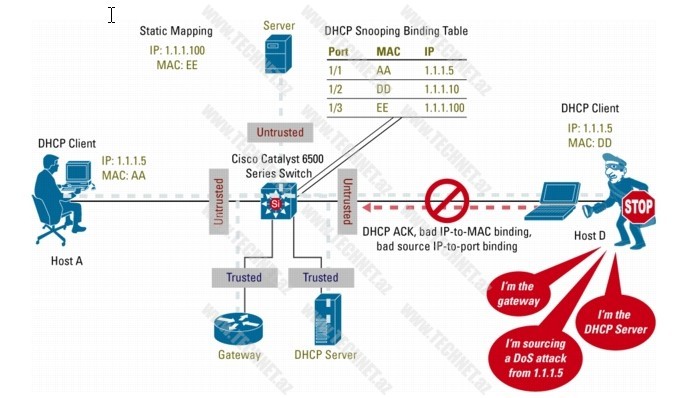

DHCP-snooping saxta dhcp serverlərdən qorunmaq üçündü. O etibarsız host və dhcp serverlər arasında loqiki firewall yaradır. Switch dhcp binding bazasını yaradır və həmin bazaya əsasən saxta və etibarsız mesajları təyin edir. Həmçinin bazada dhcp serverin verdiyi adreslərin hansı portlarda istifadə olunması və kimə məxsusluğuda öz yerini tapır. Saxta paket porta daxil olarkən switch bazaya baxıb təyin edir ki, bu mesaj inanılmış hostdan gəlir və ya saxtadı.

İP Source Guard təhlükısizlik üçün istifadə olunan bir xidmətdi hansı ki, ip trafiki qadağan edir. Bu iş layer 2 təbəqəsində dhcp snooping bazasına və ya əl ilə (static bind) inzıbatçı tərəfindən ip adresin mac adresə bağlılığına əsasənicra olunur.Bu servis hosta təyin olunmuş ip-dən başqa bir ip-nin istifadəsini qadağan edir yəni dhcp tərəfindən verilmiş ip dəyişilməz galır əgər müdaxilə belə olarsa ip dəyişilməsinə bu zaman həmin host kənara çıxışı dayandırılır. Bu hal servisin ona verdiyi parametrlər əvvəlki vəziyyətə qayıdana qədər davam edir- əks halda inzibatçı müdaxiləsi qaçılmazdır. Bu hal static bind-da eyni ilə təkraralanır. Hər host onun məxsus olduğu ip, vlan, port və mac addres İp souce binding bazasında yerini tutur.

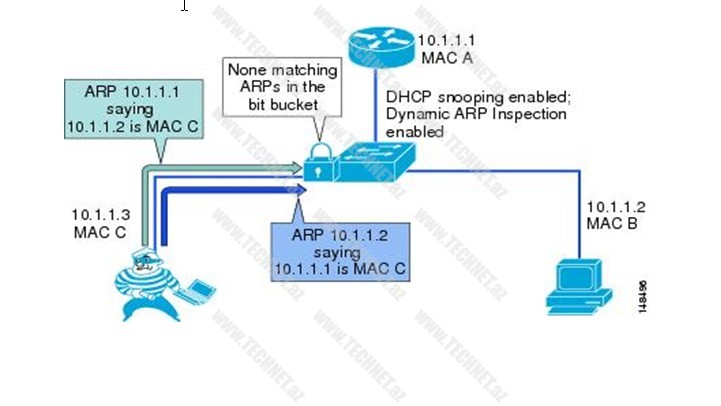

DAİ-Dynamic ARP İnspection-ARP yaddaşın dəyişdirilməsi bir neçə problemə yol açır. Bunu qarşısını almaq ümün switch özünün təsdiqləmə mexanizmindən istifadə edir k, arp request-in doğru mənbədən gəlməsini təyin etsin.

DAİ təhlükəsiz bir vasitəsdi ki, arp paketlərin gəldiyi mənbəni təyin edir və onlara qarşı siyasətini yürüdür. O dhcp dnooping bazasında yerini tapan ip və mac adresləri məxsus olduqları hostlara bağlayır və onlardan hər hansı birisi dəyişdirildikdə və ya dəyişdikdə o hostdan gələn bütün paketlər etibarlılığını itirəcəkdir.

Arp hucumlarıni təyin etmək çox çətindi ona görədə hazırda bu metod çox populyar olmuşdur. Məsləhət olardı ki, adları çəkilən texnologiyanın hamısı şəbəkənizdə yer alsın çünki hər birinin özünəməxsus funksiyası vardır. Əminlik üçün sisteminiz mütəmadi monitor etməli və baş vermiş işləri qeydə almağ daha yaxşı hal olardı.

Xülasə

Ethernet demək olar ki, TCP/İP ilə sinonim olmuşlar. Baxmayaraq ki, onun işi çox vaxt düz başa düşülmür və yayımlanmır. Arp hücumlar təhlükəsizlik mütəxəsislərinə xatırladır ki, sadə bir hücum əlverişli bir qələbə ilə nəticələnə bilər. Xüsusi seçilmiş avadanlıq və softlarla ARP spoofing çox təcrübəli və qabaqcıl təhlükəsizlik texnologiyalarıni çökdürmək imkanına malikdi. Sistem design, audit və ya müdafiə olunarkən ARP-a həmin sistemdə böyük önəm verilməlidir və nəzərdən qaçırılmamalıdır.

Ağa Hüseynov

_____________

CCNP

Müəllif hüquqları qorunur

Şərhlər ( 5 )

Ağa, təşəkkür. Həqiqətən çoox maraqlı məqalədir. Sayını artırın, inşAllah belə məqalələrin.

Təşəkkürlər. Həqiqətən çox geniş və ətraflı izah olunub. Azərbaycanda bu tip mövzulara çox cidd ehtiyac var. Uğurlar

Məqaləyə görə təşəkkür…. Ardını gözləyirik

Təşəkkür edirəm məqalə üçün.Hər şey aydın şəkildə izzah olunub.Əməyinizə hörmətlə…

təşəkkürlər məqalə üçün.çox aydin və net idi